目录

简介:

1. 漏洞利用基础

2. 缓冲区溢出攻击

3. 缓解缓冲区溢出攻击

3.1 边界检查

3.2 使用安全函数

3.3 使用堆栈保护技术

总结:

简介:

漏洞利用是渗透测试中的重要部分,它允许攻击者通过利用软件或系统的漏洞来获取未经授权的访问权限。其中,缓冲区溢出攻击是最常见且广泛利用的漏洞类型之一。本篇博客将详细介绍漏洞利用和缓冲区溢出攻击的基本原理,并提供Python代码示例来演示缓冲区溢出攻击的过程。

1. 漏洞利用基础

漏洞利用是利用软件或系统中存在的漏洞或错误,以获取未经授权的访问权限或执行任意代码。攻击者通常通过向目标系统发送特制的输入来触发漏洞,然后执行恶意代码。漏洞利用通常需要对目标系统的运行环境有深入了解,并对漏洞原理和漏洞代码进行分析。

2. 缓冲区溢出攻击

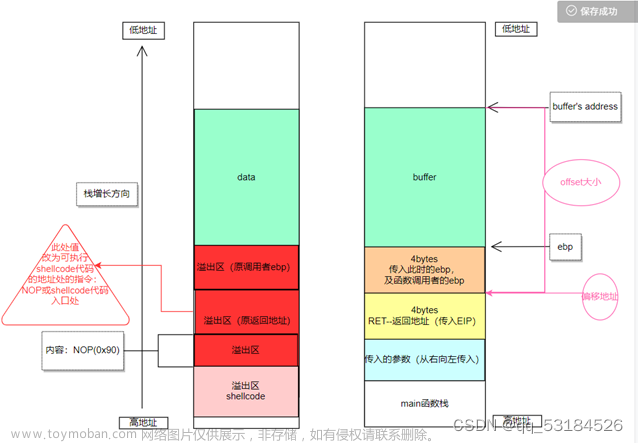

缓冲区溢出攻击是漏洞利用中最常见的攻击类型之一。它利用程序在处理数据时未正确检查数据长度,导致数据溢出到相邻内存区域,从而覆盖关键数据或执行恶意代码。缓冲区溢出攻击通常发生在C和C++等编程语言中,因为它们允许直接操作内存。

攻击原理:当输入数据超出缓冲区大小时,多余的数据会覆盖栈上的返回地址,使程序在返回时跳转到攻击者精心构造的恶意代码,从而执行任意指令。

Python代码示例:简单的缓冲区溢出攻击模拟(仅用于演示)

def vulnerable_function(user_input):

buffer = bytearray(100) # 创建100字节的缓冲区

user_input_length = len(user_input)

if user_input_length <= 100:

buffer[:user_input_length] = user_input.encode() # 将用户输入复制到缓冲区

# 在实际的漏洞利用中,攻击者会精心构造恶意输入,以触发缓冲区溢出

# 在这里,我们简单地模拟缓冲区溢出,将缓冲区的返回地址覆盖为0x41414141

# 假设攻击者已经发现了溢出点,知道返回地址处的内存地址

buffer[100:104] = b'\x41\x41\x41\x41'

# 尝试返回时,程序会跳转到0x41414141处,这里我们假设这是攻击者的恶意代码地址

# 在实际中,攻击者会将恶意代码放在可执行内存区域,并确保其能够执行

# 这里的示例仅用于演示,实际中不会使用任意地址

return

# 在实际漏洞利用中,攻击者需要深入了解目标系统和漏洞细节,精心构造攻击载荷

# 缓冲区溢出攻击通常需要针对具体目标进行定制化,成功率与攻击者的技术水平有关

# 下面我们调用vulnerable_function并传入恶意输入,来模拟缓冲区溢出攻击

user_input = "A" * 120 # 构造超出缓冲区大小的输入

vulnerable_function(user_input)

3. 缓解缓冲区溢出攻击

缓冲区溢出攻击对软件和系统造成了严重的安全威胁,因此必须采取适当的措施来缓解此类攻击。

3.1 边界检查

确保在处理用户输入时进行边界检查,防止将数据写入超出缓冲区边界的位置。

3.2 使用安全函数

使用安全函数来处理字符串和缓冲区操作,如strcpy_s、strncpy_s等,这些函数允许指定操作的最大长度,从而避免缓冲区溢出。

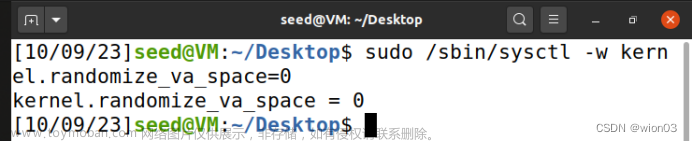

3.3 使用堆栈保护技术

现代编译器和操作系统通常提供堆栈保护技术,如栈随机化(ASLR)、栈溢出保护(Stack Canary)等,这些技术可以有效减轻缓冲区溢出攻击的影响。文章来源:https://www.toymoban.com/news/detail-619654.html

总结:

漏洞利用和缓冲区溢出攻击是渗透测试和黑客攻击中的核心技术之一。缓冲区溢出攻击作为最常见的漏洞利用方式,需要对目标系统和漏洞原理有深入了解。在实际渗透测试中,合法的渗透测试人员通常会与组织合作,确保发现并修复潜在的安全漏洞,从而提高系统的安全性。作为开发者和系统管理员,了解漏洞利用和缓冲区溢出攻击的原理,采取相应的安全措施,是保护软件和系统免受攻击的重要文章来源地址https://www.toymoban.com/news/detail-619654.html

到了这里,关于漏洞利用与缓冲区溢出攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[操作系统安全]缓冲区溢出](https://imgs.yssmx.com/Uploads/2024/02/780476-1.png)