<ctfhub>

读万卷书,行万里路。

大家好,今天由我来给大家讲解ctfhub中的一道关于弱口令的经典例题。

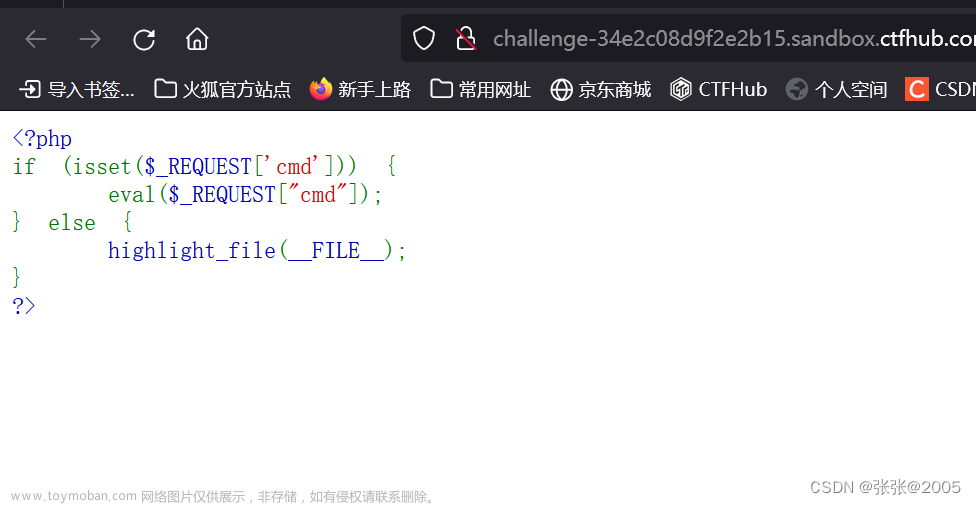

1.首先,我们可以在ctfhub里开启一个环境,并点开链接------>

2.然后在火狐或者burpsuite自带浏览器ip地址栏中粘贴登录界面url

3.打开burp并且打开代理拦截

4.然后我们将拦截后的数据发送至intruder,在positions页面选择攻击类型为sniper进行狙击

5.之后在payloads中中输入字典,然后开始攻击

6.一般长度最长或者最短的都是目标密码

7.输入并拔旗

第二题关于默认口令:

1.根据提示,默认口令,我们可以在网上找到亿邮的管理使用手册,

2.然后输入默认用户的账号密码,挨个试

3.最后登录,拔得旗帜

文章来源:https://www.toymoban.com/news/detail-623123.html

文章来源:https://www.toymoban.com/news/detail-623123.html

这就是以上两道题的详细解题过程,点赞+关注Q^Q-----------------------------------文章来源地址https://www.toymoban.com/news/detail-623123.html

到了这里,关于史上最全的CTFHUB弱口令+默认口令解题过程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!