前言

中间人攻击是网络路由器上最常尝试的攻击之一。它们主要用于获取登录凭据或个人信息、监视受害者或破坏通信或损坏数据。

中间人攻击是指攻击者拦截双方之间的来回消息流以更改消息或只是读取消息。

在本文中,我们将了解如何在连接到与我们相同的WiFi网络上的设备上执行中间人攻击,并查看他们经常访问哪些网站。

提示:以下是本篇文章正文内容,下面案例可供参考

一、查看网络接口配置

在终端中运行以下命令,找出您正在使用的网络接口的名称:

ip add

如果您正在使用的路由器的IP,请使用:

ip route show

第 1 步:从受害者处获取 IP 配置

接下来,您需要获取受害者路由器的IP。这很容易,您可以通过几种不同的方法找到它。例如,您可以使用网络监控软件工具,也可以下载路由器用户界面程序,该程序可让您列出特定网络上的所有设备及其IP。

第 2 步:在 Linux 中打开数据包转发

这非常重要,因为如果您的机器不交换数据包,攻击将导致失败,因为您的互联网连接将被中断。通过启用数据包转发,您可以将本地计算机伪装成网络路由器。

要打开数据包转发,请在新终端中运行以下命令:

sysctl -w net.ipv4.ip_forward=1

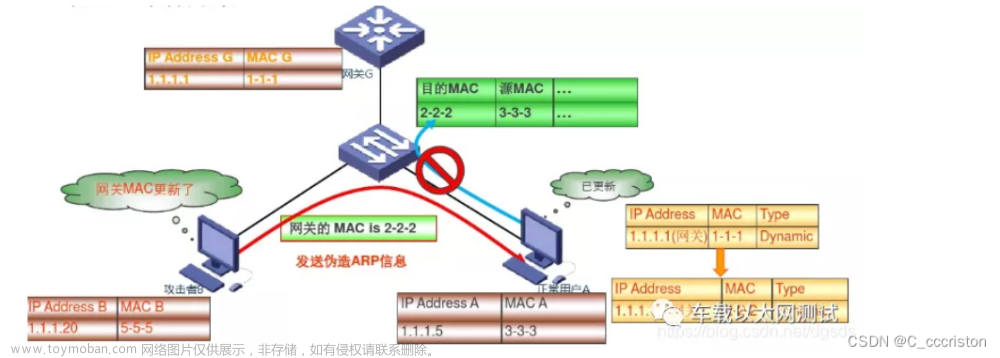

第 3 步:使用 arpspoof 将包重定向到您的计算机

Arpspoof 是一个预安装的 Kali Linux 实用程序,可让您从交换 LAN 征用到所选机器的流量。这就是为什么 Arpspoof 是重定向流量的最准确方法,实际上可以让您嗅探本地网络上的流量。

使用以下语法开始拦截从受害者到路由器的包:

arpspoof -i [网络接口名称] -t [受害者 IP] [路由器 IP ]

这仅启用了监控从受害者到路由器的传入数据包。不要关闭终端,因为它会停止攻击。

步骤4:拦截来自路由器的包裹

您在此处执行的操作与上一步相同,只是它只是颠倒了。保持前一个终端保持打开状态,打开一个新终端以开始从路由器中提取包。使用网络接口名称和路由器 IP 键入以下命令:

arpspoof -i [网络接口名称] -t [路由器 IP] [受害者 IP ]

此时您可能已经意识到,我们已经在上一步中使用的命令中切换了参数的位置。

到目前为止,您已经渗透到受害者和路由器之间的连接

步骤5:从目标的浏览器历史记录中嗅探图像

让我们看看我们的目标喜欢经常访问哪些网站以及他们在那里看到什么图像。我们可以使用称为流网的专用软件来实现这一点。

Driftnet 是一个程序,可让我们监控来自某些 IP 的网络流量,并从正在使用的 TCP 流中识别图像。该程序可以以JPEG,GIF和其他图像格式显示图像。

要查看在目标计算机上看到的图像,请使用以下命令

driftnet -i [网络接口名称]

第 6 步:从受害者导航中嗅探 URL 信息

您还可以嗅出我们的受害者经常访问的网站 URL。我们将要使用的程序是一个称为urlsnarf的命令行工具。它嗅出并以通用日志格式保存来自指定 IP 的 HTTPs 请求。使用其他网络取证工具执行离线后处理流量分析的绝佳实用程序。

您将在命令终端中输入以嗅探 URL 的语法为:

urlsnarf -i [网络接口名称]

只要每个终端都正常运行,并且您不小心没有关闭其中一个终端,到目前为止,事情应该进展顺利。

停止攻击

一旦你对你手上的东西感到满意,你可以通过关闭每个终端来阻止攻击。您可以使用 ctrl+C 快捷键快速完成它。

并且不要忘记禁用您已启用以进行攻击的数据包转发。在终端中键入以下命令:

sysctl -w net.ipv4.ip_forward=0

二、实战展示

1.查找局域网内存活主机

代码如下(示例):

nmap -sP 你kali ip地址/24

2.数据包转发

代码如下(示例):

sysctl -w net.ipv4.ip_forward=1

3.使用arp

如果显示找不到命令“arpspoof”请运行下面命令:

apt install dsniff

arpspoof -i [网络接口名称] -t [路由器 IP] [受害者 IP ]

如果您不知道自己的路由IP是多少,请输入

ip route show

通常第一个就是

让我们运行吧

4.使用driftnet

driftnet -i eth0

我没成功,

使用urlsnarf

我键盘快挫烂了,也没显示出来

我技术有限,只能到这里,QAQ

送张图文章来源:https://www.toymoban.com/news/detail-623898.html

总结

我也不知道到为什么会失败,应该是arpspoof弄错了文章来源地址https://www.toymoban.com/news/detail-623898.html

到了这里,关于使用中间人攻击的arp欺骗教程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!