背景资料

近日,某市公安机关接到多名在校大学生报案,称其在做 “网上兼职刷单”被骗取金钱数额不等。经警方初步调查发现嫌疑人张某及同伙经常通过社交平台以高额回报为诱饵,套用真实刷单兼职工作流程,诱骗受害人多次汇款,涉嫌电信诈骗行为。经确认核实,警方对张某进行抓捕,并在其家中扣押其笔记本电脑(镜像文件: Computer Disk.E01)、U盘(镜像文件: U Disk.001)、安卓手机(镜像文件Huawei.dd)、苹果备份文件(iPhone backup.rar),以及调取的“基站数据”;另外扣押了该组织搭建的商城服务器(Server01.E01~Server05.E01)

题目

1. 通过对检材的分析,获取嫌疑人张某通过计算机远程桌面连接过的主机IP地址。(答案格式如: 192.168.1.233 )

61.123.57.85

2. 通过对检材的分析,请获取嫌疑人计算机连接“ Cai- wifi ”的无线W****iFi密码。(答案格式如: li123456 )

q1w2e3r4t5

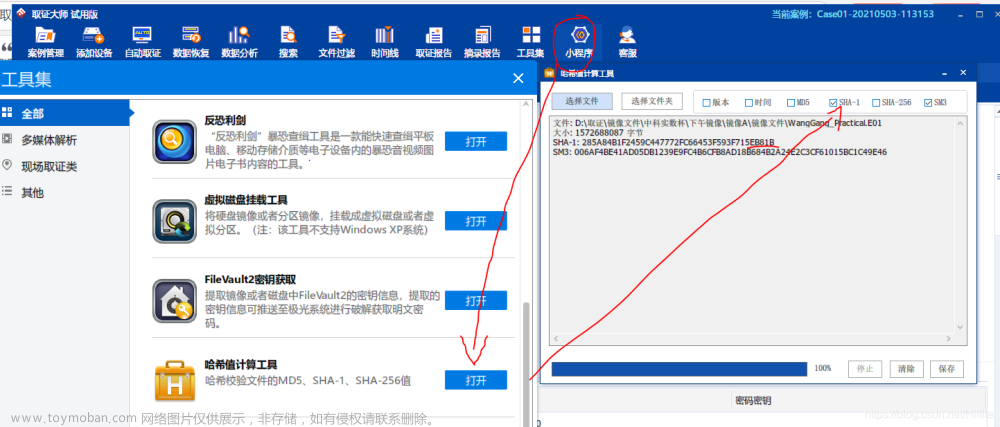

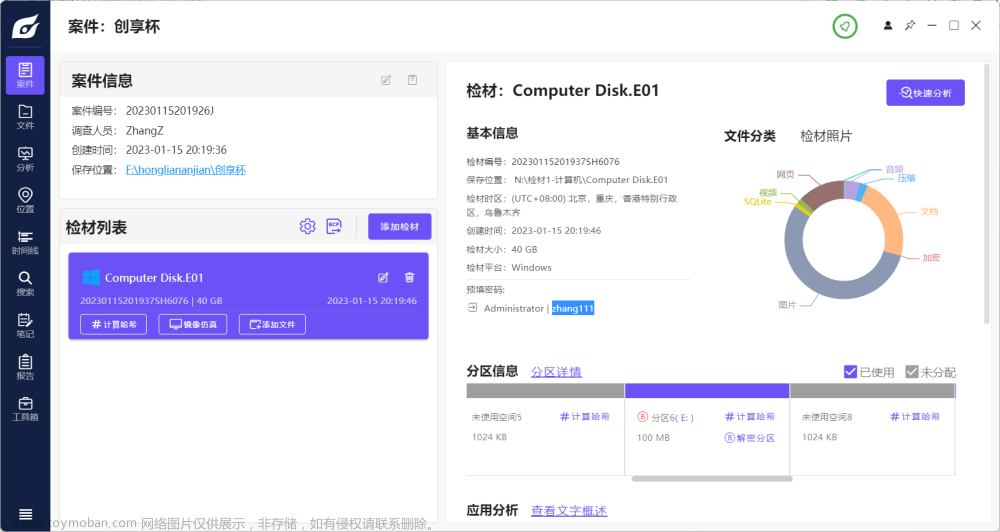

3. 通过对检材的分析,请获取到嫌疑人计算机中Administrator 用户的系统登录密码。(答案格式 如:li123456 ,区分大小写)

zhang111

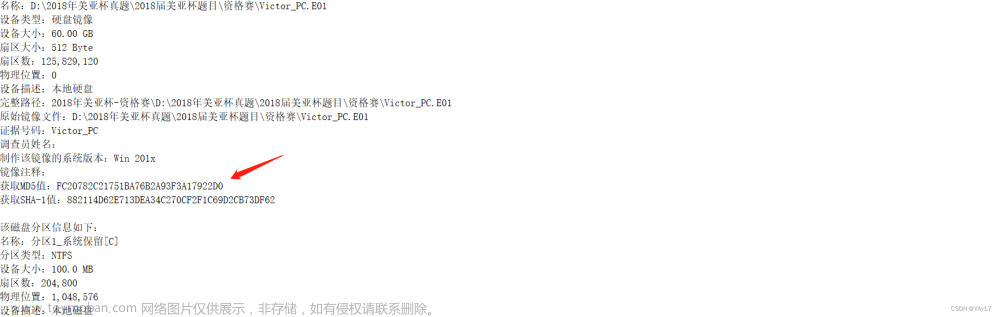

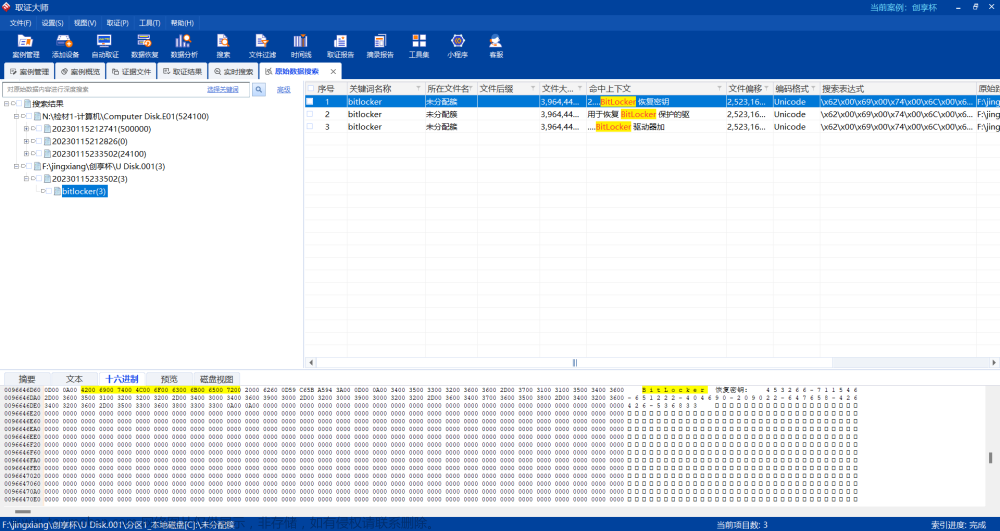

4. 通过对检材分析,发现嫌疑人电脑E分区进行了Bitlocker加密分区,请对检材进行取证分析, 找出解开加密分区的BitLocker 恢复密钥:(答案格式如**😗*111111-000000-111111-000000-111111- 000000-111111-000000)

U盘的镜像原始数据搜索

453266-711546-651222-404690-209022-647658-426426-536833

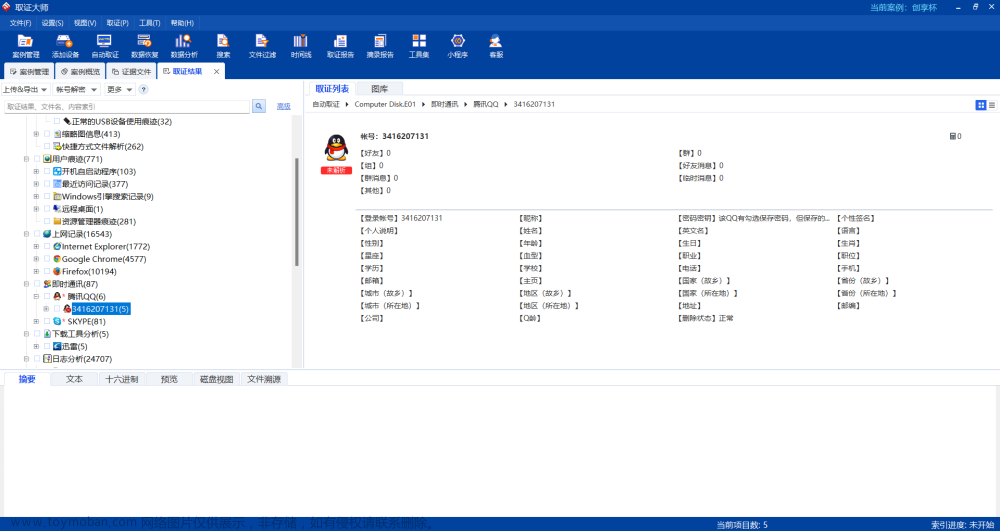

5. 通过对检材的分析,请找出嫌疑人计算机中登录过的QQ账号(答案格式如: 12345678 )

3416207131

6. 已知嫌疑人U盘检无法正常读取,请对U盘镜像做修复和数据恢复,计算其中“TXT文本”文件的 MD5值。

相关知识可以看电脑镜像中有个硬盘MBR.docx

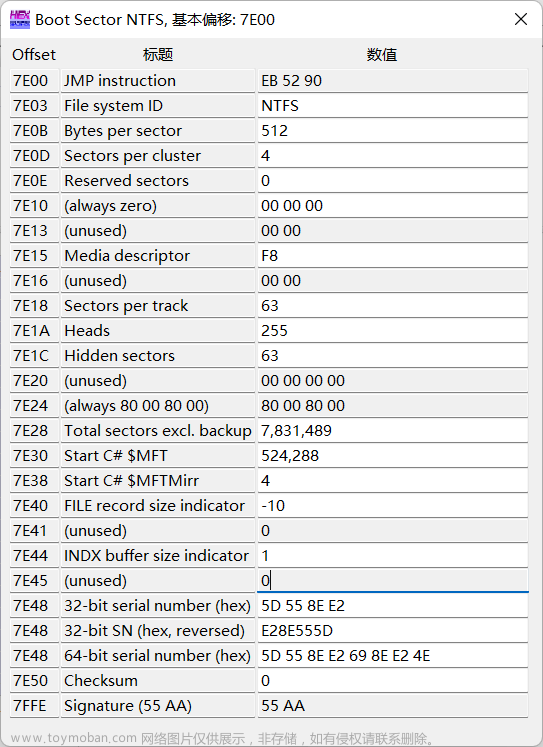

确定DBR

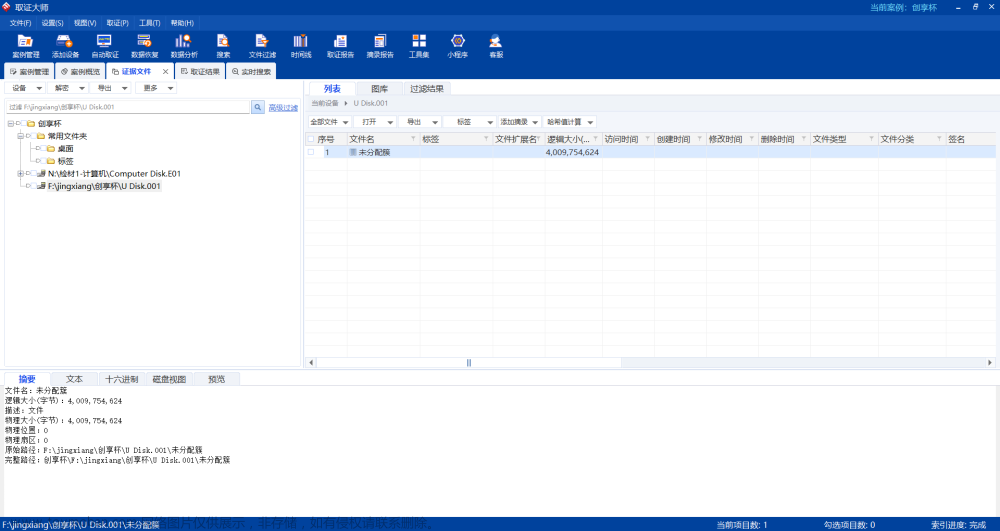

使用 取证大师 识别为 未分配簇

主引导记录 MBR(Master Boot Record): 一般为硬盘的第一个扇区,负责引导操作系统挂载硬盘完成启动工作。

查看分区1,发现唯一的分区 DBR 为空白,故取证软件无法解析文件系统。

于是我们的任务就是重建出 DBR 扇区这 (512) 个字节的信息,让取证软件能读取该镜像。

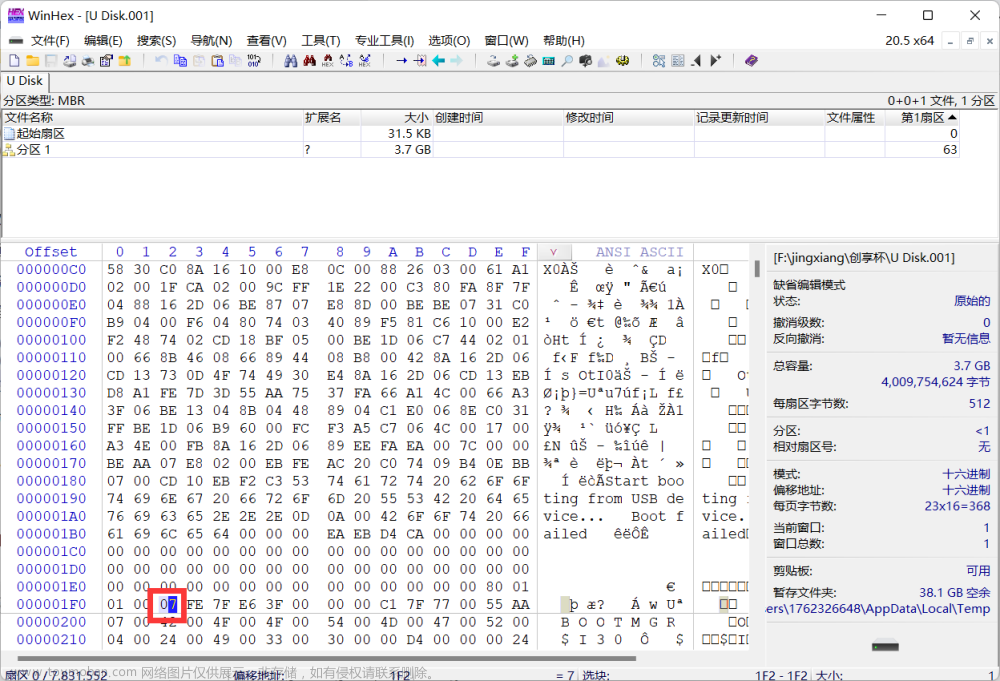

根据这里的07可以确定为NTFS文件系统

重建DBR

因为我这里没有合适的NTFS的DBR所以我手敲的一段,纯手敲,没有一点复制粘贴。

Offset 0 1 2 3 4 5 6 7 8 9 A B C D E F

00000000 EB 52 90 4E 54 46 53 20 20 20 20 00 02 08 00 00 隦 NTFS

00000010 00 00 00 00 00 F8 00 00 3F 00 FF 00 00 08 00 00 ? ?

00000020 00 00 00 00 80 00 80 00 FF BF 3A 77 00 00 00 00 € € ?w

00000030 00 00 0C 00 00 00 00 00 02 00 00 00 00 00 00 00

00000040 F6 00 00 00 01 00 00 00 5D 55 8E E2 69 8E E2 4E ? ]U庘i庘N

00000050 00 00 00 00 FA 33 C0 8E D0 BC 00 7C FB 68 C0 07 ?缼屑 |鹔?

00000060 1F 1E 68 66 00 CB 88 16 0E 00 66 81 3E 03 00 4E hf 藞 f > N

00000070 54 46 53 75 15 B4 41 BB AA 55 CD 13 72 0C 81 FB TFSu 碅华U?r ?

00000080 55 AA 75 06 F7 C1 01 00 75 03 E9 DD 00 1E 83 EC U猽 髁 u 檩 冹

00000090 18 68 1A 00 B4 48 8A 16 0E 00 8B F4 16 1F CD 13 h 碒? 嬼 ?

000000A0 9F 83 C4 18 9E 58 1F 72 E1 3B 06 0B 00 75 DB A3 焹?瀀 r? u郏

000000B0 0F 00 C1 2E 0F 00 04 1E 5A 33 DB B9 00 20 2B C8 ? Z3酃 +?

000000C0 66 FF 06 11 00 03 16 0F 00 8E C2 FF 06 16 00 E8 f 幝 ?

000000D0 4B 00 2B C8 77 EF B8 00 BB CD 1A 66 23 C0 75 2D K +葁锔 煌 f#纔-

000000E0 66 81 FB 54 43 50 41 75 24 81 F9 02 01 72 1E 16 f 鸗CPAu$ ? r

000000F0 68 07 BB 16 68 70 0E 16 68 09 00 66 53 66 53 66 h ?hp h fSfSf

00000100 55 16 16 16 68 B8 01 66 61 0E 07 CD 1A 33 C0 BF U h?fa ?3揽

00000110 28 10 B9 D8 0F FC F3 AA E9 5F 01 90 90 66 60 1E ( 关 _ f`

00000120 06 66 A1 11 00 66 03 06 1C 00 1E 66 68 00 00 00 f? f fh

00000130 00 66 50 06 53 68 01 00 68 10 00 B4 42 8A 16 0E fP Sh h 碆?

00000140 00 16 1F 8B F4 CD 13 66 59 5B 5A 66 59 66 59 1F 嬼?fY[ZfYfY

00000150 0F 82 16 00 66 FF 06 11 00 04 16 0F 00 8E C2 FF ? f 幝

00000160 0E 16 00 75 BC 07 1F 66 61 C3 A0 F8 01 E8 09 00 u? fa脿??

00000170 A0 FB 01 E8 03 00 F4 EB FD B4 01 8B F0 AC 3C 00 狖 ? 綦 嬸?

00000180 74 09 B4 0E BB 07 00 CD 10 EB F2 C3 0D 0A 41 20 t ?? ?腧? A

00000190 64 69 73 6B 20 72 65 61 64 20 65 72 72 6F 72 20 disk read error

000001A0 6F 62 62 75 72 72 65 64 00 0D 0A 42 4F 4F 54 4D obburred BOOTM

000001B0 47 52 20 69 73 20 6D 69 73 73 69 6E 67 00 0D 0A GR is missing

000001C0 42 4F 4F 54 4D 47 52 20 69 73 20 63 6F 6D 70 72 BOOTMGR is compr

000001D0 65 73 73 65 64 00 0D 0A 50 72 65 73 73 20 43 74 essed Press Ct

000001E0 72 6C 2B 41 6C 74 2B 44 65 6C 20 74 6F 20 72 65 rl+Alt+Del to re

000001F0 73 74 61 72 74 0D 0A 00 8C A9 BE D6 00 00 55 AA start 尒局 U?

[scode type=“red”]注意了,这个不能复制,因为后面我发现他是错的。比如 occurred 打成了 obburred。[/scode]

写入001 U盘镜像中

前面说到我们是看到镜像的DBR是空白的,所以我们需要把本地的一个NTFS的DBR复制过来,再结合镜像的信息,修改部分DBR,然后就可以了。

大概就是划出来的这几个需要一样,一定要对比好DBR,因为这个DBR打错,我找了一个多小时才找到

[scode type=“green”]下面才是正确的[/scode]

Offset 0 1 2 3 4 5 6 7 8 9 A B C D E F

00007E00 EB 52 90 4E 54 46 53 20 20 20 20 00 02 04 00 00 隦 NTFS

00007E10 00 00 00 00 00 F8 00 00 3F 00 FF 00 3F 00 00 00 ? ? ?

00007E20 00 00 00 00 80 00 80 00 C1 7F 77 00 00 00 00 00 € € ?w

00007E30 00 00 08 00 00 00 00 00 04 00 00 00 00 00 00 00

00007E40 F6 00 00 00 01 00 00 00 5D 55 8E E2 69 8E E2 4E ? ]U庘i庘N

00007E50 00 00 00 00 FA 33 C0 8E D0 BC 00 7C FB 68 C0 07 ?缼屑 |鹔?

00007E60 1F 1E 68 66 00 CB 88 16 0E 00 66 81 3E 03 00 4E hf 藞 f > N

00007E70 54 46 53 75 15 B4 41 BB AA 55 CD 13 72 0C 81 FB TFSu 碅华U?r ?

00007E80 55 AA 75 06 F7 C1 01 00 75 03 E9 DD 00 1E 83 EC U猽 髁 u 檩 冹

00007E90 18 68 1A 00 B4 48 8A 16 0E 00 8B F4 16 1F CD 13 h 碒? 嬼 ?

00007EA0 9F 83 C4 18 9E 58 1F 72 E1 3B 06 0B 00 75 DB A3 焹?瀀 r? u郏

00007EB0 0F 00 C1 2E 0F 00 04 1E 5A 33 DB B9 00 20 2B C8 ? Z3酃 +?

00007EC0 66 FF 06 11 00 03 16 0F 00 8E C2 FF 06 16 00 E8 f 幝 ?

00007ED0 4B 00 2B C8 77 EF B8 00 BB CD 1A 66 23 C0 75 2D K +葁锔 煌 f#纔-

00007EE0 66 81 FB 54 43 50 41 75 24 81 F9 02 01 72 1E 16 f 鸗CPAu$ ? r

00007EF0 68 07 BB 16 68 70 0E 16 68 09 00 66 53 66 53 66 h ?hp h fSfSf

00007F00 55 16 16 16 68 B8 01 66 61 0E 07 CD 1A 33 C0 BF U h?fa ?3揽

00007F10 28 10 B9 D8 0F FC F3 AA E9 5F 01 90 90 66 60 1E ( 关 _ f`

00007F20 06 66 A1 11 00 66 03 06 1C 00 1E 66 68 00 00 00 f? f fh

00007F30 00 66 50 06 53 68 01 00 68 10 00 B4 42 8A 16 0E fP Sh h 碆?

00007F40 00 16 1F 8B F4 CD 13 66 59 5B 5A 66 59 66 59 1F 嬼?fY[ZfYfY

00007F50 0F 82 16 00 66 FF 06 11 00 04 16 0F 00 8E C2 FF ? f 幝

00007F60 0E 16 00 75 BC 07 1F 66 61 C3 A0 F8 01 E8 09 00 u? fa脿??

00007F70 A0 FB 01 E8 03 00 F4 EB FD B4 01 8B F0 AC 3C 00 狖 ? 綦 嬸?

00007F80 74 09 B4 0E BB 07 00 CD 10 EB F2 C3 0D 0A 41 20 t ?? ?腧? A

00007F90 64 69 73 6B 20 72 65 61 64 20 65 72 72 6F 72 20 disk read error

00007FA0 6F 63 63 75 72 72 65 64 00 0D 0A 42 4F 4F 54 4D occurred BOOTM

00007FB0 47 52 20 69 73 20 6D 69 73 73 69 6E 67 00 0D 0A GR is missing

00007FC0 42 4F 4F 54 4D 47 52 20 69 73 20 63 6F 6D 70 72 BOOTMGR is compr

00007FD0 65 73 73 65 64 00 0D 0A 50 72 65 73 73 20 43 74 essed Press Ct

00007FE0 72 6C 2B 41 6C 74 2B 44 65 6C 20 74 6F 20 72 65 rl+Alt+Del to re

00007FF0 73 74 61 72 74 0D 0A 00 8C A9 BE D6 00 00 55 AA start 尒局 U?

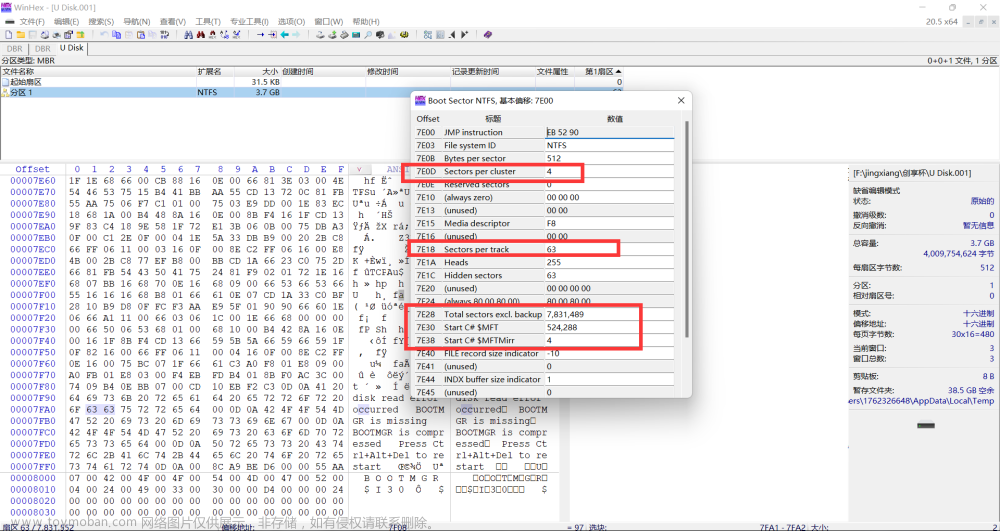

然后在winhex中点击 :“查看”-“模板管理器”-“Boot SectorNTFS”

核对内容,如果一致就可以导入取证软件中分析了,如果导入还是未分配簇就说明肯定有错误,再次查找。

然后计算这个txt的md5值就可以了

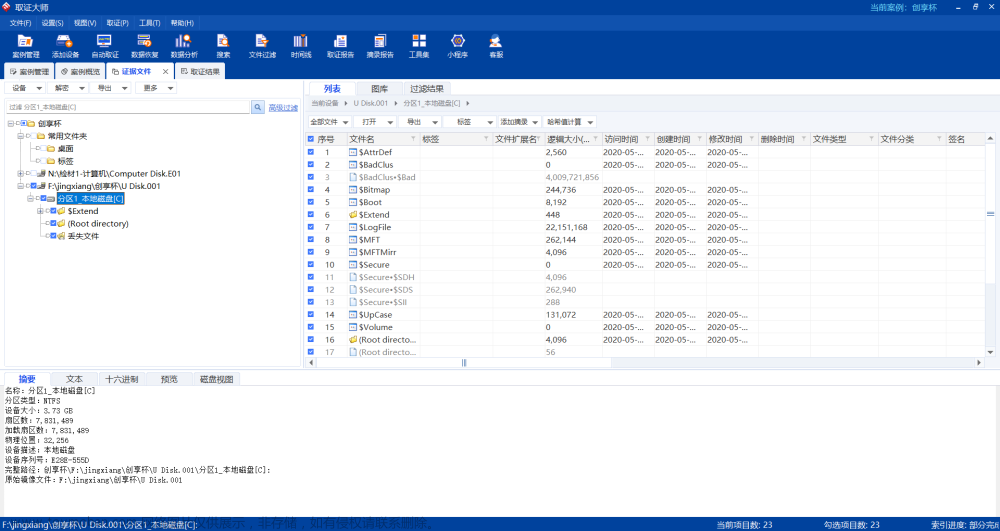

7. 通过对U盘检材的分析,请找出其文件系统每个簇占用多少KB?

8. 通过对检材的分析,请找出嫌疑人张某的U盘在其计算机系统中的设备GUID号。(答案格式如: ** {e5u27f8f-4ad8-11e2-aa3b-7ca21e17826e}** )

9. 通过对检材的分析,提取嫌疑人张某邮箱账号jackzhang@126.com对应的密码。(答案格式如: 123123123 )

66886688

使用第四题的恢复密钥串解密Bitlocker加密盘

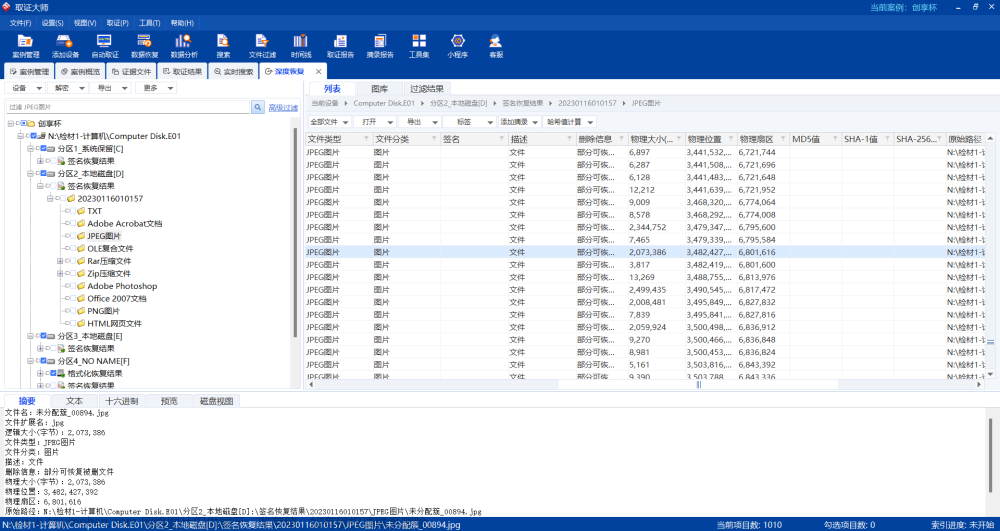

10. 通过对计算机检材中标准JPG格式图片进行数据恢复,请找出物理扇区位置为6801616的图片 照片的拍摄日期?(答案格式如:1990-9-10 )

数据恢复选择 签名恢复,普通恢复找不出

2012-8-20

11. 请对检材进行分析,找出嫌疑人张某曾经上传过文件的百度网盘账号。(答案格式如:abcd123,区分大小写)

mydisk447

12. 通过对检材的综合分析,请找出郑某给嫌疑人张某发送非法获取的公民隐私信息数据所使用的邮箱账号。(答案格式如:abc@gmail.com)

还是签名恢复出来的

zq236754689@126.com

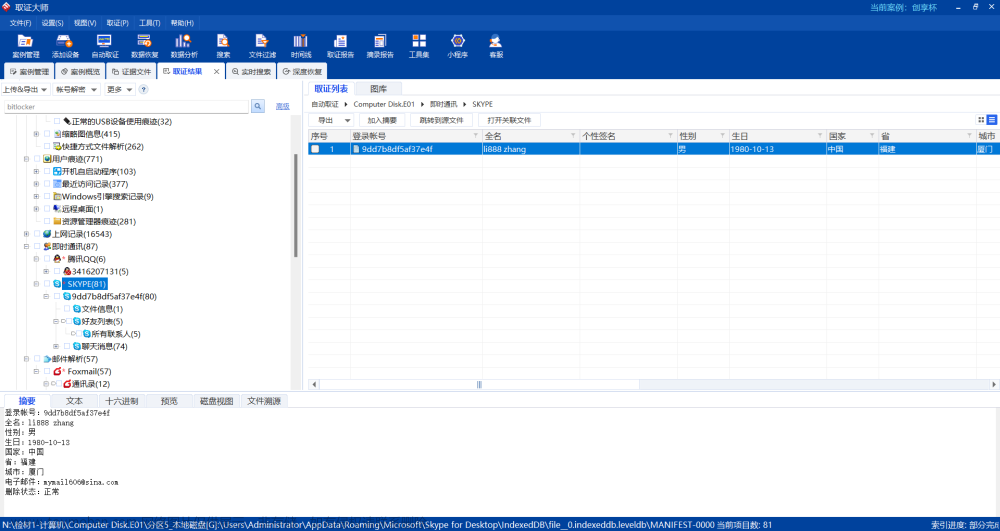

13. 通过对检材的分析,请找出嫌疑人张某的 Skype 账号。(答案格式如:6e82aae4d1624dfc,区分大小写)

9dd7b8df5af37e4f

14. 据悉张某经常通过其计算机里的某软件,远程连接访问其伪基站服务器站点,从而提取相关资料,根据对该软件的分析找出记录有“伪基站服务器”站点的IP 地址。(答案格式如:192.168.1.233)

全局搜索 基站

10.10.10.128

15. 通过对检材的关联分析,请找出受害人“林火”在“米老鼠吧网站”上注册的用户名。(答案格式如:abc123,区分大小写)

恢复了30W的数据找到这个邮件,然后压缩包解压就得到了数据,之后在华为手机知道林火是hotlin,但是一直找不到,不知道为什么

16. 已知嫌疑人张某经常浏览 bbs.elecfans.com 网站,并已注册成会员,请对检材进行分析找出张某在该网站注册的账号对应的密码。(答案格式如:abc123,区分大小写)

火眼只有账号没有密码,仿真起来查看

zhang8899

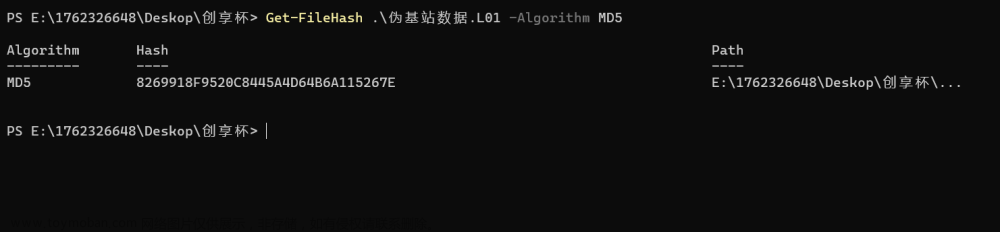

17. 嫌疑人张某从百度网盘下载了某个 RAR 压缩包文件,请计算该压缩包解压后文件的 MD5 值。(答案格式如:41F930B015A8CE90E02AF3A2F8FB33AF,字母大写)

根据百度网盘记录发现了下载的是wjz数据.rar,通过数据恢复找到了这个文件,但是该文件是加密的

之后分析苹果手机的检材,查看SIM卡信息,发现手机号是该文件的解压密码

8269918F9520C8445A4D64B6A115267E

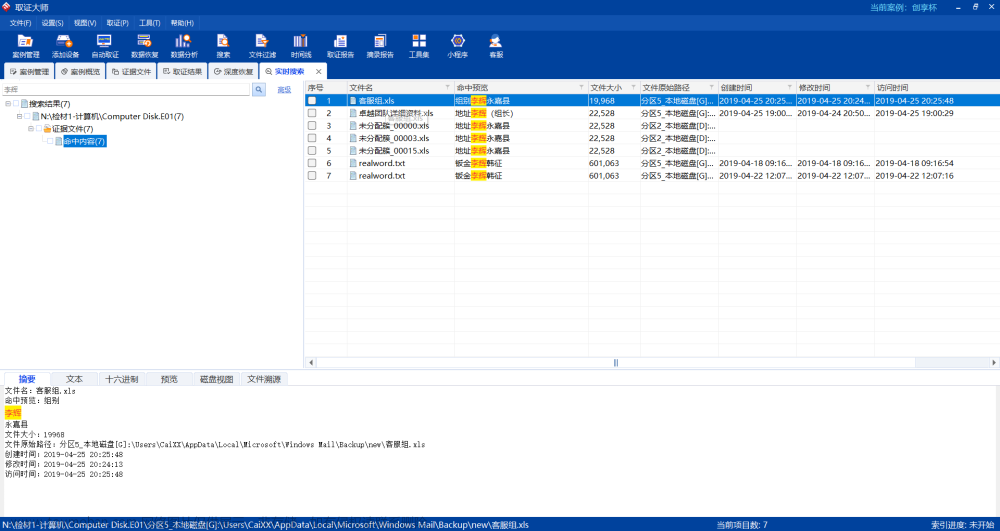

18 .通过计算机检材的取证分析,请找出该团伙“客服组”组长的手机号码。(答案格式如:13812345678)

嫌疑人电脑桌面有一个:卓越团队详细资料.xls,里面找到了如下信息

| 联系人 | 联系电话 | 电子邮件 | 地址 |

|---|---|---|---|

| 李辉(组长) | 13743711043 | 永嘉县上塘镇县前路554号 | |

| 李光 | 13554630768 | ||

| 王大锤 | 17114567892 | 广州市黄花岗蓝天楼3304 | |

| 马明英 | 18903447486 | 温州市双屿镇 | |

| 叶文康 | 13843654713 | 文成县大学镇城东路311号 | |

| 范传(组长) | hotfan123@126.com | 山东省青岛市 | |

| 邓海梅 | 17835637463 | 台州玉环县楚门镇南兴后街52号 | |

| 叶芳萍 | 13938942533 | 温州时代广场北首1楼 | |

| 郑金(组长) | 13867768927 | 上海莘庄莘松路432弄 | |

| 陈跃华 | chenyh@126.com | 福建泉州市南安市水头镇 | |

| 李昊(组长) | |||

| 郑强 |

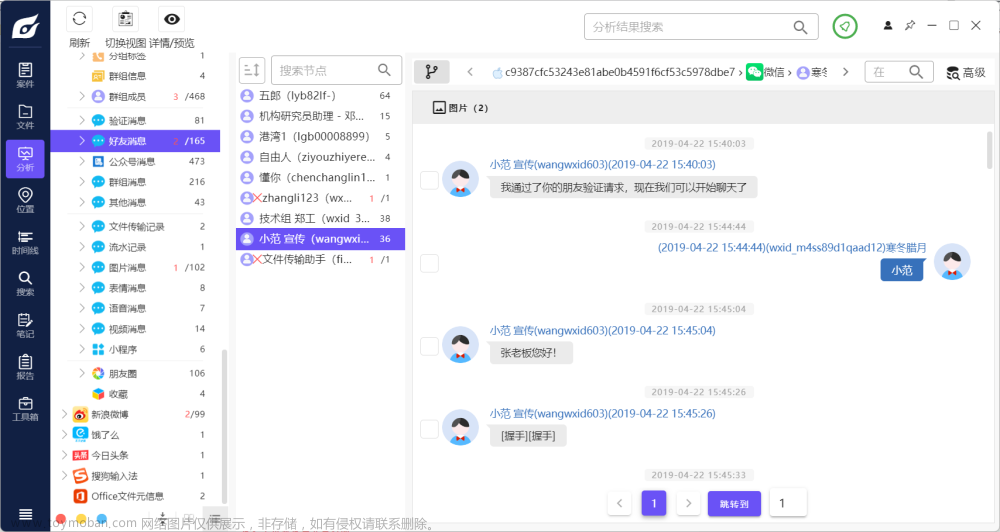

但是不知道哪个是客服组的,通过苹果手机的微信聊天记录,判断这个范传是宣传组的,所以排除

随后就开始搜索这几个组长的名字,刚搜到李辉就发现了客服组.xls这个文件,所以判断李辉是组长,然后找到了他的电话。

13743711043

19. 通过对检材的分析,嫌疑人张某通过其计算机上传了某个文件到百度网盘,请找出上传该文件总共耗时多少秒?(答案格式如:65)

软件直接分析得到

86

20. 通过对计算机检材进行分析,已知嫌疑人电脑中有一个 Excel 文档(记录了技术组成员信息)被人为删除了,请恢复该文件并计算出其 MD5 值。(答案格式如:41F930B015A8CE90E02AF3A2F8FB33AF,字母大写)

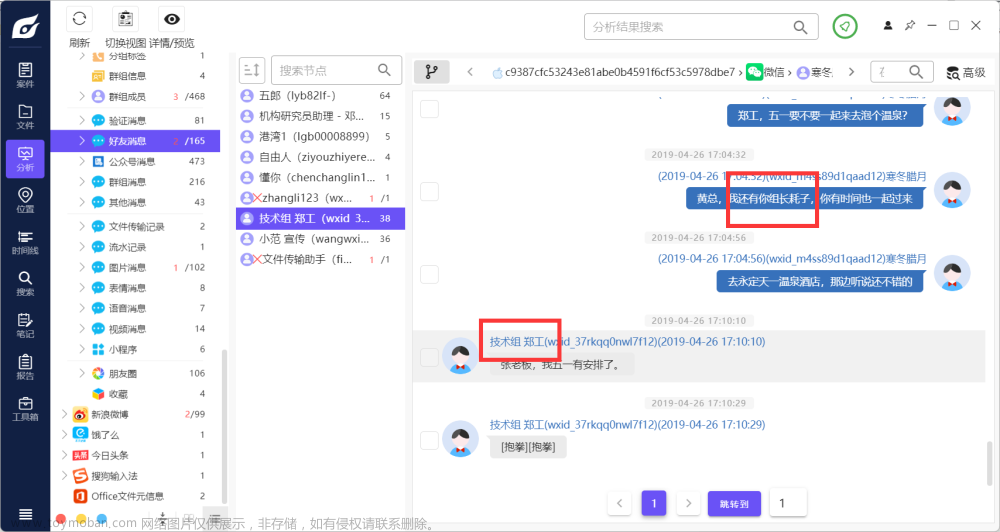

通过微信聊天技术,知道了这个备注为技术组 郑工不是他们组长,再结合他们的成员表,推断出技术部组长是李昊,所以在恢复数据之后搜索该名字,找到xls文件,计算MD5即可。

851B36BEDD29DD27E294EF285B2064B5

21. 在嫌疑人张某计算机 D:/photos/手机/文件夹中,有一张损坏的图片,无法正常打开,请想办法打开该图片,并找出照片中的内容(答案格式为:9090)

使用恢复大师直接修复

22. 已知嫌疑人张某计算机中有涉案封邮件被删除了,请找出该邮件,并计算该邮 件 附 件 ( 压 缩 包 ) 的 MD5 值 。( 答 案 格 式 如 :41F930B015A8CE90E02AF3A2F8FB33AF,字母大写)

没有恢复出该文件

23. 通过对检材的分析,请找出嫌疑人检材中保存的 VPN 账号。(答案格式如:abc123,区分大小写)

My Accounts.docx这个文件,需要暴力破解

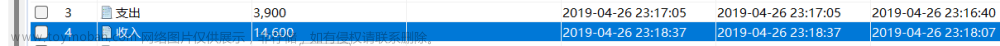

24. 通过对检材的分析,请找出受害人李某因刷单被骗实际损失的总金额?(答案格式如:999)

4933

第一笔支付了328,收到了353,赚了25

第二笔亏了4958,所以4958-25=4933

25. 通过对检材的分析,请找出受害人林某用于“刷单”收款的支付宝账号。(答案格式如:13812345678)

15759231438

26. 通过对安卓手机取证分析,请找出嫌疑人张某在随手记 APP 中记录的“现金”账号金额是多少。(答案格式如:10000)

36285

直接使用取证大师小程序随手记账解析出

27. 通过对安卓手机取证分析,请找出嫌疑人张某通过随手记 APP 在 2019 年 4 月26 日记录的刷单收入金额。(答案格式如:10000)

14600

查看4月26日这天的收入即可

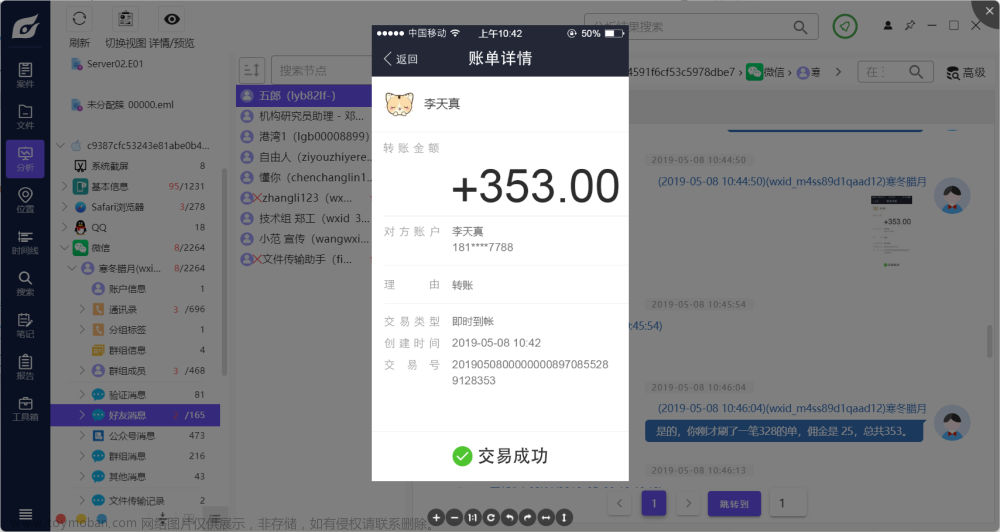

28. 通过对检材分析发现,请找出受害人李天真的支付宝账号(答案格式如:13812345678)

18159667788

查看聊天记录,发现收款尾号是7788

结合填写的登记表得到电话

29. 通过对检材的分析,请找出嫌疑人张某等人计划 2019 年 “五一”前后在 “永定天子温泉”度假的具体日期。(答案格式如:2019-05-05)

开始时间: 2019-04-30 18:00:00

结束时间: 2019-04-30 22:00:00

30. 通过对检材的分析,请找出嫌疑人张某快手 APP 昵称 “zhangli123733”对应的账号。(答案格式如:13812345678)

1334025097

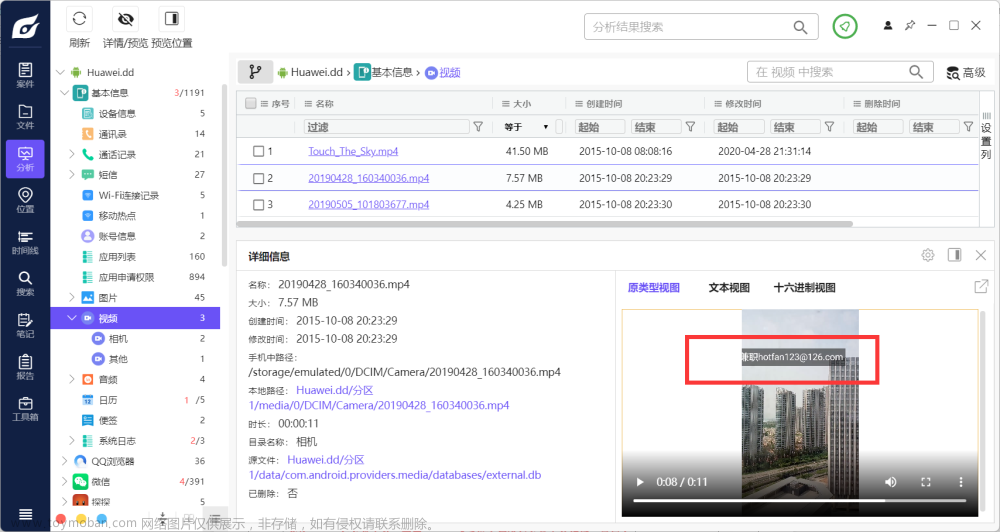

31. 已知嫌疑人张某通过某 APP 发布了几条 “招聘兼职”的相关视频,请找出其提到的邮箱地址。(答案格式如:abc123@qq.com,区分大小写)

手机视频中找到

hotfan123@126.com

32. 已知嫌疑人张某在 2019 年 4 月 27 日驾车驶入过某万达广场,请找出嫌疑人的车牌号。(答案格式如:闽 F2Z9D8,字母大写)

没有找到

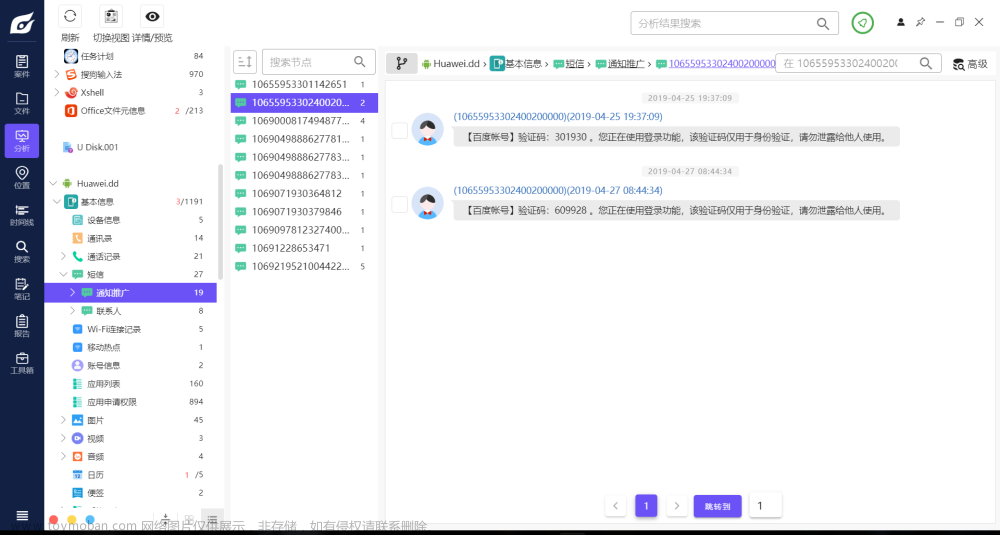

33. 通过对检材的分析,张某在 2018 年 08 月 29 日 17:38:31 给某号码通过电话,请找出通话时长(秒)(答案格式如:10)

找到一个手机备份文件进行分析

60

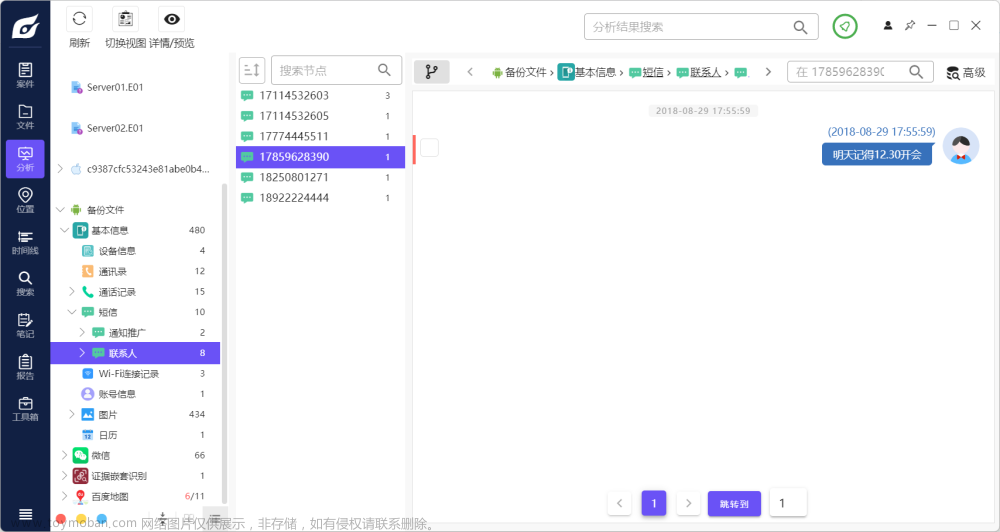

34. 通过对检材的分析,张某在 2018 年 08 月 29 日 17:55:59 分发了一条短信,请找出该信息接收的手机号码。(答案格式如:13812345678)

17859628390

35. 在嫌疑人张某手机备忘录中发现了一条附带照片内容为 “团队建设活动初定9.30 ” 的 记 录 , 请 找 出 该 照 片 并 计 算 其 MD5 值 。( 答 案 格 式 如 :41F930B015A8CE90E02AF3A2F8FB33AF,字母大写)

直接全局搜索团队建设活动初定,然后发现Memo.db中有相关信息,查看后发现照片路径/data/data/com.example.android.notepad/images/d29c24de$d758$4935$83d3$5233a70b98e9_3120_4160_1536886044989.jpg,计算md5即可

D0F84B79852C92C14B6400269ECCBFD0

36. 2018 年 8 月 28 号 9:00-17:00 有一条日程信息,请找出该条记录的标题内容。(答案格式如:创客攻坚事项)

卓越刷客团队全体会议

37. 请对安卓手机检材进行分析,嫌疑人张某通过百度地图 APP 有两条搜索位置信息,请找出记录的位置名称。(答案格式如:北海湾酒店)

特房波特曼酒店

38. 通过对所给检材的分析,请找出该嫌疑人使用的 iCloud 同步账号。(答案格式如:abc@icloud.com,区分大小写)

wangxx200041@icloud.com

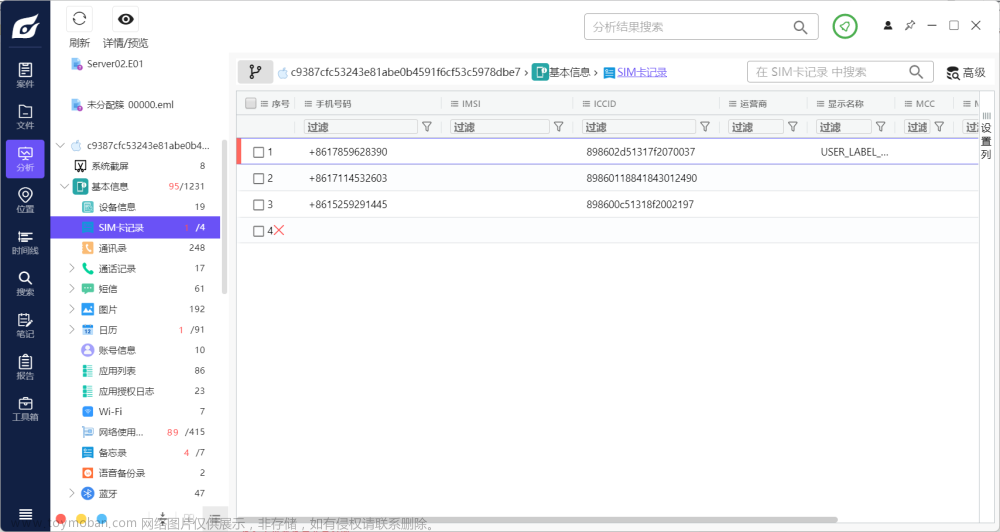

39. 通过对检材的分析,请找出其嫌疑人微信 wxid_m4ss89d1qaad12 绑定手机对应的 ICCID 号。(答案格式如:860000a00000f0000000,区分大小写)

898602d51317f2070037

对应苹果手机

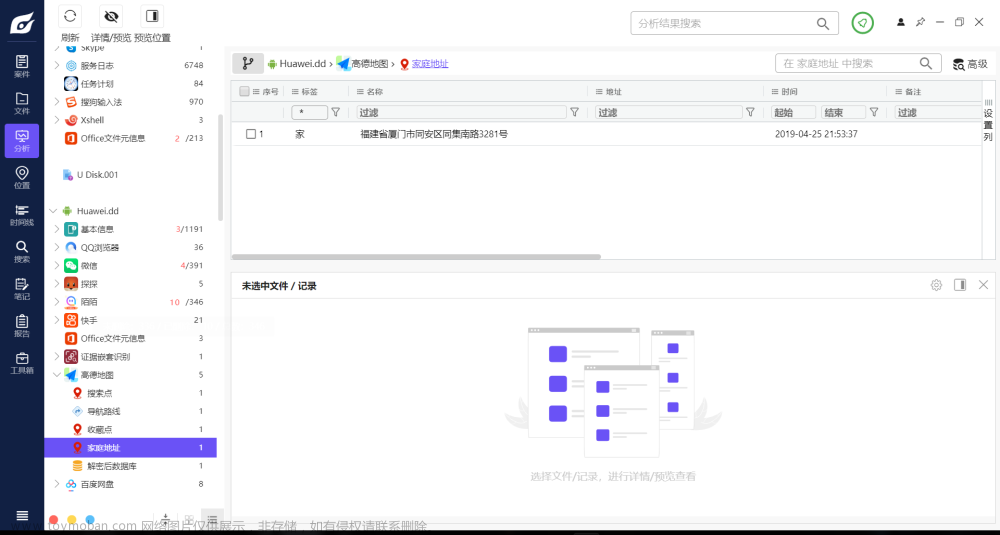

40. 通过对检材的分析判断,嫌疑人张某目前居住的家可能位于哪里。(答案格式如:泉州市洛江区)

厦门市同安区

41. 通过对检材的分析,请提取嫌疑人张某苹果手机加密备忘录中记录的 iCloud密码。(答案格式如:abc123,区分大小写)

zhang@200041

之前找备忘录的时候,发现过iCloud密码,在Huawei.dd/分区1/data/com.example.android.notepad/databases/note_pad.db

然后导入到以色列那个软件中分析,输入密码200041

随后在备忘录中找到密码

42. 通过对检材的综合分析,请找出嫌疑人张某计算机硬盘中的加密容器的密码。(答案格式如:abc123,区分大小写)

zhangli99

听安卓手机的电话录音

43. 通过综合取证分析,受害人钟某收到“招聘信息”短信的日期可能是。

没有找到

44. 通过综合取证分析,请找出张某的农业银行卡账号。(答案格式为:622848007756452018)

6228000080003296789

45. 通过对所给检材的综合分析,请找出嫌疑人张某的百度网盘账号 mydisk447绑定的手机号码。(答案格式如:13812345678)

17114532606

46. 根据对检材的综合分析,请找出与嫌疑人张某微信好友“小范 宣传”的真实姓名。(答案格式如:张三)

范传

团队信息表就能找到

47. 通过对检材的综合分析,请找出卓越团队背后总指挥 “黄总”新的手机号码。(答案格式如:13812345678)

181 5988 3688

黄总就是这里的黄志荣,但是他之后短信说换手机号了,因此苹果手机里的才是新手机号

文章来源:https://www.toymoban.com/news/detail-623936.html

文章来源:https://www.toymoban.com/news/detail-623936.html

最后

目前只做这么多,因为这套题真的太恶心了,关键就是恢复数据这里,真的是非常的难受。还剩下伪基站和服务器,以后有时间了再做文章来源地址https://www.toymoban.com/news/detail-623936.html

到了这里,关于2020年“创享杯”第一届电子数据取证线上大比武部分Writeup的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[wp]“古剑山”第一届全国大学生网络攻防大赛 Web部分wp](https://imgs.yssmx.com/Uploads/2024/02/766429-1.png)