11、自由风格的CI操作(最终)

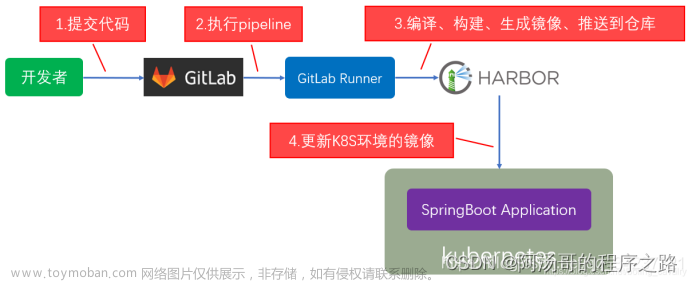

前面的架构存在的问题是,若有多个目标服务器都需要使用该镜像,那么每个目标服务 器都需要在本地构建镜像,形成系统资源浪费。若能够在 Jenkins 中将镜像构建好并推送到 Harbor 镜像中心,那么无论有多少目标服务器需要该镜像,都只需要从 Harbor 拉取即可。

Jenkins容器化实现方案

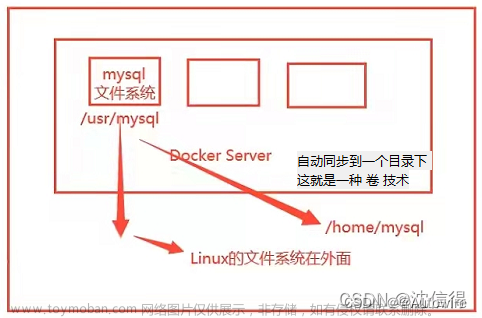

如果想在Jenkins中构建镜像,则需要Jenkins中有Docker引擎,指的是Jenkins容器内有Docker,因为我们的Jenkins是用docker起的,可以在Jennkins内再安装docker,但这种方式不太方便,不好维护,可以使用与宿主机共享Docker引擎。

修改 docker.sock 权限

/var/run/docker.sock 文件是 docker client 和 docker daemon 在本地进行通信的 socket 文件。默认的组为 docker,且 other 用户不具有读写权限,这样 Jenkins 是无法来操作该文 件的。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-1.png)

将其组调整为 root,且为其分配读写权限

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-2.png)

修改 Jenkins 启动命令后重启

首先强制删除正在运行的 Jenkins 容器。

[root@jenkins run]# docker rm -f jenkins

jenkins

然后在 Jenkins 启动命令中新增/var/run/docker.sock,docker 命令文件/usr/bin/docker, 及/etc/docker/daemon.json 文件为数据卷。

重启 Jenkins 容器。

[root@jenkins run]# docker run --name jenkins \

> --restart always \

> -p 8080:8080 \

> -p 50000:50000 \

> -v /var/jenkins_home:/var/jenkins_home \

> -v /var/run/docker.sock:/var/run/docker.sock \

> -v /usr/bin/docker:/usr/bin/docker \

> -v /etc/docker/daemon.json:/etc/docker/daemon.json \ # 实现推送harbor时使用的http信任,而不是https

> -d jenkins/jenkins:lts

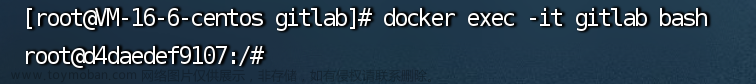

进入Jenkins容器查看是否可以使用docker了。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-3.png)

Jenkins构建镜像推送到Harbor

先把idea的compose.yml文件删除,push到gitlab,因为我们使用jenkins帮忙构建镜像然后推送到Harbor,不需要到目标服务器进行本地制作镜像并启动容器。(操作没截图,自己记得删除)

修改 daemon.json 文件

Jenkins 是 Harbor 的客户端,需要修改/etc/docker/daemon.json 文件。修改后重启 Docker。

[root@jenkins ~]# vim /etc/docker/daemon.json

[root@jenkins ~]# cat /etc/docker/daemon.json

{

"insecure-registries": [

"192.168.40.138:8888" # harbor服务器所在的IP和端口

]

}

重启

[root@jenkins my_hellojenkins]# service docker restart

Jenkins 删除构建后操作

原来的 Jenkins 中配置的“构建后操作”完成的是将代码推送到目标服务器后,让目标服务器通过 docker compose 完成镜像的构建与启动。但现在不需要了,因为镜像构建任务要由 Jenkins 自己完成了。在 Jenkins 当前任务下的“配置”中删除。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-4.png)

Jenkins 添加 shell 命令

在 sonarqube 对代码质量检测完毕后,再添加一个“构建步骤”。这个构建步骤通过 shell 命令方式完成。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-5.png)

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-6.png)

mv target/*.jar docker/

cd docker

docker build -t hellojenkins .

docker login -u admin -p Harbor12345 192.168.40.138:8888

docker tag hellojenkins 192.168.40.138:8888/jks/hellojenkins

docker image prune -f

docker push 192.168.40.138:8888/jks/hellojenkins

重新构建

Jenkins 中在返回的任务首页中,再次执行立即构建。构建成功后,在 Jenkins 主机中可以查看到构建好的镜像与重新tag 过的镜像。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-7.png)

在 harbor 的仓库中也可以看到推送来的镜像。],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-8.png)

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-9.png)

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-10.png)

Jenkins通知目标服务器拉取镜像

目标服务器修改 daemon.json 文件

目标服务器是 Harbor 的客户端,需要修改/etc/docker/daemon.json 文件。修改后重启 Docker。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-11.png)

定义脚本文件

在目标服务器 PATH 路径下的任意目录中定义一个脚本文件 deploy.sh。例如,定义在/usr/local/bin目录下。然后再为其赋予可执行权限。这样该 deploy.sh命令就可以在任意目录下运行了。

文件内容如下

#!/bin/bash

#harbor的IP地址和端口

harbor_addr_port=$1

#harbor的项目名

harbor_proj=$2

#harbor里的镜像名

image_repo=$3

#标签

image_tag=$4

#容器内部端口

app_port=$5

#宿主机端口

export_port=$6

#镜像名

image=$harbor_addr_port/$harbor_proj/$image_repo:$image_tag

#如果容器已经存在,就删除容器

exist_container_id=`docker ps -a | grep $image_repo | awk '{print $1}'`

if [ -n "$exist_container_id" ];then

docker stop "$exist_container_id"

docker rm "$exist_container_id"

fi

#判断tag是否存在,如果存在就删除,然后拉取最新镜像

exist_image_tag=`docker images | grep $harbor_addr_port/$harbor_proj/$image_repo | awk '{print $2}'`

if [[ "$exist_image_tag" =~ "$image_tag" ]]; then

docker rmi -f $image

fi

docker login -u admin -p Harbor12345 $harbor_addr_port

docker pull $image

docker run --name $image_repo -d -p $export_port:$app_port $image

echo "SUCCESS"

授予可执行权限

[root@target bin]# chmod +x deploy.sh

执行脚本后可以看到

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-12.png)

修改idea代码

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-13.png)

再次构建,构建完成之后执行脚本

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-14.png)

浏览器查看

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-15.png)

Jenkins 添加端口号参数

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-16.png)

Jenkins 添加构建后操作

还是在 Jenkins 当前任务下的“配置”中,为任务添加构建后操作],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-17.png)

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-18.png)

重新构建工程

这次重新构建,可以看到出现了 export_port 的文本框。在这里可以修改容器对外暴露的端口号。],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-19.png)

构建成功后可以看到,目标服务器中增加了新的镜像,该镜像是从 harbor 拉取的,还可以看到,该镜像的容器也已经启动。

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-20.png)

浏览器访问没有问题文章来源:https://www.toymoban.com/news/detail-624479.html

],docker,ci/cd,架构](https://imgs.yssmx.com/Uploads/2023/08/624479-21.png) 文章来源地址https://www.toymoban.com/news/detail-624479.html

文章来源地址https://www.toymoban.com/news/detail-624479.html

到了这里,关于[Docker实现测试部署CI/CD----自由风格的CI操作[最终架构](5)]的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!