在电脑、手机信息安全保护得到广泛关注和普及的今天,监控摄像头等设备的安全防护仍为大众所忽略,大量视频监控网络的前端设备和数据没有任何保护,完全暴露在互联网中。

前端IP接入设备与后端业务系统处于直连状态,一旦有攻击者或受感染主机接入网络,极易快速蔓延,造成整网瘫痪。

面对视频专网出现的种种威胁,全国各地公安机关均在研究推动视频专网安全防护建设,如吉林省公安厅,通过对视频专网实施安全升级,着力解决全省公安视频传输网“裸奔”的问题

迪普科技作为业内视频专网安全建设的引领者,多年深耕视频监控安全建设工作,先后参与了公安视频传输网安全建设相关的调研及规范制定,凭借视频传输网整体安全方案,参与到吉林省公安机关视频传输网安全防护体系建设中,按照“严控边界、纵深防御、主动监测、全面审计”的思路,以突出重点、急用先建为原则,以前端准入控制、系统应用区安全防护、安全监管平台为重点,初步为吉林省公安厅建设了省厅公安视频传输网安全防护系统。

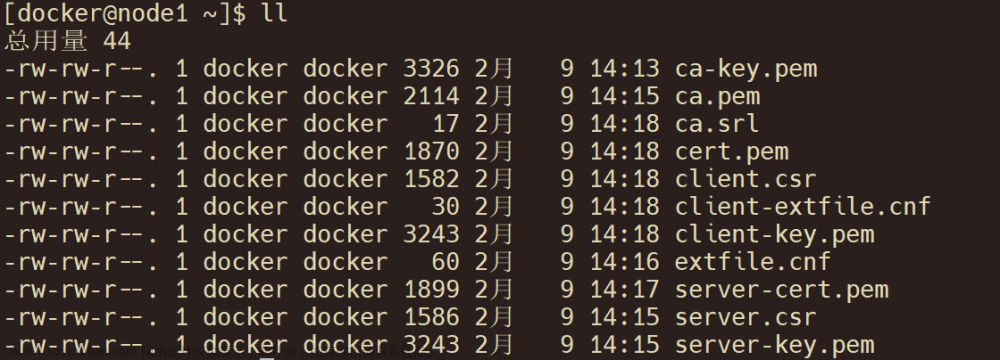

通过建设视频监控前端准入控制系统,建立前端设备接入认证机制、接入数据协议白名单准入机制,采取主动扫描、实时检测和手工设置等有效手段,采集前端设备的IP、类型、厂家、地理位置等属性信息,生成设备资产库白名单,藉此及时发现和识别非法接入的未知、违规、仿冒设备,并基于协议白名单对非法接入数据进行识别及过滤,从而实现对非法恶意行为的识别、告警和实时阻断。

构建由防火墙、入侵防御、漏洞扫描、WEB应用安全等专用安全防护设备组合而成的视频监控安全防护系统,实现对系统应用区的安全保护。文章来源:https://www.toymoban.com/news/detail-627461.html

依照“统一网管、态势感知、通报预警、快速处置”的思路和要求,逐级建成公安视频传输网安全监管平台,用以定期探测机制采集、汇总并可视化展示前端准入控制系统、系统应用区防护系统监测的资产信息和安全信息,从全局监测视频传输网整体安全态势,及时预警异常状况以及安全事件,构建起事前、事中、事后一整套公安视频传输网态势感知体系,实现视频传输数据安全监管可见、可管、可控。 文章来源地址https://www.toymoban.com/news/detail-627461.html

文章来源地址https://www.toymoban.com/news/detail-627461.html

到了这里,关于视频传输网安全防护体系的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!