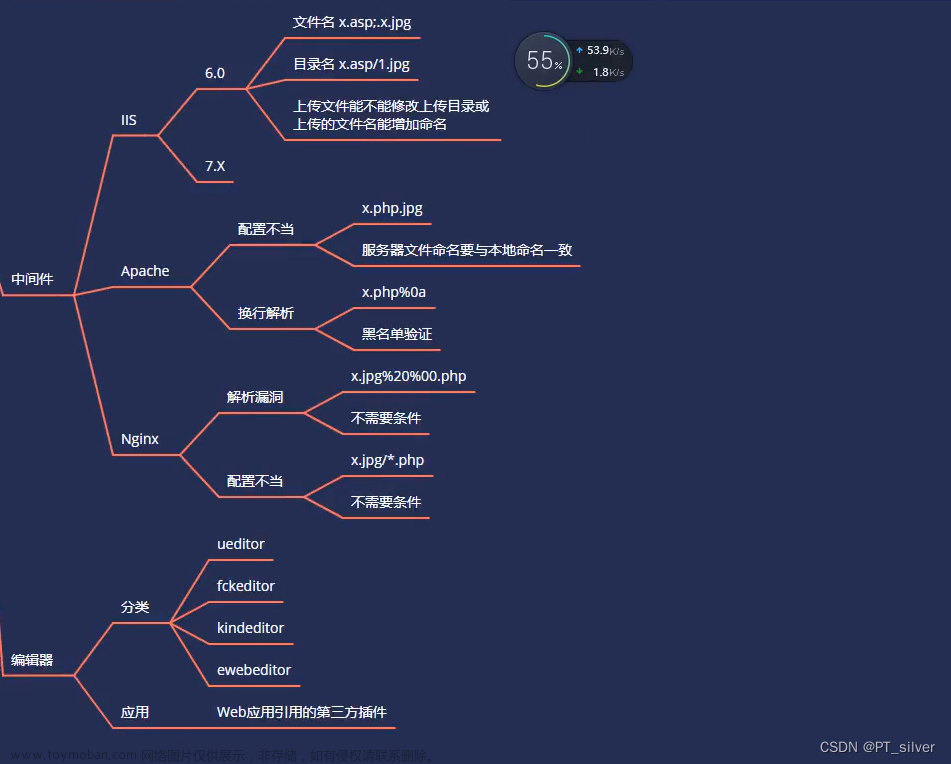

0x01 获取当前网络架构

语言,数据库,中间件,系统环境等

0x02 分析思路

1.利用时间节点筛选日志行为

2.利用已知的漏洞在日志进行特征搜索,快速定位到目标ip等信息

3.后门查杀,获取后门信息,进一步定位目标信息

0x03 常见中间件日志的存储路径

ii7(windows): C:\Windows\System32\inetsrv\config\applicationHost.config

iis6(windows):C:/Windows/system32/inetsrv/metabase.xml

apache(linux):/var/log/apache2/ /usr/local/apache/logs/

apache(windows):windows: apache/logs/

nginx(linux):/var/log/nginx

nginx(windows):nginx安装目录

apache-tomcat:相关安装目录下:apache-tomcat/logs/xxx.xx.log

0x04 常见中间件的日志审查思路

iis .net分析:网站被入侵,给出来被入侵时间

iis日志地址:inetput/logs/LogFiles/W3VC5(确认对网站的id数查询对应日志,下面对应每天产生的单个日志文件)

分析思路:iis日志地址固定,一个网站对应一个id日志,分析日志定位到目录扫描行为,发现相关漏扫sqlmap等指纹

apache php分析:网站被植入后门 日志记录按天记录,记录所有的访问请求

apache日志地址:apache2.4/logs/access.log记录访问日志

分析思路:作为红队人员思路分析目标存在组件漏洞,网上搜寻相关exp地址,日志搜索exp特征定位入侵

tomcat php分析:网站被植入后门

tomcat日志地址:apache-tomcat-7.0.2/logs/access_log.2022-12-26 基于时间的日志类型

分析思路:推荐D盾,河马客户端查杀出木马文件,通过文件范围内日志的字符查询定位(notepad),日志中获取访问者ip,再通过ip定位查询日志内信息(阿里云在线查杀效果最好,但文件大小有限制:)

0x05 webshell查杀&在线

单文件高精度在线查杀:

https://ti.aliyun.com/#/webshell

推荐离线工具:

https://n.shellpub.com/

http://www.d99net.net文章来源:https://www.toymoban.com/news/detail-630559.html

0x06 .net jsp内存马清理工具

https://github.com/yzddmr6/ASP.NET-Memshell-Scanner

https://github.com/c0ny1/java-memshell-scanner

使用方法:上传到对应网站目录,访问即可扎实异常的class文件,内存马为无文件落地。所有内存马对应的物理存储路径没有产生对应的class文件,该行为极大可能为内存马,常规.net jsp内存马可以借助工具kill掉进程,极端情况下可以将对应java路径下的新增加的class路径全部删除文章来源地址https://www.toymoban.com/news/detail-630559.html

到了这里,关于应急响应-web后门(中间件)的排查思路的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!