©网络研究院

在一个越来越不是物理边界而是数字边界的世界里,全球网络安全事件的数量持续上升,公共部门机构面临的挑战也随之增加。

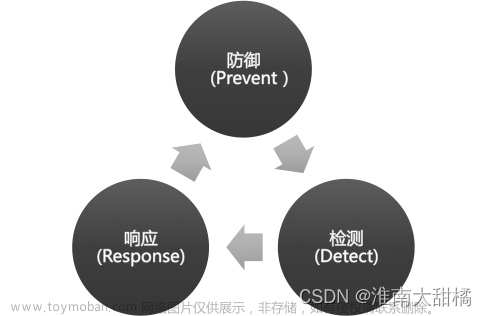

保护组成数据的利害关系比以往任何时候都更加重要。为了抵御这些数字威胁,政府机构正在采用零信任方法进行风险管理。

零信任是一种以“什么都不信任,什么都验证”的心态为中心的框架或模型。

它允许政府机构保护他们的环境,无论数据和人员位于何处,执行安全政策并更好地为接下来可能发生的事情做好准备。

最重要的是,零信任有助于政府维护公众信任。有效实施后,该框架允许政府机构确保构成数据的安全,同时仍提供简单无缝的体验。

随着政府和公共机构领导人继续他们的零信任之旅,以下是那些希望继续降低风险敞口和加强网络安全的人的一些注意事项:

建立强大的数据治理

政府机构必须努力识别网络安全风险,就资源分配做出基于风险的决策,并寻求资源来解决漏洞。

他们必须采用一种企业方法,将技术办公室(例如首席信息官)和计划和职能办公室(包括人事和采购)结合起来。他们需要对需要最高保护级别的信息进行优先排序。

此外,随着组织继续朝着自动化方向发展,重要的是要认识到数据请求者可能不是人类。

许多机构利用开发、安全和运营(或 DevSecOps)来解决这些问题。借助 DevSecOps,安全性被预先嵌入到整个解决方案开发生命周期中,从而降低了网络风险和漏洞。

优先考虑身份管理

强大的身份管理采用身份验证和用户权限来帮助确保只有授权人员才能访问。网络分析只是增强组织身份管理的一种方法。

它可以分析用户行为,例如击键动态、鼠标移动和导航模式;背景因素,例如位置、设备和一天中的时间;以及外部威胁情报,例如恶意软件、网络钓鱼攻击和身份盗窃。

其他解决方案包括政府组织已经在使用的零信任功能,例如基于角色的访问控制、多因素身份验证和访问,其中每个用户或设备被授予最少的系统资源来执行其功能。

建立问责制

了解数据资产对于个人和组织的问责制至关重要。政府组织必须实施有效、高效的网络控制并监控其使用和有效性。他们还应该通过对数据、应用程序和服务的模拟攻击来不断探索和测试网络安全能力。

实施零信任框架不一定是一项代价高昂的工作。通过重新利用现有的网络工具和功能,领导者应该能够在增强网络安全的同时节省成本。

培养网络安全思维

要有效加强网络安全,必须全员参与。成功实施零信任架构的组织确保所有人员都认识到数据保护的重要性。

网络安全被全体员工视为一种自上而下、自下而上的集体思维方式。此外,持续的“网络安全卫生”与作为“网络安全冠军”的领导层一起被用作宝贵的工具。 文章来源:https://www.toymoban.com/news/detail-631150.html

在我们日益无边界的环境中,网络攻击和数据保护威胁丝毫没有放缓的迹象。如果政府希望保护选民信息并维护公众的信任,就必须立即采取行动,继续加强其网络防御。 文章来源地址https://www.toymoban.com/news/detail-631150.html

到了这里,关于重新思考无边界世界中的网络安全的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全] 攻防世界 backup 解题详析](https://imgs.yssmx.com/Uploads/2024/02/452945-1.png)

![[CTF/网络安全] 攻防世界 cookie 解题详析](https://imgs.yssmx.com/Uploads/2024/02/454391-1.png)

![[CTF/网络安全]攻防世界 easyupload 解题详析](https://imgs.yssmx.com/Uploads/2024/02/715381-1.png)