一、“网络攻防演练行动“介绍

国家在2016年发布《网络安全法》,出台网络安全攻防演练相关规定:关键信息基础设施的运营者应“制定网络安全事件应急预案,并定期进行演练”。同年“实战化网络攻防演练行动”成为惯例。由公安部牵头,每年举办一次,针对全国范围的真实网络目标为对象的攻防演练行动,旨在发现、暴露和解决安全问题,更是检验我国各大企事业单位、部属机关的网络安全防护水平和应急处置能力。

“攻防演练”已成为一年一度的惯例,不仅涉及范围越来越广,网络安全形势的愈发严峻也加大了业内对网络攻防演练专项行动的关注。随着各行业信息化建设的不断深入和发展,同时网络攻击技术也在不断演进,信息安全面临的问题日益突出。尤其近年来,以蠕虫攻击、勒索病毒、APT攻击等各类新型未知威胁的攻击手段造成网络泄密、窃密和受破坏事件频发,网络威胁已经成为国家安全的新挑战。“网络安全的本质是对抗,对抗的本质是攻防两端能力的较量 ”。在网络空间对抗中如何实现如同军事演习的攻防演练目的,各单位如何做到与攻击方的斗智斗勇,更是新形势下网络攻防演练行动的又一次看点。

“攻防演练”是由攻击方和防守方两方组成实时攻防对抗环境,攻击方模拟真实网络中的黑客攻击行为,通过真实的攻击方法、攻击路径对防守目标进行网络攻击,防守方通过安全防护设备、安全监测手段等,实时分析攻击方的目标及采用的攻击手段,展开防御对抗。

“攻防演练”旨在检验目标单位关键信息基础设施和重要信息系统的网络安全防护能力,提升攻击对抗能力的同时锻炼网络安全应急处置队伍,完善应急处置流程和工作机制,提升安全事件应急处置综合能力水平。网络安全事关国计民生,公安部此举有效带动了国家整体网络安全氛围,提高了网络安全的全民关注度。

二、安全问题分析

结合卫达信息多年为政府、企业等客户单位提供网络安全服务的经验,我们针对客户网络进行安全分析,总结出部分潜在的网络薄弱点,以协助客户在“攻防演练”开始前能做好更充分的防护和准备。

威胁行为不能阻断:网络内现有的安全设备大部分是监测分析类型,当可疑威胁发生时不能及时切断可疑行为攻击链,且无法针对可疑行为进行汇总上报分析,实现对安全设备策略的统一管控。

系统版本低、无法升级、漏洞较多:部分客户存在一些生产或重要业务系统不连接互联网,服务器多采用Windows XP和Windows 7等比较老旧系统,目前厂家已不再提供技术支持,技术人员不能及时更新杀毒软件和安装补丁,系统漏洞不断出现,从而带来巨大的安全隐患。

被攻击后的影响大:业务系统直接控制生产或关键设备的工作状态,可以通过调整设备系统参数对网络或信息资产造成损坏,甚至发生严重危害。

未知威胁防御能力不足:基于已知特征或行为,现有网络安全设备在应对0day漏洞或新型病毒攻击时无从下手,补丁、病毒特征库往往在威胁发生后才能跟进修复,监测发现的滞后性导致防护处于被动。

联防联控难度大:任一分支业务节点受到网络威胁,存在扩散全网的风险,无法做到一点发现,多级联动,安全策略统一下发;不能对全网安全态势情况联动分析、实时呈现,对潜在或未知威胁攻击预警能力不足。

运维难度大:网络内业务资产和安全设备部署分散,防护策略和访问控制列表不断增加,内容冗长,若在病毒爆发或发现攻击行为后,运维人员需对网络设备配置逐层检查,维护工作量较大且需要消耗大量的时间和人员精力,投入成本大。

难以抵御国家级黑客攻击:网络内存在部分工控业务系统来自国外厂商,有潜在内置后门木马的风险,容易被国家级或专业级黑客团队利用,传统安全防御方式难以抵御。

难以抵御专业团队攻击:攻防演练是检验防御水平的重要方式,传统防御手段难以抵御专业攻击团队的攻击。

三、动态防御解决方案

提出业界领先的动态防御安全解决方案,打破传统防御观念,以动态防御为核心,通过主动防御、动态变化、攻击欺骗等技术极大增加攻击者攻击难度和投入成本,达到“防得住-攻不破-打得赢”的防御目的;同时提升客户网络安全防御体系的威胁主动发现、实时感知和自我防御能力,从先感染后免疫局部事后修补的被动态势,向全域预警实时补网的区域性主动设防形态转变,尽早发现重大网络威胁,防患于未然,通过构建新型安全监测预警与主动防御体系,构筑形成多级纵深、智能联动的安全防线,形成一体化安全防御体系,有效遏制、威慑日益增加的高危网络安全威胁和风险,保证网络信息系统安全,满足攻防演练需求,全面增强网络整体安全防御能力,为客户网络空间安全实现国家级安全防御能力。

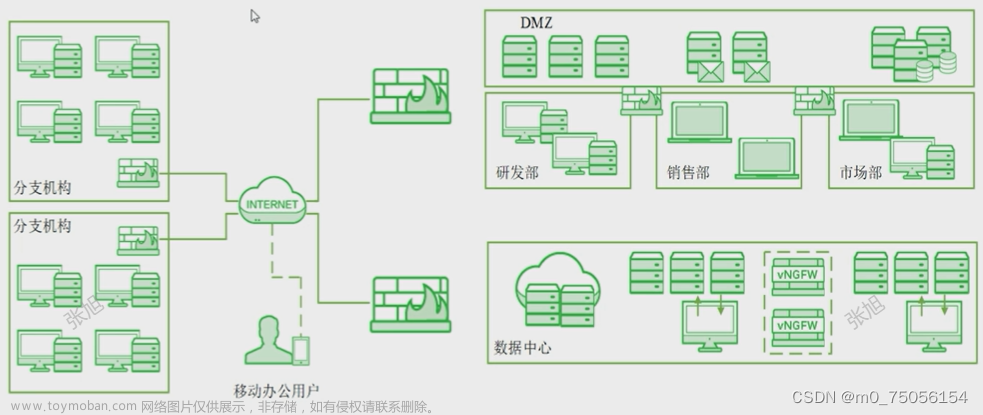

基于动态防御技术,为有网络攻防演练防护需求的用户提供全方位能力提升解决方案,通过在终端层部署幻甲终端动态防御系统,网络层部署幻境网络动态防御系统、幻知全流量入侵检测系统和幻墙智能边界防御系统,应用层部署幻影WEB动态防御系统,管理层部署幻势态势感知管理平台等不同层面部署多款安全设备,形成一体化防得住安全解决方案。

四、方案特色

(1)统一建设静态和动态相互结合的安全防护手段,将先进的网络安全技术融合应用于客户信息化网络系统中,整合应用网络动态防御技术、SDN技术、动态建模技术、主动防御技术、防护可视化技术等技术,为用户业务系统提供集中安全防护、网络安全检查、APT未知威胁预警、重大攻击事件预警等。

(2)动态防御技术严重区别于传统的特征匹配防御技术,不依赖于先验主义,属于新型安全防御技术,追求深密度动态混淆真实业务网络及资产信息,可有效抵御对防护体系有深入了解的高级攻击者,提升客户信息网络对于高级攻击者的对抗防护能力。

(3)动态防御技术应用于用户网络整体防御,有效填补传统防御体系对于二层网络的防护空缺,极大填补有限的内网防御手段,增强信息网络的网络安全。

(4)根据对重要保障区域或重要保障时刻的防护要求,通过简单的技术策略调整,快速颗粒度定制符合要求的动态防御策略,达到高级别的防护要求;在不特定方式、不特定量、未知攻击的情况下,达到最高网络安全等级,动态封堵网络攻击行为,杜绝网络攻击事件发生。

(5)通过深度访问控制能力(基于地址、协议、端口、应用、用户身份),对外部的访问进行控制,结合访问来源、访问目标、访问行为等要素,对访问的合法性进行判断,阻断非法的访问。

(6)通过态势安全管理平台,实时展示并掌握用户全网安全态势状况,通过威胁预警、大数据分析,及时调整安全防护策略,防患威胁于发生前,增强网络安全防御能力,同时可以提高对关键系统的安全运维水平、安全防护水平及系统应用安全的监控水平。文章来源:https://www.toymoban.com/news/detail-632206.html

(7)通过对威胁数据的统一汇总、分析,对全网安全设备的统一管控、安全策略集中下发,实现全网威胁联防联控、一点发现、多级联动的防御体系。文章来源地址https://www.toymoban.com/news/detail-632206.html

到了这里,关于洞悉安全现状,建设网络安全防护新体系的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!