作者:伊利诺伊大学芝加哥分校-Akul Goyal、Gang Wang、Adam Bates;维克森林大学-Xueyuan Han、

引用:Goyal A, Han X, Wang G, et al. Sometimes, You Aren’t What You Do: Mimicry Attacks against Provenance Graph Host Intrusion Detection Systems[C]//30th Network and Distributed System Security Symposium. 2023.

原文地址:https://www.ndss-symposium.org/wp-content/uploads/2023/02/ndss2023_f207_paper.pdf

开源代码:https://bitbucket.org/sts-lab/mimicry-provenance-generator/src/master/

1. 摘要

我们揭示了系统设计选择允许模仿攻击继续在来源图主机入侵检测系统(prov-hids)中大量存在。针对典型的prove - ids,我们开发了规避策略,允许攻击者隐藏在良性进程行为中。

针对公共数据集进行评估,我们证明攻击者可以在不修改底层攻击行为的情况下始终逃避检测(100%成功率)。

通过开源我们的代码和数据集,这项工作将作为评估未来prov-hids的基准。

2. 引言

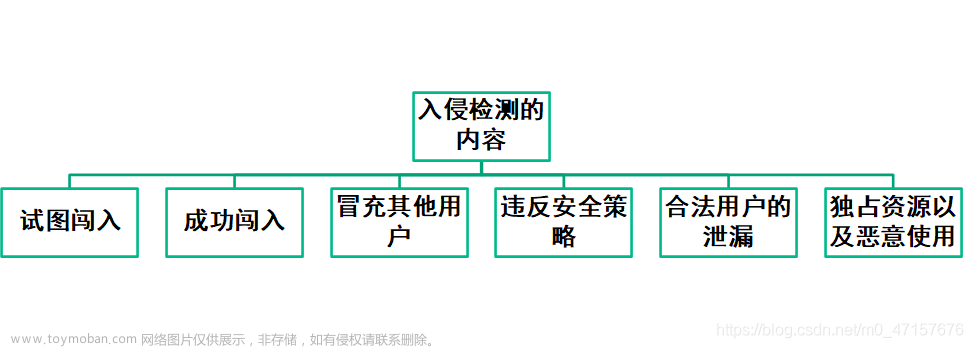

由于IDS对系统正常状态的表示存在各种缺陷,攻击者有可能将其行为模式化,从而使其与良性进程无法区分。

选择了五个典型的prov-hids:StreamSpot, Unicorn, ProvDetector,Pagoda和一个Full Graph Autoencoder。剖析了这些系统的内部工作原理,以了解每种方法如何牺牲完整来源图的历史背景来产生有效和可推广的分类模型。然后,我们开发了一个候选模仿工具的语料库,用于制作针对这些系统的逃避攻击。

DARPA+streamspot数据集,百分百逃过检测

攻击者可以使用模仿攻击(橙色子图)修改他们的攻击子图——虽然实际的攻击逻辑保持不变,但攻击者可以派生出类似合法进程活动的其他进程。这些活动可能足以混淆分类器,从而导致对攻击的错误分类。

3. 规避策略

初步观察:(1)对手可以对攻击的嵌入施加影响;(2)攻击嵌入的对抗性添加可以使其与良性行为难以区分。

prov-hids对图的解构通过有界分支(γ)和深度(β)将图的邻域相互分离。例如,独角兽作者认为最大深度为3,而ProvDetector构建的路径最大深度为10。因此,即使注入的行为具有恶意祖先,如果该行为的嵌入表示与攻击图的根的距离超过β跳数,则该行为的嵌入表示将映射到良性行为。

滥用未加权图编码:当Prov-HIDS以每个子结构的权重相等的方式总结图时,攻击者可以通过添加额外的活动来改变图的嵌入。首先分析目标系统,以识别与良性活动相关的大量图子结构。然后,他们选择一批可参数化大小的良性子结构,并复制产生这些结构的系统活动。通过在攻击图中加入良性子结构,可以任意降低异常子结构的显著性,使攻击图落在良性聚类的决策边界内。

滥用分布图编码:这些技术侧重于总结子结构分布,以突出异常活动为代价保留了全局图结构对目标系统进行分析,假设恶意图中的子结构分布与良性图中的子结构分布明显不同。攻击者首先分析目标系统,以确定与良性活动相关的每个观察到的子结构的相对频率。然后,他们选择一批良性的子结构,保持这种分布,并复制产生这些子结构的系统活动,使任何恶意子结构的规范化表示占嵌入的比例越来越小。

滥用下采样图编码:攻击者首先分析目标系统,同时监视下采样函数在不同观察序列上的行为。然后,他们选择一批可参数化大小的良性子结构序列,绕过下采样操作。

4. 评估

文章来源:https://www.toymoban.com/news/detail-635482.html

文章来源:https://www.toymoban.com/news/detail-635482.html

文章来源地址https://www.toymoban.com/news/detail-635482.html

文章来源地址https://www.toymoban.com/news/detail-635482.html

到了这里,关于【论文阅读】对抗溯源图主机入侵检测系统的模仿攻击(NDSS-2023)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!