1.认证与授权机制

使用令牌(Token)、OAuth等认证方式,确保只有合法用户可以访问接口。授权机制可以防止未经授权的用户访问敏感接口。

示例:使用JWT(JSON Web Token)认证方式。

// 生成JWT

String token = Jwts.builder()

.setSubject(username)

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.signWith(SignatureAlgorithm.HS512, SECRET_KEY)

.compact();

2.参数校验

对于接口的输入参数进行合法性校验,防止参数篡改和恶意输入。验证输入数据的类型、范围和格式。

示例:校验输入参数是否为正整数。

@GetMapping("/getInfo")

public ResponseEntity getInfo(@RequestParam(name = "userId") @Positive int userId) {

// 查询用户信息

// ...

}

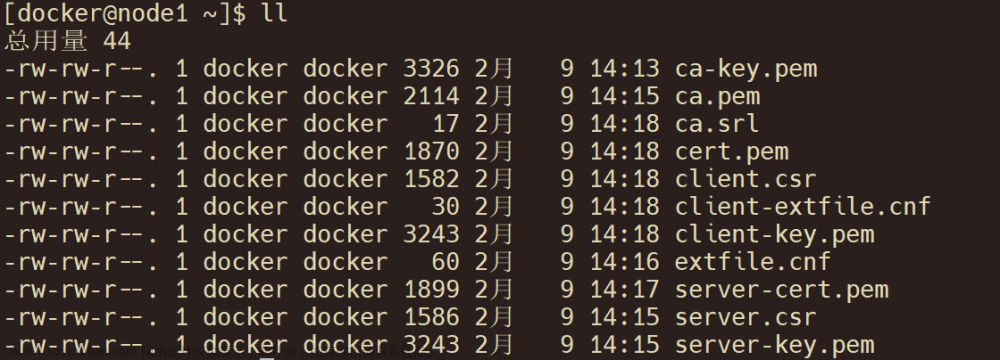

3.接口加密

使用HTTPS协议对接口进行加密传输,防止数据被窃取或篡改。HTTPS使用SSL/TLS协议对数据进行加密。

示例:配置Spring Boot应用使用HTTPS。

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.requiresChannel().anyRequest().requiresSecure();

}

}

4.防止暴力破解

设置接口访问频率限制,防止恶意用户通过暴力破解密码等方式进行攻击。

示例:使用Redis存储用户登录次数,限制尝试次数。

public boolean login(String username, String password) {

if (loginAttemptsExceeded(username)) {

throw new LoginAttemptsExceededException("Login attempts exceeded.");

}

// 验证用户名密码

if (validCredentials(username, password)) {

clearLoginAttempts(username);

// 登录成功

return true;

} else {

incrementLoginAttempts(username);

// 登录失败

return false;

}

}

5.安全头设置

通过设置HTTP安全头,如CSP(内容安全策略)、X-Frame-Options等,减少跨站脚本攻击(XSS)等攻击。

示例:设置CSP头以限制允许加载的资源。

@GetMapping("/securePage")

public ResponseEntity securePage() {

HttpHeaders headers = new HttpHeaders();

headers.add("Content-Security-Policy", "default-src 'self'");

return new ResponseEntity("This is a secure page.", headers, HttpStatus.OK);

}

6.日志监控

及时记录接口的访问日志,发现异常和攻击行为。记录访问IP、用户、访问时间等信息。文章来源:https://www.toymoban.com/news/detail-635627.html

示例:使用Logback记录访问日志。文章来源地址https://www.toymoban.com/news/detail-635627.html

<appender name="FILE" class="ch.qos.logback.core.FileAppender">

<file>access.log</file>

<append>true</append>

<encoder>

<pattern>%d{yyyy-MM-dd HH:mm:ss.SSS} [%thread] %-5level %logger{36} - %msg%n</pattern>

</encoder>

</appender>

到了这里,关于接口安全防护方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!