背景:单纯记录,总结遇到挖矿病毒时的应急响应和溯源分析。

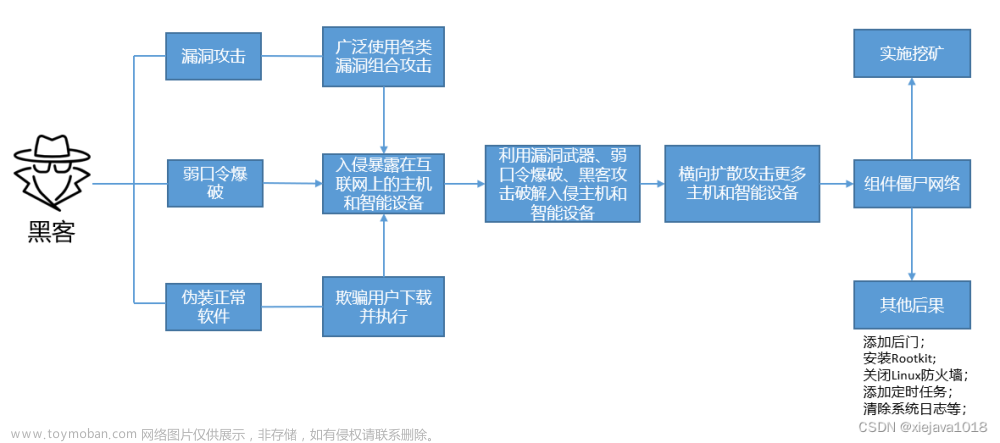

挖矿病毒特征:“挖矿”病毒是一段恶意代码或者一个软件,一般利用主机或者操作系统的高危漏洞术在局域网内传播,控制电脑进行大量的计算机运算来获取虚拟货币。该病毒会消耗大量的计算机处理资源,常见的就是系统中毒后系统CPU占用接近100%、系统卡顿执行基本命令响应缓慢、系统出现异常进程无法正常kill、系统内存异常占用不稳定等。

常见攻击方式:不明邮件附件、文件、连接和网页、不明U盘随意接入、非官方软件和服务器弱口令、高危端口暴露等

事件大概处置流程:

详细流程、操作命令

收到通知,第一时间告知客户做断网处理,对于明显外联域名的可设置防火墙策略限制。

了解现状:询问客户事件发生的时间,方便初步判断攻击范围和程度。

查看安全设备是否有相关告警日志;排查服务器,从以下几个方面入手: CPU高占用、可疑进程、计划任务、系统用户、开放的端口、服务项、内存空间。

CPU高占用:

Windows:直接通过任务管理器查看。

如果发现打开任务管理器,CPU一会就降下来了,这是挖矿病毒的一种保护机制,可以使用wmic方式查看使用率:wmic cpu get LoadPercentage /value

Linux:使用命令top

可疑进程:

Windows:查看所有运行的进程参数:wmic process get caption,commandline /value >> tmp.txt,

精确查找某个程序的进程参数:wmic process where caption="notepad.exe" get caption,commandline /value

如果可以上传工具,则使用processhacker、ProcessExplorer等进程分析工具

Linux:使用ps命令查看进程信息:ps -aux,定位CPU占比前十:ps -aux --sort=-%cpu|head -10

找到高CPU占用的进程后,使用ls命令即可定位程序实际路径:ls -la /proc/{进程pid}/exe

计划任务、服务项

Windows:在计算机管理-任务计划程序中查看,也可以使用schtasks命令查看计划任务列表。

Linux:使用crontab -l命令查看计划任务,直接查看/etc/crontab文件,也可在/var/log/cron下查看计划任务的日志。

Windows系统中使用:开始--运行--输入services.msc

Linux系统中使用:systemctl list-unit-files --type service |grep enabled

可疑用户:有的攻击者会创建用户,用来掌控服务器或者掩盖恶意行为。

Windows:在用户账户直接查看。需要注意的是攻击者创建影子账户可使管理员无法发现,可通过工具D盾等查看系统中是否存在影子账户。

Linux:查看用户信息命令 cat /etc/passwd,同时可以使用last查看近期用户或终端的登录情况。

系统日志

Windows系统日志

日志路径:C:\Windows\System32\winevt\Logs

必看日志:Security.evtx、System.evtx、Application.evtx

Linux系统日志

日志路径:/var/log

必看日志:secure、history

分析病毒样本

进程对应的样本打包加密,在分析平台上进行病毒分析。在快速的应急响应中,收集到的病毒样本在根据沙箱中分析,可以及时的确认样本类型和行为。

微步在线云沙箱 (threatbook.com)、The No More Ransom Project、

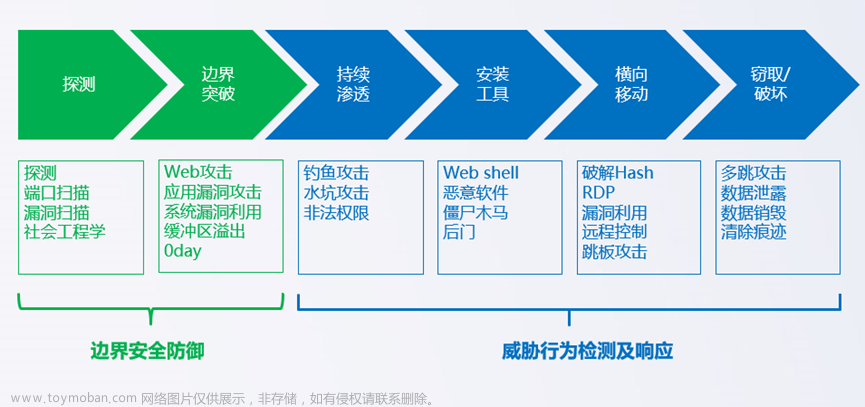

溯源分析

整合对系统的排查,对病毒的分析,结合系统日志或者安全设备日志,确定对攻击者的入侵时间、入侵方式、入侵目的、入侵范围以及入侵损害程度。

安全加固

对全网服务器进行一次扫描,以及进行一系列的安全加固,例如修复漏洞打补丁、修改强口令并且定期修改口令、关闭或修改高危端口如23、135、137-139、445、1433、3389等。

总结分析文章来源:https://www.toymoban.com/news/detail-636209.html

下班!文章来源地址https://www.toymoban.com/news/detail-636209.html

到了这里,关于挖矿病毒常见处置方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!