今天继续给大家介绍渗透测试相关知识,本文主要内容是文件包含漏洞相关协议详解。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、文件包含常用协议

首先,我们来介绍以下文件包含常用的协议,在了解并熟练掌握这些协议后,可以帮助我们更好的利用文件包含漏洞。

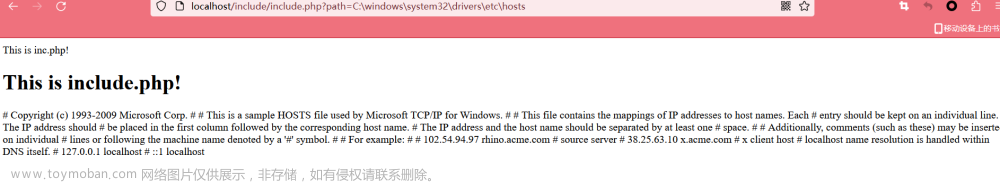

1、file协议

file协议格式如下所示:

file://……

file协议可以用于访问本地文件系统。

2、php相关协议

php协议格式如下所示:

php://

php协议可以用于访问各个输入输出流,php协议常用的两个子功能,及php://filter/和php://input。

php://filter/格式如下所示:

php://filter/convert.base64-encode/resource=文件名

上述配置可以用于读取指定文件的源码。php://filter/的作用在于,在有了文件包含漏洞后,尽管我们可以直接将文件引用,但是有了php://filter/之后,我们可以查看引用的PHP文件的源码。如果直接引用,那么PHP不会显示这种PHP文件的源码。使用php://filter/协议读取指定文件源码示例如下所示:

上述代码会将文件源码进行base64加密,如果我们想要得到文件源代码,就需要对上述内容进行解码,解码后结果如下所示:

php://input常用于执行文件代码,这种伪协议可以将文件包含漏洞直接转化伪RCE(代码执行)漏洞。我们将包含的文件内容改为如下所示:

php://input

之后,我们就将要包含的内容使用POST传输到目的网页内。利用这种方式可以使得文件执行我们POST上传的代码,php://input伪协议利用如下所示:

3、zip协议

zip协议可以访问zip压缩包里的文件,zip协议的使用要注意只能够使用绝对路径,而不能使用相对路径。zip协议使用格式如下所示:

zip://【压缩包绝对路径】#【压缩包文件】

使用zip协议效果如下所示:

zip协议一个很大的作用在于我们可以将防护较为严格的文件上传漏洞和文件包含漏洞结合起来,最终获得远程命令执行权限。即上传含有PHP木马的zip压缩包,这样可以使用zip的文件后缀以绕过文件上传漏洞对文件后缀名的限制,然后再利用文件包含漏洞执行这一PHP木马。

4、data协议

data协议类似于php://input协议,也可以将用户的一段指定的输入流作为被包含的文件。

data协议使用格式如下所示:

data://text/plain,<?php phpinfo();?>

data协议一个很大的优点在于支持编码,例如我们使用如下的base64编码

data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

上述URL与上面的明文的URL作用相同。data协议支持编码这一点可以帮助我们绕过很多WAF。使用data协议利用文件包含执行PHP命令效果如下所示:

5、其他协议

出了上述协议之外,还有一些协议,如zlib://访问压缩流协议、phar://归档协议,ogg://音频流处理协议以及expect://视频流处理协议等等,这些协议有时也可以用于文件包含漏洞。但是这些协议使用比较小众,因此在这里就不过多赘述了。文章来源:https://www.toymoban.com/news/detail-636243.html

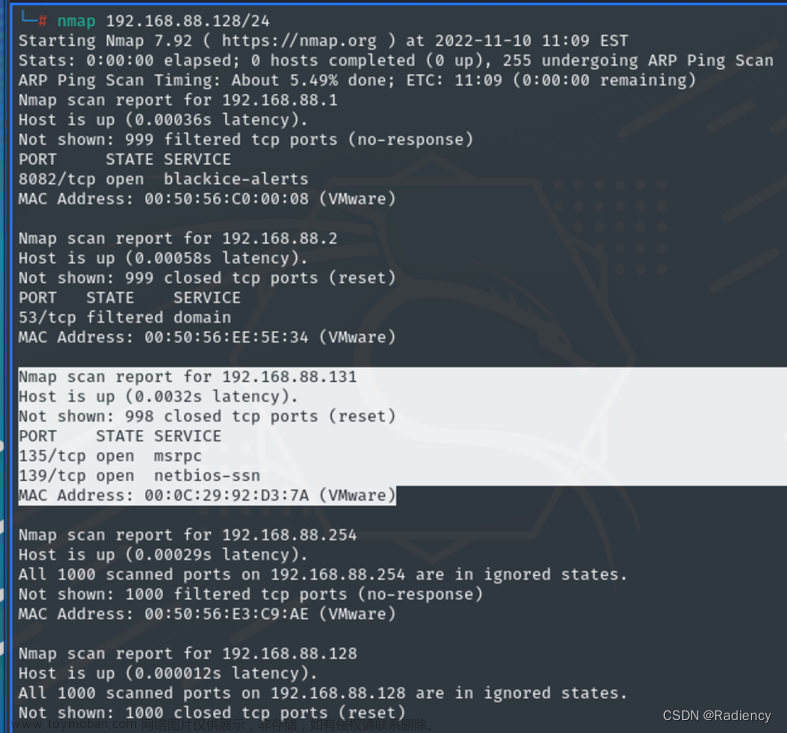

二、各协议利用条件

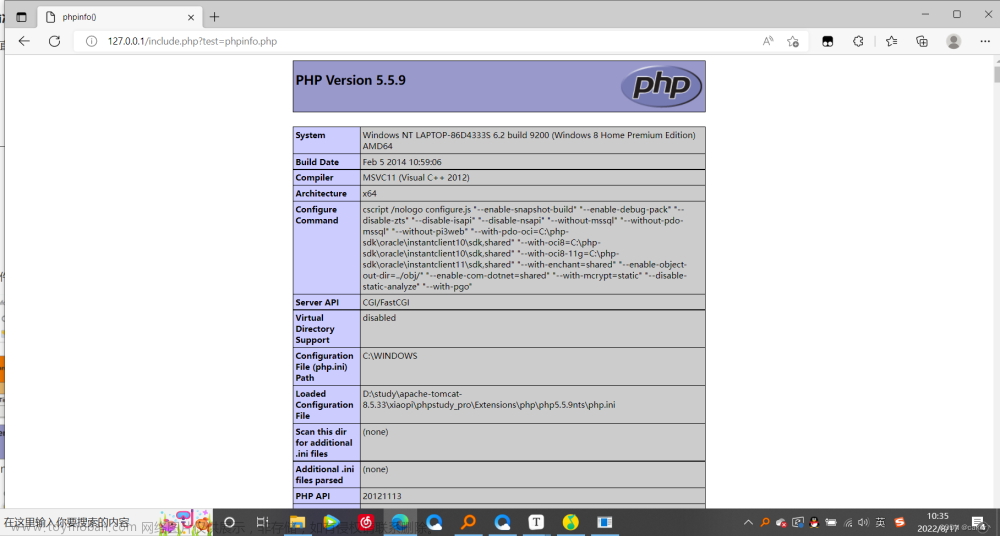

注意,上述协议,并不是在任何场景下都可以使用的。部分协议在一些场景中可能并不适用。这些协议的适用条件主要是和PHP版本以及PHP中allow_url_fopen以及allow_url_include这两个参数有关。

一般而言,这些协议受PHP版本及allow_url_fopen及allow_url_include参数影响如下表所示:

在上图中,allow_url_fopen和allow_url_include参数里是on的,表示该项必须设置为On才支持该功能,如果是off/on的,就表示该参数对该协议的使用不影响。

注意:上图来源于网络,并且PHP版本较老,对于最新版本的PHP支持情况未知,因此对于一些新版本的PHP而言,可能并不非常准确。经过笔者亲测,对于PHP7.3.4版本而言,上表中设置基本正确。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200文章来源地址https://www.toymoban.com/news/detail-636243.html

到了这里,关于文件包含漏洞相关协议详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!