CVE编号比较好成功提交,审核时间大概在一个月左右。

但是CVE无法像CNVD一样给你发证书,所以作用大小自己权衡吧。

一、CVE提交流程

1、在https://cveform.mitre.org/进行CVE漏洞提交,把需要填的内容填好就可以了。

2、提交完了之后,五分钟之内cve会发一个邮件,邮件名字是你这个漏洞的审核编号,大概内容就是接收到你提交的漏洞,交给哪个审核团队去审核了之类的。

3、当CVE审核完成后,会给你发一个邮件,里面会有你提交的漏洞信息和给你测CVE编号等信息。但此时的CVE编号并没有并公开,处于待定状态。

二、CVE公开流程

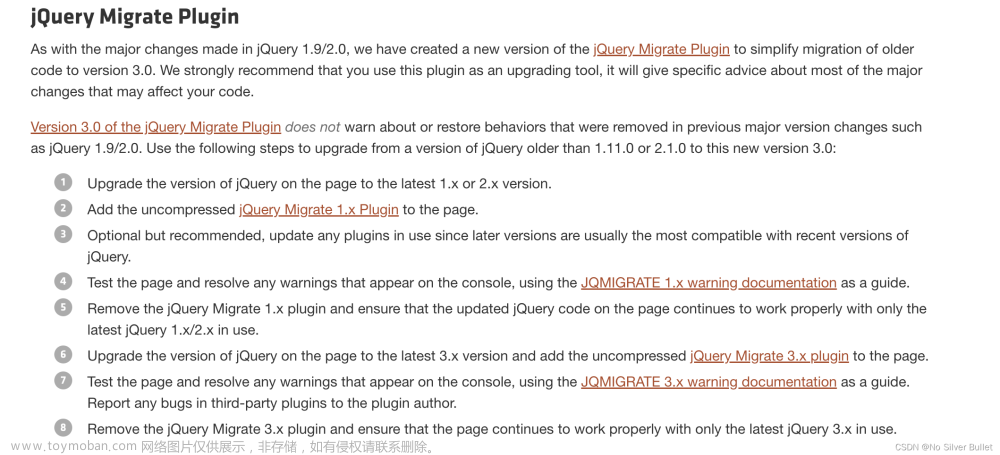

1、公开方法好像有比较多的方式,我提供一个我自己成功公开的方法。前往https://gist.github.com。写一个漏洞情况说明,大概格式内容如下:

文章来源:https://www.toymoban.com/news/detail-636265.html

文章来源:https://www.toymoban.com/news/detail-636265.html

5、然后再去CVE选择公开漏洞信息,提交后一般一天左右漏洞信息就会被公开。

文章来源地址https://www.toymoban.com/news/detail-636265.html

文章来源地址https://www.toymoban.com/news/detail-636265.html

到了这里,关于CVE提交流程(包含漏洞公开过程)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[JAVA安全]CVE-2022-33980命令执行漏洞分析](https://imgs.yssmx.com/Uploads/2024/02/615432-1.png)

![[网络]公共网络安全漏洞库:CVE/CNCVE](https://imgs.yssmx.com/Uploads/2024/02/725175-1.png)