题目地址

https://match.yuanrenxue.cn/match/8

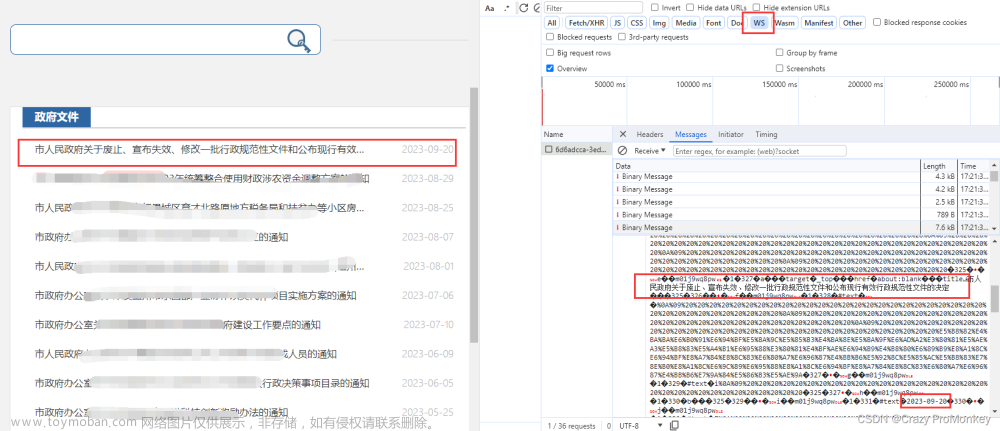

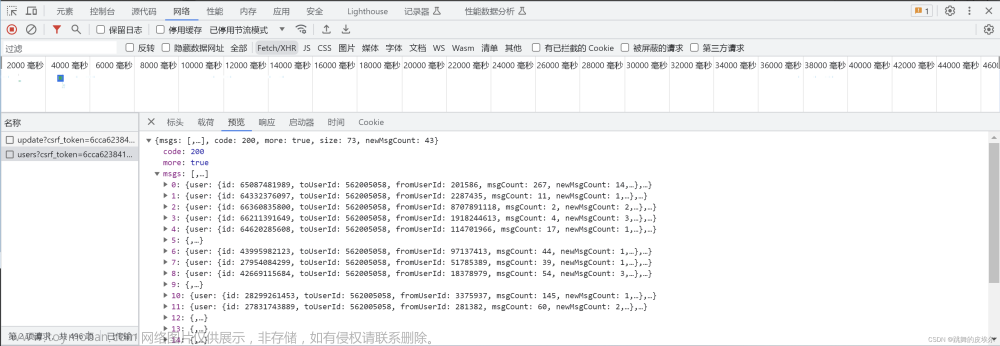

本题的难点就在于验证码的识别,没啥js加密,只要识别对了携带坐标就给返回数据

文章来源:https://www.toymoban.com/news/detail-637860.html

文章来源:https://www.toymoban.com/news/detail-637860.html

回过头来看验证码

这里复杂的字体比较多,人看起来都有点费劲(感觉可能对红绿色盲朋友不太又好)&#x文章来源地址https://www.toymoban.com/news/detail-637860.html

到了这里,关于JS逆向系列之猿人学爬虫第8题-验证码-图文点选的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!