反序列化漏洞(Deserialization Vulnerability)是指攻击者利用应用程序在反序列化操作中的漏洞,将恶意序列化对象注入到应用程序中,从而执行未授权的操作或者以应用程序的身份执行恶意代码,从而导致系统被攻击的一种漏洞。

文章来源地址https://www.toymoban.com/news/detail-640502.html

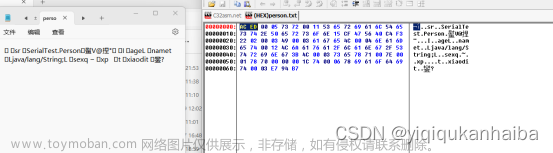

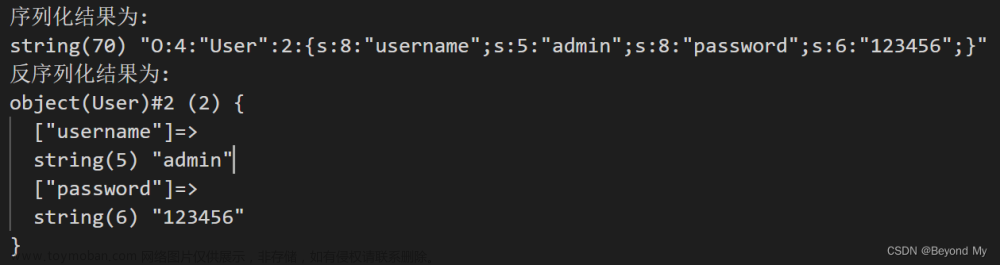

序列化和反序列化是一种将对象或数据结构转换为字节流或者其他格式,以便于在网络上传输或者在存储介质上存储的技术。而反序列化就是将序列化后的字节流或者其他格式恢复成对象或者数据结构。攻击者通过构造恶意的序列化对象并传输到目标服务器,当目标服务器进行反序列化操作时,就可以执行攻击者的恶意代码。

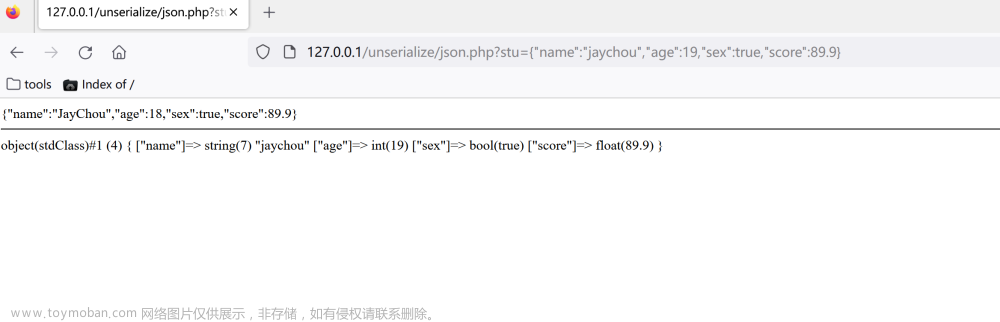

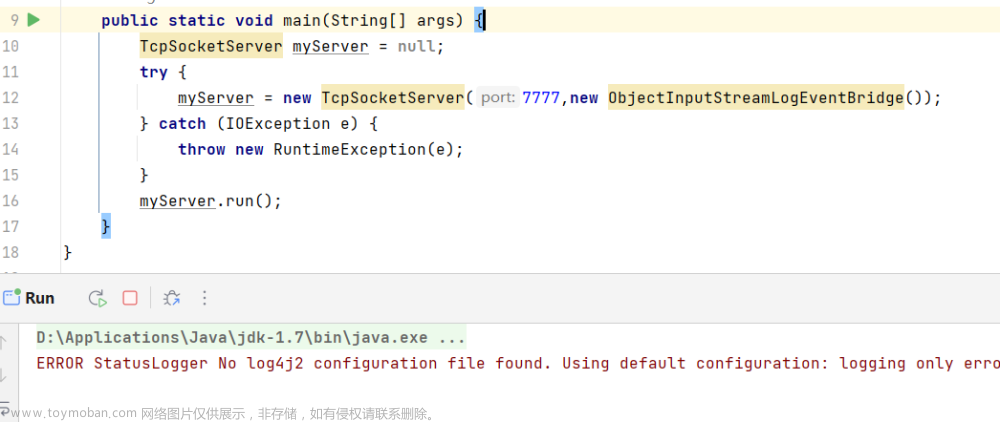

反序列化漏洞通常会出现在Java、.NET、PHP等语言的应用程序中,例如Java中的ObjectInputStream、XMLDecoder,.NET中的BinaryFormatter、JavaScriptSerializer等,PHP中的unserialize函数等。

为防止反序列化漏洞,可以考虑以下安全措施:

1.对反序列化对象进行输入合法性检查,只接受可信的序列化对象,并且对序列化对象中的属性进行检查;

2.限制应用程序和序列化对象之间的交互,防止反序列化对象影响应用程序的正常运行;

3.更新和修补使用的反序列化库和框架,以避免已知漏洞;

4.限制反序列化的权限,例如在反序列化操作时使用安全沙箱技术,限制执行恶意代码的权限;

5.遵循最少权限原则,将应用程序和数据分别存储,并通过加密等措施保护敏感数据。文章来源:https://www.toymoban.com/news/detail-640502.html

到了这里,关于反序列化漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!