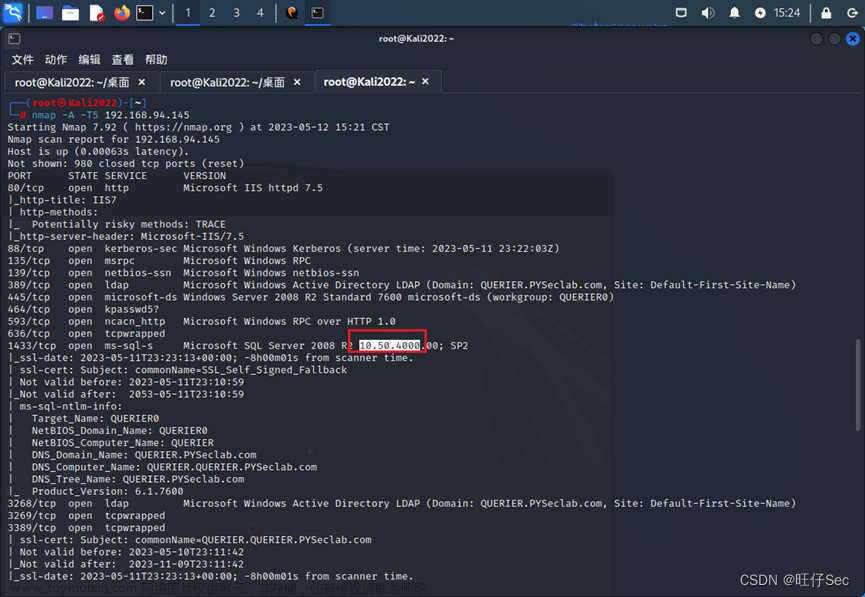

1.通过渗透机Kali Linux对靶机场景Windows 7进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务状态信息作为Flag值提交;

进入kali命令控制台中使用如下命令

Flag:open

2.在msfconsole中用search命令搜索 MS12020 RDP拒绝服务攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;

使用命令msfconsole进入kali渗透测试平台,然后使用命令search ms12_020搜索RDP拒绝服务攻击模块。

Flag:2012-03-16

3.在msfconsole中利用 MS12020 RDP拒绝服务漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;

使用命令use auxiliary/scanner/rdp/ms12_020_check

Flag:use auxiliary/scanner/rdp/ms12_020_check

4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;

在上一题的基础上使用命令show options查看需要配置的参数内容,找出Required一栏中状态为yes且参数设置一栏中为空的参数名称

Flag:RHOSTS

5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交;

使用命令exploit来检测目标系统漏洞是否存在

Flag:complete

6.在msfconsole中利用MS12020 RDP拒绝服务攻击模块,将调用此模块的命令作为Flag值提交;

使用如下命令use auxiliary/dos/windows/rdp/ms12_020_maxchannelids调用ms12_020 RDP拒绝服务攻击模块。

Flag:use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝服务攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;

使用命令set RHOSTS设置目标靶机IP地址,然后使用命令exploit运行RDP拒绝服务模块,查看回显结果

Flag:completed

8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝服务攻击模块,运行此模块并将回显结果中倒数第二行的最后一个单词作为Flag值提交。

进入靶机关闭远程桌面服务

然后使用命令rexploit再次运行RDP拒绝服务模块,查看回显结果

Flag:Unreachable文章来源:https://www.toymoban.com/news/detail-640727.html

实验结束,关闭虚拟机。文章来源地址https://www.toymoban.com/news/detail-640727.html

到了这里,关于网络安全竞赛——Windows服务漏洞扫描与利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全] Windows Server 设置文件屏蔽防止黑客利用漏洞上传特定类型的非法文件(.asp .aspx .jsp .php)](https://imgs.yssmx.com/Uploads/2024/02/650978-1.png)