1.1. 漏洞介绍

由于网站管理员运维不当,可能会将备份文件、数据库配置文件等敏感文件存放在WEB目录下公开访问,攻击者可以轻松地访问这些敏感文件,从而了解系统的配置细节、密码信息、数据库凭据等重要数据,扩大的攻击面。

这种泄漏敏感信息的情况就属于信息泄漏漏洞。

1.2. 漏洞发现

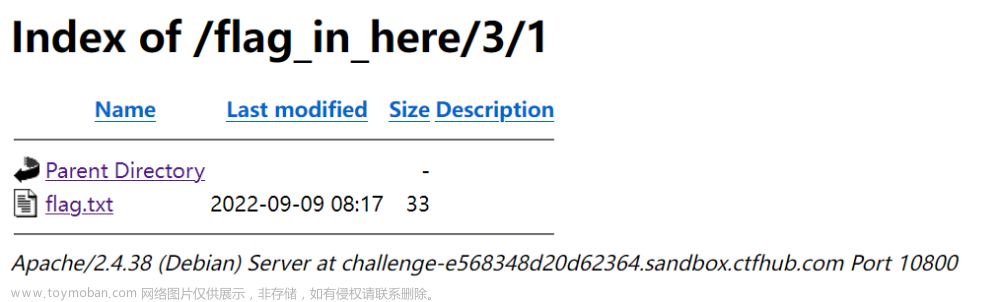

主要以目录扫描为主,可参考目录扫描,其次以观察或者正则表达式辅助为主。

1.3. 漏洞分类

1.3.1. 高风险

还是具体情况具体分析,如.git源代码泄漏恢复后发现是前端打包代码,可能也没啥用。

- 备份文件泄漏

- .git源码泄漏

- .svn源码泄露

- .DS_store泄漏(遇到比较多但是几乎无危害)

- .hg源码泄漏(没实际遇到过)

- CVS源码泄漏(没实际遇到过)

-

springboot actuator env信息泄漏 - 报错(调试)页面信息泄漏(如泄漏API密钥、数据库密码等)

- …

1.3.2. 低风险

安服仔凑数为主

- Phpinfo()信息泄漏

- WEB-INF/web.xml泄露

- HTTP头信息泄漏(如服务器版本、技术栈、安全配置等)

- 报错页面信息泄漏(如泄漏SQL语句、tomcat版本号等)

- robots.txt信息泄漏(泄漏敏感路径如

/admin等,正常的robots.txt如这个是没有危害的!) - …

具体可在博客中看到,每个内容比较少,就不单独发了。

1.4. 漏洞危害

由于信息泄漏的范围太过于宽泛,所以危害取决于泄漏的哪些敏感数据,具体情况具体分析。文章来源:https://www.toymoban.com/news/detail-640970.html

如:文章来源地址https://www.toymoban.com/news/detail-640970.html

- 泄漏个人信息: 当个人信息泄露时,攻击者可能获取用户的身份证号码、银行账号、密码等敏感数据,进而进行身份盗窃、恶意购物、虚假贷款申请等欺诈行为,给用户带来财务损失和信用受损的风险。此外,个人信息的泄露也可能导致用户遭受电信诈骗,如伪装成合法机构进行钓鱼攻击或社交工程攻击,诱使用户泄露更多敏感信息或转账给攻击者。

- 泄漏网站备份文件: 当网站的备份文件泄露时,攻击者可能获取到网站的配置文件、敏感数据存储位置和访问凭证等信息。这意味着攻击者可以获得对网站的完全或部分控制权,进而进行恶意篡改、删除或添加恶意代码,破坏网站的正常运行、导致数据丢失、影响用户访问或利用网站进行其他不法行为。此外,泄露的备份文件也可能包含用户的个人信息或登录凭证等,增加用户隐私数据泄露和账号被入侵的风险。

1.5. 修复建议

- 确保敏感文件存放位置的安全性: 敏感文件应存放在非Web根目录或受限制的目录中,确保只有授权的用户或系统可以访问。

- 控制文件的访问权限: 通过正确的文件权限设置和访问控制列表(ACL),限制敏感文件的访问权限,确保只有授权用户可以访问。

- 定期清理不必要的文件: 删除不再需要的备份文件、临时文件和其他无用文件,以减少潜在的信息泄漏风险。

- 定期进行安全审计和漏洞扫描: 定期审查网站配置,进行安全审计和漏洞扫描,及时发现并修复可能存在的漏洞。

到了这里,关于【WEB安全】详解信息泄漏漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![大唐电信AC集中管理平台敏感信息泄漏漏洞复现 [附POC]](https://imgs.yssmx.com/Uploads/2024/02/715423-1.png)