域名信息收集工具

oneforall收集子域名

扫描单个域名

python oneforall.py --target baidu.com run

批量扫描域名

python oneforall.py --targets ./targets.txt run

oneforall 额外参数

--brute=BRUTE

Type: Optional[]

Default: None

Use brute module (default True)

使用暴力模块(默认为 True)

--dns=DNS

Type: Optional[]

Default: None

Use DNS resolution (default True)

使用 DNS 解析(默认为 True)

--req=REQ

Type: Optional[]

Default: None

HTTP request subdomains (default True)

HTTP 请求子域(默认为 True)

--port=PORT

Type: Optional[]

Default: None

The port range to request (default small port is 80,443)

要请求的端口范围(默认小端口为 80,443)

--alive=ALIVE

Type: Optional[]

Default: None

Only export alive subdomains (default False)

仅导出活动子域(默认为 False)

--fmt=FMT

Type: Optional[]

Default: None

Result format (default csv)

结果格式(默认 csv)

--path=PATH

Type: Optional[]

Default: None

Result path (default None, automatically generated)

结果路径(默认无,自动生成)

--takeover=TAKEOVER

Type: Optional[]

Default: None

Scan subdomain takeover (default False)

扫描子域接管(默认为假)

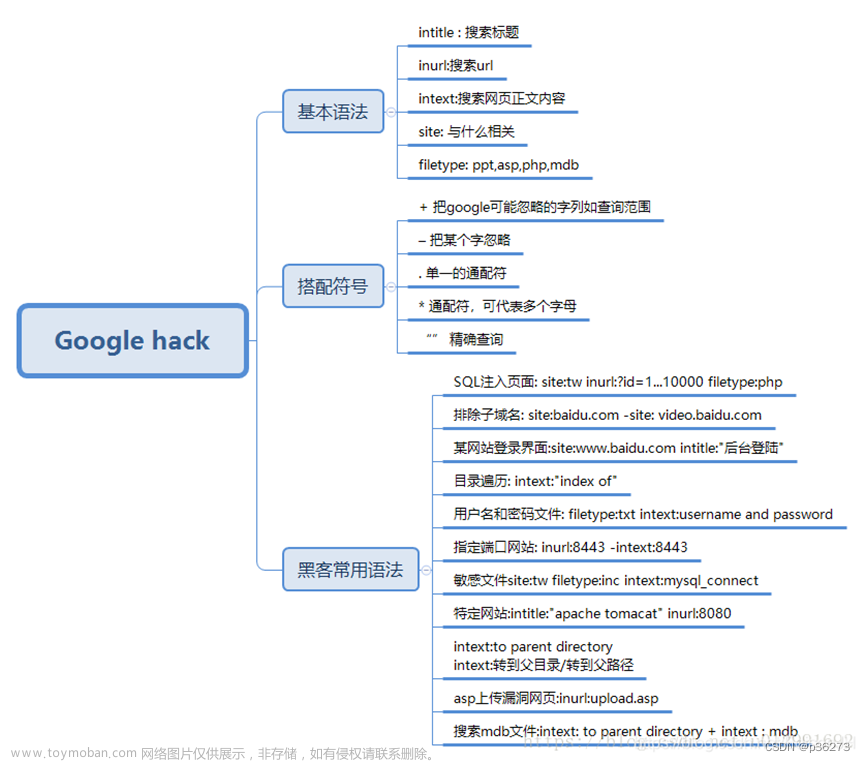

google hacking

证书收集子域名

证书子域名在线收集网站

https://crt.sh/

https://search.censys.io/文章来源:https://www.toymoban.com/news/detail-641734.html

子域名收集的各种细节

文章来源地址https://www.toymoban.com/news/detail-641734.html

文章来源地址https://www.toymoban.com/news/detail-641734.html

到了这里,关于网络安全信息收集初探之域名信息收集的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!