目录

CS简介

2.安装使用

-

CS简介

- Cobalt Strike(简称CS)是一个为对手模拟和红队行动而设计的平台,主要用于执行有目标的攻击和模拟高级威胁者的后渗透行动,分为服务器和客户端。

- 模式:

Cobalt Strike使用C/S架构(client/server),Cobalt Strike的客户端连接到团队服务器,团队服务器连接到目标,也就是说Cobalt Strike的客户端不与目标服务器进行交互

(1)服务器(Team Server)

生成攻击载荷(payload)下载攻击代码(会在服务器设置的端口上提供攻击代码下载)

监听器(端口监听)

日志记录 保存在logs文件夹

支持团队协同操作

团队服务器只能运行在Linux环境下

(2)客户端(Client)

跨平台、有Java运行环境就可以运行

支持多客户端

- 内网大杀器,因为可以多用户同时连接,所以也叫多人运动工具。

大概流程:启动-配置-监听-执行-上线-提权-信息收集(网络,凭证,定位等)-渗透

2.安装使用

- 环境要求:

1,客户端,服务端都需要java环境

2,服务端必须安装在linux系统上,以下使用虚拟机kali系统

3,本地win10系统作为客户端

4,目标(靶机服务器):虚拟机win 7机

- 本次实验环境及ip

注意:将kali机设为桥接模式,相当于将kali 机当作局域网中的一个独立的主机,连接到真实的网络中

kali机:

本地作为客户端,连接待会kali机搭建的cs team服务器:

靶机:虚拟机的win7

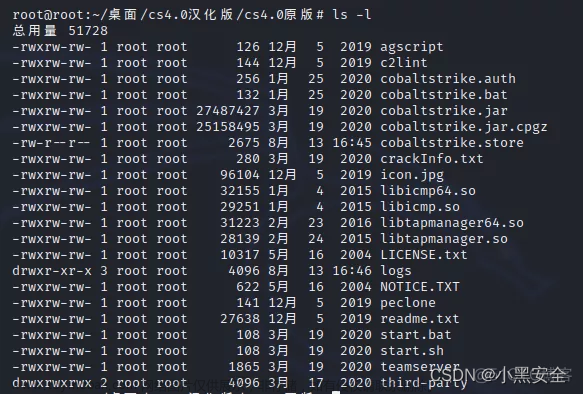

下载好cs4,0文件后,将其复制到kali机,进入到该目录下,切换为root用户

基本使用

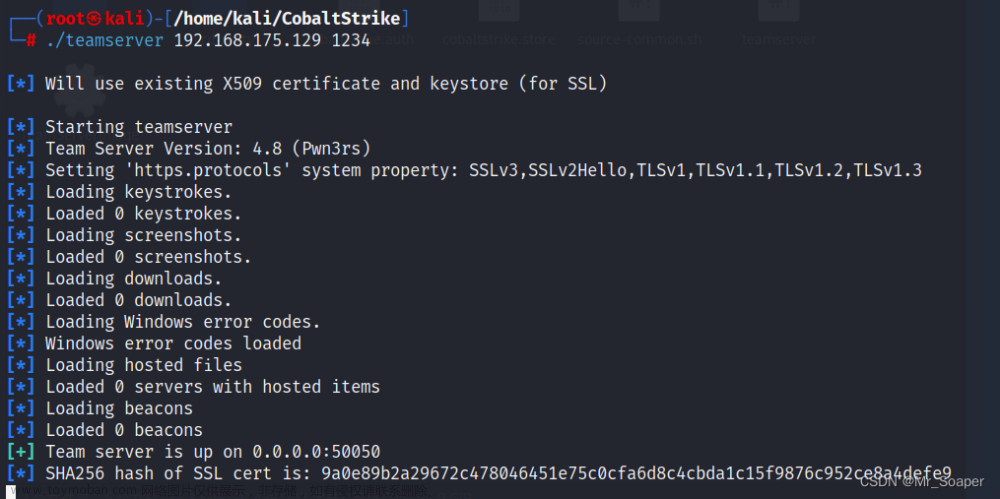

(1)启动服务器端cs

命令:./teamserver 服务器(kali机)ip passwd(后续连接用到,可任意设)

(2)客户端连接

Windows系统:双击bat文件,也有的直接双击exe文件

主机为团队服务器ip,端口后不用管,密码为刚才的passwd,用户名任意(主要作用是为了方便团队互相知道成员是谁

上线CS基本步骤

- 设置监听器

- 生成攻击载荷

- 目标机器运行,上线cs

(3)配置监听器(Listeners)

使用CS时需要先创建一个监听器,可以理解为用来监视我们的目标主机,并接收目标主机权限的模块

Payload有九种监听方式

选择windows/beacon_http/reverse_http

配置好主机ip(服务器ip)和端口

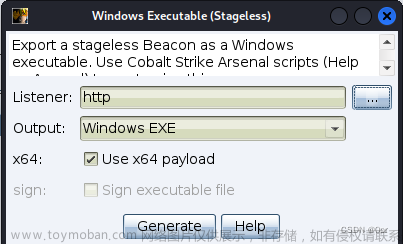

(4)攻击Attacks

CS包含多种攻击方式

这次先用生成木马实验

生成木马保存在桌面

把木马传到目标服务器运行就可以上线

(5)投递恶意文件

攻击方投递恶意文件的途径较多,比如诱导受害者在网站上下载,钓鱼邮件等,这次采用模拟一个网站,在受害机访问并下载该文件。使用python http服务模块工具,在本地启动一个http服务

Win7访问主机地址并下载该文件。执行

受害机成功上线

(6)权限提升

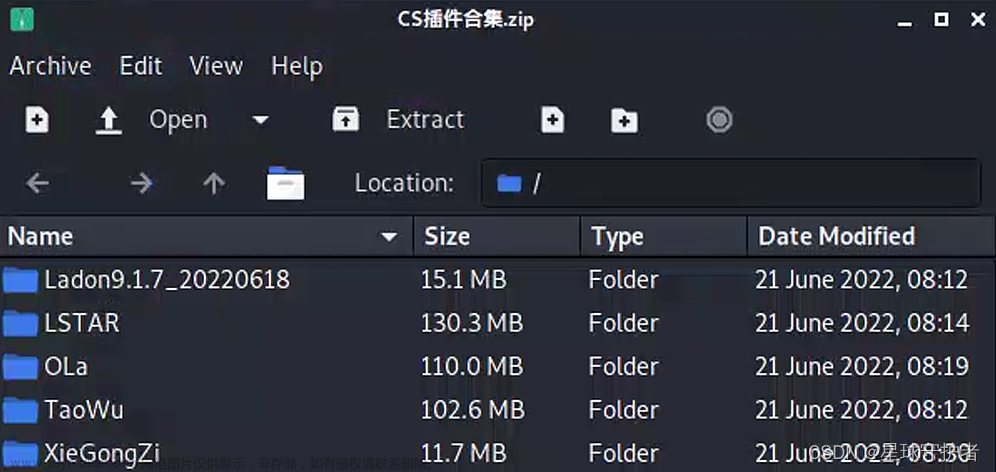

插件Load

权限提升插件下载

https://github.com/rsmudge/ElevateKit

打开脚本管理器

Load选择下好的can格式的脚本文件

加载好,提权攻击方式就增加了,选择uac-tokan-duplication提权攻击

成功出现一个红色闪电包裹的主机,

提权成功!!!

(7)命令执行等操作

右键点击进入beacon

Help可查看很多命令

这里实验几个常用的本地信息收集命令

查看当前用户权限

getuid

查看网络

Shell ipconfig

文章来源:https://www.toymoban.com/news/detail-642818.html

会不定期更新此学习系列文章来源地址https://www.toymoban.com/news/detail-642818.html

到了这里,关于Cobalt Strike(CS)介绍,安装及初步使用(学习笔记1)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!