Burp Suite软件安装详解及简单使用

简介

Burp Suite是一款非常强大的渗透测试工具,它是由java语言编写,这就意味着它可以在windows、Linux、MacOS多平台使用,它可以帮助我们更有效的对Web应用的渗透测试和攻击。

Brup Suite 官网链接

Brup suite由多个独立模块组成,涵盖了常用Web渗透测试方面的工具和功能。

Brup Suite的特征:

-

拦截和修改HTTP/HTTPS请求和响应:

Burp Proxy是Burp Suite的核心组件之一,可用于拦截Web应用程序发送和接收的所有HTTP/HTTPS流量。渗透测试人员可以使用Burp Proxy手动修改请求和响应来识别和利用漏洞。

-

自动扫描Web应用程序

Burp Scanner是Burp Suite的另一个强大组件,可自动扫描Web应用程序以发现漏洞。Scanner可以扫描常见的漏洞类型,例如SQL注入、跨站点脚本(XSS)和文件包含漏洞等。

-

自定义攻击:

Burp Intruder是一种高度可定制的攻击工具,可用于执行各种类型的攻击,例如密码破解、Brute Force和会话劫持等。它使用字典和自定义负载来生成攻击请求,可以轻松地进行大规模自动化攻击。

-

复现和调试请求和响应:

Burp Repeater是Burp Suite的一个工具,可用于执行请求和响应的手动编辑、测试和复现。它提供了一种简便的方式来调试和测试请求和响应的各个方面。

-

自定义插件和扩展:

Burp Suite提供了丰富的自定义插件和扩展API,使用户可以定制和扩展工具的功能。用户可以编写自己的插件和扩展,也可以导入第三方插件来扩展和增强工具。

-

容易学习和使用,适用于不同技能水平的测试人员

Brup Suite 基本功能介绍

-

代理服务器(Proxy):

拦截并审查所有Web应用程序流量,包括HTTP和HTTPS请求和响应头。

-

扫描工具(Scanner):

自动扫描工具,可以扫描Web应用程序以发现包括SQL注入、XSS等漏洞。

-

考古工具(Target):

Burp Suite包括一个考古工具,使安全专家能够轻松地分析请求和响应中的数据并提取Web应用程序背后的实际模式。

-

攻击发生器(Intruder):

Burp Suite的攻击发生器可以生成探测式的攻击,可用于识别Web应用程序中存在的关键漏洞。

-

手动攻击工具:

重复器(Repeater Tool):

提供手动编辑、测试和复现请求和响应的功能。

最快情况(Intruder Tool):

定制攻击模式。

站点地图生成器(Site Map Generator):

生成站点地图以帮助测试人员评估目标Web应用程序。

-

比较器(Comparer):

用于比较不同请求的响应。

-

扩展(Extender):

自定义功能扩展。

-

日志记录器(Logger):

记录测试会话中的请求和响应,以便后续分析。

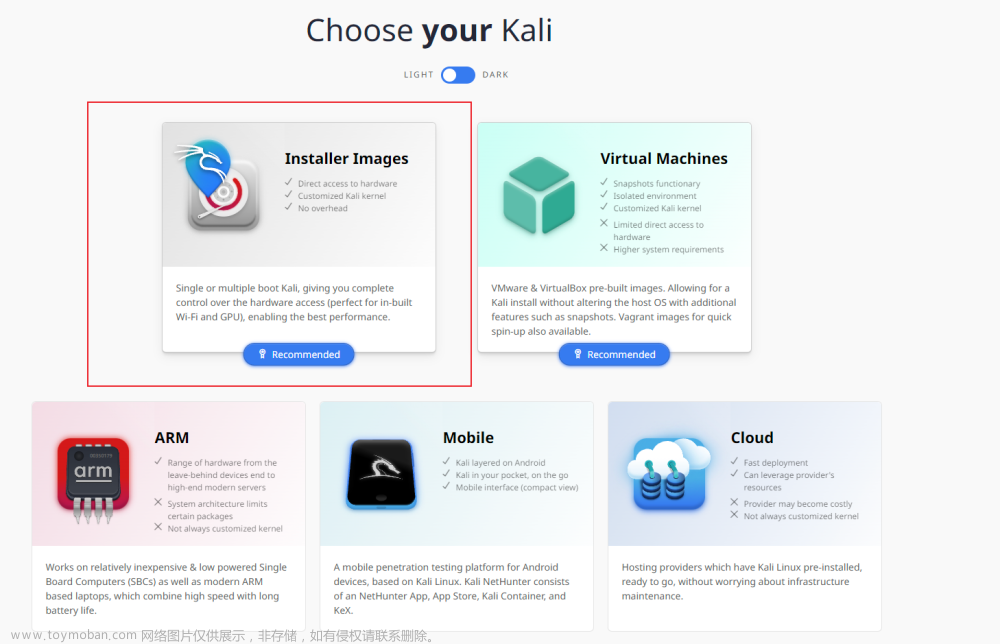

Brup Suite 安装

在安装Brup Suite前,我们需要确定本机中是否有java 15以上版本的环境,如果没有可以来国内镜像站下载JDK15以上的安装包。网址如下:

java 下载

[Java I tell you-爪哇我话你知 (injdk.cn)]

选择15.0.2——windows-x64_bin_zip 下载到本地,由于我本机已经安装好java15 所以我用虚拟机掩饰怎么安装步骤

java 安装

下载好以后把内容解压到C盘目录下。

复制好java目录下的bin路径我这里是

C:\jdk-15.0.2\bin

这里一定不能出错,出错则无法正常安装Brup suite。

然后再计算机属性->高级->环境变量,设置java的path路径。

在环境变量中的系统变量找到path,并选择编辑,在变量值的最后添加进我们需要设置的java路径地址

;C:\jdk-15.0.2\bin

这里需要的注意的是;

本人使用的安装环境是win7 需要再地址前加上;符号来区分各个路径

如果你用的是win10以上系统,直接在path的空白栏添加进你的java地址就ok

附上win11的path路径添加方法

java安装验证

在安装完java后我们来验证,java是否安装正确,windows系统按住win键+R在该运行窗口中输入cmd,进入dos环境。

接下来我们属于这两条命令验证java是否安装正确

java -version

javac -version

如上图一样出现一样的提示,则证明安装正确,我们可以开始正式安装Brup Suite了

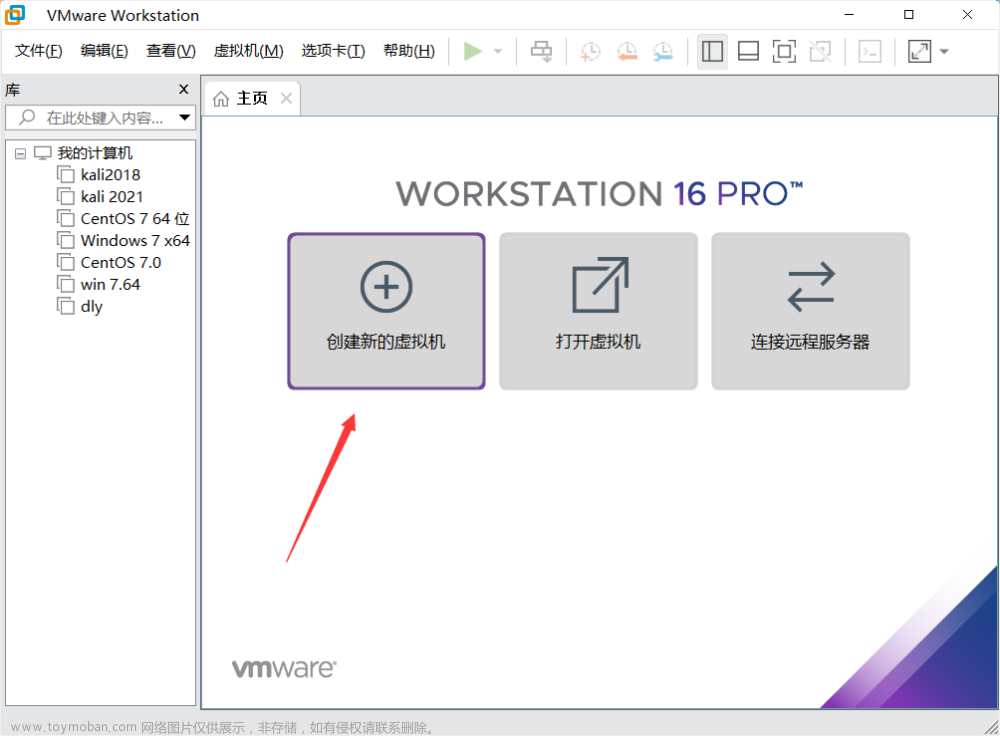

Brup Suite安装

在此处我们安装的是破解版本所以我们还需要对软件进行破解,burp-loader-keygen计算出key(密匙)接下来我们来进行软件安装

软件下载链接

我安装的是2023.5.2的破解版本 自带汉化补丁 软件下载地址如上有需要的可以下载玩玩。

下载以后我们直接点start安装即可,不需要在进行cmd指令输入

这一串key要复制好,待会就要用到

点击run 运行

把刚刚复制的key粘贴过去。直接下一步

选择手动激活

把这一串key复制到我们的秘钥生成器当中

第一个红框是我们刚才复制的key

第二个红框是生成的激活key

我们把第二个红框的激活key复制到brup中去就可以完成激活

然后点击下一步

现在已经成功安装激活了。

burp里面塞了四个浏览器的包(对应不同的系统)所以会导致新版本体积膨胀几百MB,你可以通过解压软件打开他 删除不需要的浏览器包 只留下自己使用的系统浏览器包 当然如果你用不上内置浏览器 你也可以四个都删除掉…

如果删除后闪退记得放入同名的空压缩包做替换!!!为保证校验的合法性 楼主不对原包做任何修改,需要精简体积可以自行删减

brup suite代理功能使用

burp proxy(Brup代理)是以用户驱动测试流程功能的核心,通过代理模式,可让我们拦截、查看、修改所有的客户端和服务端之间的传输数据

burp Suite代理设置

首先,我们要确认JRE已经安装好,Burp Suite可以启动运行正常。

此时我们可以建立一个临时项目来进行使用

配置加载也使用Burp默认值

现在已经进入到软件当中,这时我们需要配置代理ip

现在已经进入到软件当中,这时我们需要配置代理ip

选择代理(proxy) 选项中的Option 设置代理

其中我们选择添加代理地址和端口号:

端口号 1023 以后的端口号基本上都可以,可以自己更改

指定地址:

1.仅限换回地址:这个选项表示只监听回环接口(即 127.0.0.1),也就是只能监听到本地发出和接收的流量。如果你只需要测试自己本地的应用程序或网站,可以使用这个选项

2.所有接口:这个选项表示让 Burp Suite 监听所有可用的网络接口,也就是能够监听到所有进出本机的流量。如果你的机器上有多个网卡(比如无线网卡和有线网卡),建议选择这个选项。

3.指定地址:这个选项表示只监听你指定的一个或多个网络接口。你可以选择指定监听某个具体的 IP 地址,也可以选择监听某个子网(比如 192.168.1.0/24)。如果你有多个网络接口,且只想监听其中的一个或一部分,可以使用这个选项。

在此我设置了指定地址,这个地址就我这台虚拟机的ip加端口号,这样我的物理主机访问web的流量也回被这台虚拟机拦截。

在这里我们需要再了解一下什么是代理地址:

何为代理地址:代理地址是指客户端在访问互联网或局域网中其他计算机或服务器时,将要使用的代理服务器的 IP 地址。在网络中,代理服务器是一种具有转发功能的设备或者应用软件,代理地址是代理服务器的 IP 地址。

客户端之所以要设置代理地址,是因为代理服务器能够提供一些额外的功能,比如:

缓存内容:当客户端访问同一个网站多次时,代理服务器可以缓存网站的页面、图片等内容,减少网络带宽占用和响应时间。

访问控制:代理服务器可以根据访问来源、访问时间、访问内容等多种因素进行访问控制,保障网络安全。

加速访问:代理服务器可以使用一些优化技术,快速响应客户端的请求,加速访问速度。

在使用 Burp Suite 之类的 Web 安全测试工具进行测试时,使用代理地址可以将所有的 HTTP/HTTPS 请求和响应都转发到代理服务器上,利用代理服务器的缓存、记录等功能,提高测试效率,并且可以更方便地对网络数据进行分析和修改。

brup设置好以后,我没开始设置浏览器的代理服务器地址选项,

浏览器代代理服务器设置

火狐浏览器代理设置

首先我们先打开浏览器,并打开浏览器设置

在搜索栏中搜索代理并设置

选择手动配置代理,因为这是在本机上操作,所以我们用本地回环地址就ok

https代理需要有SSL证书,目前我还没有证书,所以这里就先不先不演示了

edge浏览器设置(指定主机代理设置)

因为edge的内置服务器,所以它的代理设置是在windows的设置里,我们先看看步骤

因为我们使用的是制定ip代理,所以这里我填写的刚在burp上设置的本机地址和8081端口号

以上就是burp Suite 代理的初步设置,接下来就可以来拦截http流量来分析每个http包里面有哪些内容了

Burp suite流量拦截分析

我们回到Burp suite工具中,把拦截开启。然后我们去用已经设置好代理的浏览器访问http的网站

在这里就会把流量拦截下来,现在我们对该流量包进行操作,可以放行、丢弃或修改等等操作

放行就和之前一样可以正常访问,丢弃就会让主机访问不了,修改可以把流量包中的值进行修改

这是burp的核心所在。文章来源:https://www.toymoban.com/news/detail-644856.html

下来就可以来拦截http流量来分析每个http包里面有哪些内容了

Burp suite流量拦截分析[外链图片转存中…(img-nH1u3sN8-1686719272453)]

我们回到Burp suite工具中,把拦截开启。然后我们去用已经设置好代理的浏览器访问http的网站

[外链图片转存中…(img-VDrr4LXw-1686719272453)]

在这里就会把流量拦截下来,现在我们对该流量包进行操作,可以放行、丢弃或修改等等操作

放行就和之前一样可以正常访问,丢弃就会让主机访问不了,修改可以把流量包中的值进行修改

这是burp的核心所在。

今天只是初步的了解burp suite的安装和基本用法,burp是一个非常强大的工具,三言两语在这里也说不尽,其他实战内容在以后,一遍学习一遍讲解。要做到学以致用。文章来源地址https://www.toymoban.com/news/detail-644856.html

到了这里,关于Burp Suite2023软件安装详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!