随着科学技术的快速发展,计算机已经成为了人们日常生活中必不可少的重要工具,身为网络安全从业人员,我们虽然不能100%的阻止攻击的发生,但是可以做好充足的准备应对攻击,以下是详细的内容:

1、防火墙技术

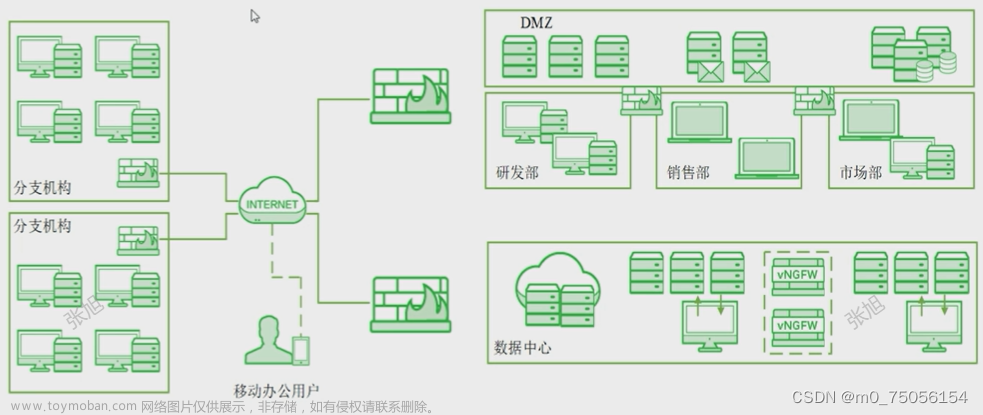

防火墙是一种用来保护内部网络操作环境的网络安全部件,其功能是加强网络之间的访问控制,防止外部网络用户以非法手段通过外部网络进入内部网络或访问内部网络资源。防火墙系统一方面可以保护自身网络资源不受外部的入侵,另一方面还能拦截被保护网络向外传输的重要相关信息。

2、数据加密技术

数据加密技术是通过变换和置换等方法将被保护的信息转换成密文,然后再对信息进行存储或传送,既可以防止信息在存储或传输过程中被非授权人员截获,也可以保护信息的不被他人识别,很大程度上提高了其安全性。是一种最基本的网络安全防护技术,它是信息安全的核心。

3、网络入侵检测技术

它是一种通过硬件或软件对网络上的数据流进进行实时检测,并与系统中的入侵特征数据库进行验证,能有效将入侵地数据包进行过滤与抵挡的网络实时监控技术。入侵检测并对入侵行为进行发觉警报处理是其最明显的技术特点。但它只是网络安全防护的一个重要部件之一,一般情况下还需要通过和防火墙系统进行结合,以达到最佳的实时防护效果。

4、网络安全扫描技术

此技术的主要防护功能是通过对网络的全面系统扫描,网络管理员能在有效了解网络安全配置与运行的应用服务的情况下,及时发现安全漏洞,即时进行风险等级评估,并采取相应的防护措施进行处理以降低系统的安全风险。安全扫描技术与防火墙、入侵检测系统的互相配合,能有效提高网络安全的技术防范机制与安全性。

5、防病毒技术文章来源:https://www.toymoban.com/news/detail-646665.html

普遍使用的防病毒软件,因其功能的不同一般分为网络防病毒软件和单机防病毒软件两大类。网络防病毒软件侧重于一旦有病毒入侵或从网络向其它资源传染,网络防病毒软件可以即时检测到并及时进行删除清理。单机防病毒软件一般是对本地和本地工作站连接的远程资源进行分析扫描检测并清除病毒。文章来源地址https://www.toymoban.com/news/detail-646665.html

到了这里,关于网络安全防护措施有哪些?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!