一、什么是信息收集?

信息收集(Information Gathering)信息收集是指通过各种方式获取所需要的信息。渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

目标资产信息搜集的程度,决定渗透过程的复杂程度。

目标主机信息搜集的深度,决定后渗透权限持续把控。

收集信息越多,渗透越简单、后渗透持续把控越容易。

二、信息收集的原则

-

1、准确性原则

该原则要求所收集到的信息要真实可靠。信息收集者就必须对收集到的信息反复核实,不断检验,力求把误差减少到最低限度。 -

2、全面性原则

该原则要求所搜集到的信息要广泛,全面完整。只有广泛、全面地搜集信息,才能完整地反映管理活动和决策对象发展的全貌,为决策的科学性提供保障。当然,实际所收集到的信息不可能做到绝对的全面完整,因此,如何在不完整、不完备的信息下做出科学的决策就是一个非常值得探讨的问题。 -

3、时效性原则

信息的利用价值取决于该信息是否能及时地提供,即它的时效性。信息只有及时、迅速地提供给它的使用者才能有效地发挥作用。特别是决策对信息的要求是“事前”的消息和情报。

三、信息收集的分类

1.主动信息收集

主动的信息收集方式:通过直接访问、扫描网站,这种将流量流经网站的行为;与目标系统产生直接交互。但是,这样会在目标系统日志留下痕迹。

2.被动信息收集

被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测。被动信息收集不会在日志中留下痕迹。

四、资产探测

1、Whois查询

查询域名的IP以及所有者等信息的传输协议,通过Whois查询可以获取网站所有者的手机号码、姓名、邮箱、域名注册商等信息。

#常用网站:

-

站长之家:http://whois.chinaz.com

-

爱站:https://whois.aizhan.com/

-

中国互联网信息中心:http://ipwhois.cnnic.net.cn/index.jsp

2、备案信息查询

若是网站搭建在国内,则会按照法律法规对网站进行备案

#常用网站:

-

天眼查:http://www.tianyancha.com

-

ICP备案查询网:https://beian.miit.gov.cn/#/Integrated/recordQuery

-

站长工具:https://icp.chinaz.com/

-

鹰图:https://hunter.qianxin.com/

3、DNS查询

DNS:它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。

#常用网站:

-

站长工具:http://tool.chinaz.com/dns/

-

DNS历史解析:https://www.dnsdb.io/

4、子域名收集

子域名是顶级域名(一级域名或父域名)的下一级,域名整体包括两个“.”或包括一个“.”和一个“/”。

#常用网站:

-

站长工具:http://tool.chinaz.com/subdomain/

-

千寻:https://www.dnsscan.cn/dns.html

-

子域名爆破-子成君提供:zcjun.com

#常用工具:

-

Layer 工具

-

Oneforall 脚本

#搜索引擎:

-

google搜索引擎:hacking语法

-

搜狗搜索引擎:微信、知乎内容 --找资料

-

Fofa:https://fofa.info/语法

-

鹰图:https://hunter.qianxin.com/

-

360:https://quake.360.net/

-

零零信安

5、后台目录

1、寻找目录构造

假如看到页面有出现404或者403的情况,不用慌,尝试下其他目录,例如:看到链接vat.xxx.com,开局404。不用慌说不定vat.xxx.com/vat/下面别有天地。

2、手动尝试

通用的后台如: 域名/admin 、 域名/Admin 、域名/user/admin

具有中国特色的后台: 域名/管理员、域名/系统管理 、域名/超级管理。

3、网页下方可能会有“后台登录”的链接

4、通过搜索引擎

搜一些后台内可能出现的内容的关键字,看看是否存在能直接打开该页面,若能打开,恭喜发现一个越权,若打不开,可能直接弹到管理员登录界面。

5、观察是否是常见CMS或框架,使用对应的默认路径尝试

6、社工的方式。

根据网站的归属、公司名称、外包公司名称等拼接后台地址比如:baidu 公司给QQ做了一个网站,后台可能是 baiduadmin、qqadmin、baidu/amdin、qq/admin

#常用工具:

-

御剑后台扫描工具

-

Dirsearch脚本(python3)

Python3 dirsearch.py –u xx.com –e *

6、指纹识别

指纹识别意思是可以可以查询到:url地址、域名信息、子域名、旁站、C段、https信息。

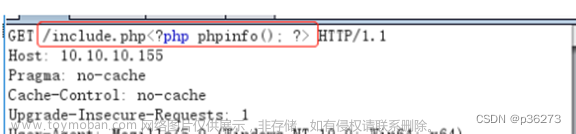

通过识别目标网站所使用的操作系统、CMS、服务器与中间件信息等。从而查找历史存在的漏洞。

1、C段的概念

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

举例:我的目标是10.10.10.110这台服务器,但我拿不下,这时后发现存在10.10.10.111的服务器,那么我就可以尝试直接拿下10.10.10.111这台服务器,再利用10.10.10.111作为跳板去拿下10.10.10.110这台服务器。

2、旁站的概念

旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

举例:就是在PHP study下,我在8000端口有一个网站,在8001端口下有另一个网站,现在我要获取8000端口的网站里面的目标flag,打不进去,那我可以尝试攻击8001端口下的网站,拿到该服务器的权限,然后再去获取8000端口的网站里面的目标flag。

#常用工具:

-

云溪指纹平台

-

Wappalyzer插件

7、真实ip和CDN

只有找到了真实ip,才能进行有效渗透。

CDN的全称是Content Delivery Network,即内容分发网络。CDN会掩盖网站的真实IP。

进行渗透时,首先判断目标是否使用了CDN。

绕过CDN查看网站真实ip:

1、使用多地ping的工具

- 站长之家超级ping:http://ping.chinaz.com/

- http://ping.aizhan.com/

- http://ce.cloud.360.cn/

2、查询子域名

因为CDN并不便宜,很多网站管理员可能只会对主站或者流量大的子站点做了 CDN,而很多小站、子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP。

3、网络空间引擎搜索法

常见的有以前的钟馗之眼,shodan,fofa搜索。以fofa为例,只需输入:

title:“网站的title关键字” 或者

body:“网站的body特征”

就可以找出fofa收录的有这些关键字的ip域名,很多时候能获取网站的真实ip

4、内部邮件源ip

通过目标网站用户注册或者RSS订阅功能,查看邮件,寻找邮件头中的邮件服务器域名IP,ping邮件服务器的域名,就可以获得目标的真实ip,注意:,必须是目标自己的邮件服务器,第三方或者公共邮件服务器是没有用的。

5、查询DNS历史解析记录

查看最早的历史解析记录,因为很多网站在最开始的时候并没有形成安全意识,没有使用CDN的。

8、端口扫描

#常用工具:

- Nmap

端口扫描默认只会扫描2000个端口,如果想扫描所有的端口,就需要设置 -p 1-65535 - 御剑高速TCP全端口扫描工具

9、识别服务器类型

1、用NMAP探测操作系统

Nmap –O www.hieu.edu.cn

2、使用ping命令

主要看TTL(最大生存时间)的数值,Linux默认是64,windows默认是128。

3、利用URL大小写来区分系统类型

Linux是区分大小写,Windows是不区分大小写的

10、SSL/TLS证书收集资产

点击下面这个位置可以查看到网站的证书是由哪个机构颁发的。这就可以通过查看证书,然后再再FOFA之类的搜索引擎去搜索相同的证书颁发机构来寻找其他的资产。

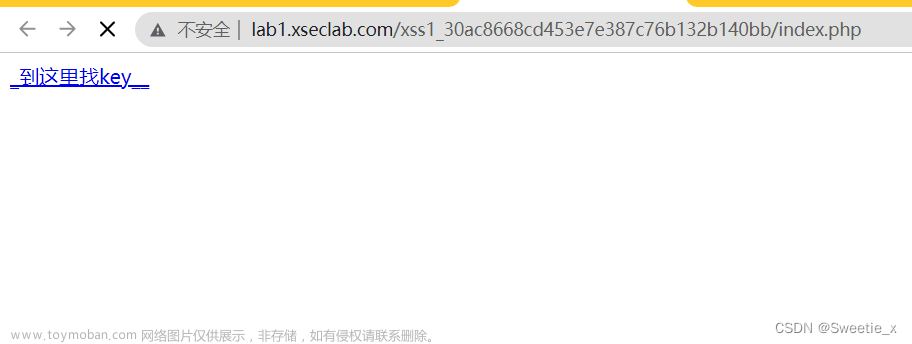

举一反三,假如看到一个大企业的网站出现证书不安全的提示,那这个就极有可能是一个钓鱼网站。

#常用网站:

- FoFa

- 鹰图

- https://search.censys.io/

- https://srt.sh

11、其他资产收集

1、手机端收集资产

公众号、手机APP、微博、抖音之类的

假如要抓包手机应用,一般会使用Proxifier工具,该工具的功能是管控你的电脑,让你的电脑所有程序强制从你指定的端口出入。

2、搜索工具

- 天眼查(控股51%以上)

- 小蓝本:www.xiaolanben.com

- Github:因为总有一些粗心的程序员把自己公司网站的开发源码直接放到上面去,里面甚至有管理员的账号密码。

3、直接查看页面源代码

我们可以直接查看JS文件,查看其他的目录URL链接,或者JS文件里面是否有泄露一些接口参数。

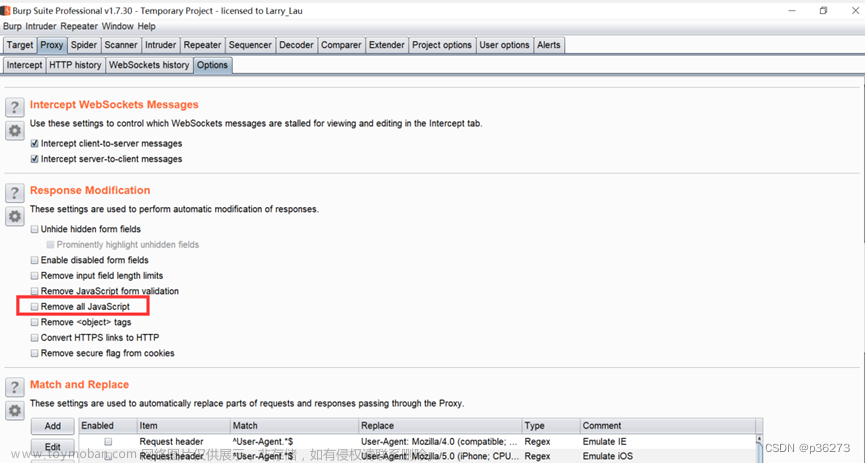

Burp上面有一款插件叫做BurpJSLinkFinder的插件,该款插件需要导入jython.jar依赖包。

4、社会工程

关注内部群、员工和客服。打入内部群,往往能获取一手资料;当然,往往客服、内部员工也能提供很多有关于产品的 的信息。

伪装成客户向客服要一些产品介绍文件,里面说不定就有网站的重要参数泄露。文章来源:https://www.toymoban.com/news/detail-646756.html

5、威胁情报收集网站

- 360:https://ti.360.cn/#/homepage

- 微步在线:https://x.threatbook.cn/

- 钟馗之眼:https://www.zoomeye.org/

- 奇安信:鹰图

- 搜索病毒总数:https://www.virustotal.com/gui/home/search

- 漏洞平台:https://www.shentoushi.top/

五、总结

在渗透测试中,信息收集是比较枯燥乏味的一项工作任务,但也是一项很重要的工作,所收集的信息能直接影响到下一步的渗透思路及效果,所以一定要有耐心和准备好持续长期地完成这一项工作任务。文章来源地址https://www.toymoban.com/news/detail-646756.html

到了这里,关于网络安全进阶学习第八课——信息收集的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!