一、HTTPS主干-分支

第一层

第一层,是主干的主干,加密通信就是双方都持有一个对称加密的秘钥,然后就可以安全通信了。

问题就是,无论这个最初的秘钥是由客户端传给服务端,还是服务端传给客户端,都是明文传输,中间人都可以知道。那就让这个过程变成密文就好了呗,而且还得是中间人解不开的密文。

第二层

这才涉及到非对称加密这个事。

非对称加密有两种方式,公钥加密私钥解密,私钥加密公钥解密。

服务端把它的公钥发给客户端,然后客户端用公钥把要传给服务端的对称加密的秘钥加密。此时传递的就是加密的数据了,而且只能服务端用私钥才能解开,中间人无法得知。

因为秘钥传输既怕别人看到,也怕别人篡改。但此时的公钥已经不怕别人看到了,看到就看到呗,你知道公钥,也解不开客户端用公钥加密的秘钥。

但是,仍然怕篡改中间人通过篡改,最终可以获得你们的秘钥

怎么防止这个公钥被篡改,就是第三层了。

第三层

服务端给客户端的公钥,怎么防止别人篡改呢?

客户端可以先自己生成一对公私钥,然后把公钥给服务端,服务端用我的公钥给它的公钥加密,这就没法篡改了,甚至中间人连公钥是啥都不知道了,可是客户端给服务端公钥的过程又变成明文了,又容易被篡改,那怎么办呢?

那可以服务端给客户端公钥,然后客户端用这个公钥加密客户端的公钥传给服务端。那服务端给客户端公钥又是明文,又容易被篡改。

那可以...

这你发现了吧,套娃了,永远有那么第一次的明文内容,会被中间人篡改。

怎么消除这个第一次明文的尴尬呢?

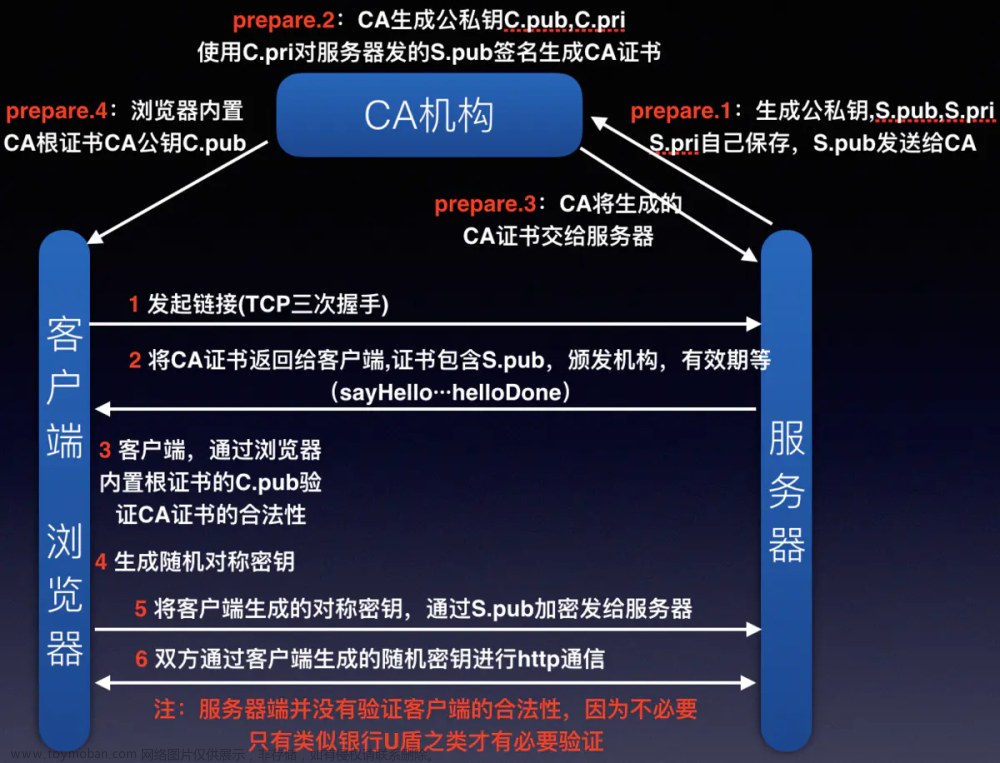

CA 机构---如同公安局给每一个人发身份证一样,唯一

CA 机构那边也有一套公私钥服务端把自己的公钥给 CA,让 CA 用 CA 的私钥加密,然后返回加密结果。然后这个加密结果,可以用 CA 的公钥解,谁都可以解开。但是,如果要篡改结果,必须再次用 CA 的私钥加密,可是这个做不到,只要 CA 不是坏蛋即可。

这就做到了第一次的明文传输的公钥,只能被看,无法被篡改。

然后客户端用这个公钥,给之后对称加密的秘钥加密,传给服务端,中间人由于不知道服务端私钥,解不开。

于是,客户端和服务端,有了一个中间人不知道的,解不开的对称秘钥。

总结起来就是。

第一层:双方的通信就是简单的对称加密方式通信。

第二层:https 仅仅是解决对称加密的密钥怎么安全传给对方,那就是用非对称加密方式(公钥加密私钥解密:加密)。

第三层:那非对称加密的公钥传递如何防篡改,那就是 CA 机构的非对称加密(私钥加密公钥解密:签名)。

二、HTTPS传输过程

-

客户端发起HTTPS请求

就是用户在浏览器里输入一个https网址,然后连接到server的443端口。 -

服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向组织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访 问,而使用受信任的公司申请的证书则不会弹出提示页面(startssl就是个不错的选择,有1年的免费服务)。这套证书其实就是一对公钥和私钥。如果对 公钥和私钥不太理解,可以想象成一把钥匙和一个锁头,只是全世界只有你一个人有这把钥匙,你可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后 发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。 -

传送证书

这个证书其实就是公钥,只是包含了很多信息,如证书的颁发机构,过期时间等等。 -

客户端解析证书

这部分工作是有客户端的TLS来完成的,首先会验证公钥是否有效,比如颁发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存 在问题。如果证书没有问题,那么就生成一个随机值。然后用证书对该随机值进行加密。 -

传送加密信息

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端的通信就可以通过这个随机值来进行加密解密了。 -

服务段解密信息

服务端用私钥解密后,得到了客户端传过来的随机值(私钥),然后把内容通过该值进行对称加密。所谓对称加密就是,将信息和私钥通过某种算法混合 在一起,这样除非知道私钥,不然无法获取内容,而正好客户端和服务端都知道这个私钥,所以只要加密算法够彪悍,私钥够复杂,数据就够安全。 -

传输加密后的信息

这部分信息是服务段用私钥加密后的信息,可以在客户端被还原。文章来源:https://www.toymoban.com/news/detail-650652.html -

客户端解密信息

客户端用之前生成的私钥解密服务段传过来的信息,于是获取了解密后的内容。整个过程第三方即使监听到了数据,也束手无策。文章来源地址https://www.toymoban.com/news/detail-650652.html

到了这里,关于渗透-02:HTTPS主干-分支和HTTPS传输过程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!