如今,智能设备与互联网更迭迅速,用户和企业受到网络攻击的风险和频率也越来越高。网络环境危险不断逼近,因此,我们一定要有安全观念,尽量让黑客没有可乘之机。

那么黑客攻击手段有哪些?下面我们就来一起了解一下,黑客是如何进行攻击的。

黑客惯用的攻击手段

1.口令破译

用软件猜出口令。通常的做法是通过监视通信信道上的口令数据包,破解口令的加密形式。

2.放置特洛伊木马程序

它常被伪装成工具程序或者游戏等诱使用户打开邮件附件或从网上直接下载。达到任意地控制计算机的目的。

3.WWW的欺骗技术

黑客将用户要浏览的网页的URL改写为指向黑客自己的服务器,当用户浏览目标网页的时候,实际上是向黑客服务器发出请求,那么黑客就可以达到欺骗的目的了。

4.电子邮件攻击

电子邮件攻击主要表现为两种方式:

1.是邮件炸弹,是用伪造的IP地址和电子邮件地址向同一信箱发送数以千计、万计甚至无穷多次的内容相同的垃圾邮件,致使受害人邮箱被“炸”导致瘫痪;

2.是电子邮件欺骗,黑客佯装管理员给用户发送邮件要求用户修改口令或在貌似正常的附件中加载病毒或其他木马程序,这类欺骗只要用户提高警惕,一般危害性不是太大。

5.通过一个节点来攻击其他节点

黑客在突破一台主机后,往往以此主机作为根据地,攻击其他主机。他们可以使用网络监听方法,尝试攻破同一网络内的其他主机;也可以通过IP欺骗和主机信任关系,攻击其他主机。这类攻击很狡猾,但由于某些技术很难掌握,如IP欺骗,因此较少被黑客使用。

6.网络嗅探程序

黑客偷偷查看通过Internet的数据包,以捕获口令或全部内容。通过安装侦听器程序来监视网络数据流,从而获取连接网络系统时用户键入的用户名和口令。

7.寻找系统漏洞

许多系统都有这样那样的安全漏洞(Bugs),其中某些是操作系统或应用软件本身具有的,如Sendmail漏洞,win98中的共享目录密码验证漏洞和IE5漏洞等,这些漏洞在补丁未被开发出来之前一般很难防御黑客的破坏,除非你将网线拔掉;还有一些漏洞是由于系统管理员配置错误引起的,如在网络文件系统中,将目录和文件以可写的方式调出,将未加Shadow的用户密码文件以明码方式存放在某一目录下,这都会给黑客带来可乘之机,应及时加以修正。

8.利用账号进行攻击

有的黑客会利用操作系统提供的缺失账户和密码进行攻击,例如许多Unix主机都有FTP和Guest等缺失账户,有的甚至没有口令。黑客会用Unix操作系统提供的命令如Finger和Ruser等收集信息,不断提高自己的攻击能力。

9.缓冲器溢出

利用各种特洛伊木马程序、后门程序和黑客自己编写的导致缓冲区溢出的程序进行攻击,前者可使黑客非法获得对用户机器的完全控制权,后者可使黑客获得超级用户的权限,从而拥有对整个网络的绝对控制权。

10. 社会工程学

社会工程学是一种针对人性的弱点,如本能反应、好奇心、疏忽、贪婪等心理陷阱,操纵受害者泄漏机密信息的手法。

除此之外,我们也分享一些新奇的黑客攻击案例

新奇的攻击案例

1. 利用麦克风监听手机屏幕内容

超声波追踪技术可以向用户的智能手机推送各种位置服务,通过监听和分析液晶显示器发出的超声波,并利用机器学习技术,对这些声音进行分析,就可以精准解读显示器屏幕的内容。并且,网络摄像头和智能手机的麦克风都可以被利用来提取屏幕发出的声音,从而监听用户的智能手机。

2. 利用鱼缸温度计窃取赌场数据库

随着联网设备越来越多,这些设备也成为黑客入侵企业网络的重要途径,特别是一些容易被忽视的小型设备。

某网络安全公司曾经分析过一个黑客攻击事件,黑客通过一家赌场的水族箱的联网温度计,进入赌场网络,并将一个重要的数据库传送到云端。

3.利用电脑风扇声音窃取数据

以色列班古里昂大学网络安全研究中心的研究团队发现利用电脑散热风扇的声音可以窃取数据。这种攻击方式可以适用于没有安装声音硬件或扬声器的系统中,例如服务器、打印机、物联网设备和工业控制系统。

4.通过电脑散热窃取数据

一台完全没有联网的电脑,被认为是相对安全的电脑,但黑客通过电脑散热,不需插入任何物理设备,即可远程读取电脑中的数据。

5.发送传真即可入侵网络

尽管传真机已经没有那样流行了,并且传真机都已经设计成打印传真一体机,与办公网络相连接。但目前全球还有3亿个传真号码及4500万在用的传真机,在某些商业领域,传真仍然很流行。

黑客只需一个传真号码,通过传真发送一个含有恶意信息的图像文件,一旦传真机收到图像文件,图像就会被解码并上传到传真机的内存中,利用通信协议中的两个严重远程代码执行(RCE)漏洞,即可入侵企业或家庭网络。

6.智能灯泡的亮度会泄露数据

美国德克萨斯大学圣安东尼奥分校的研究人员提出了一种新技术,从远处分析智能灯泡的亮度和色彩,从而获取用户数据。

当用户在有智能灯泡的屋内听音乐、看视频时,联动的智能灯泡的亮度和色彩会随着声音的高低变化而发生细微变化,智能灯泡发出的可见光和红外光谱就可以被设备捕获,进行解码。

通过实验发现,随着距离变远,解析得到的图像质量也相应变差,但在50米的距离上仍能获取有效的信息。

7.通过声音监控手机

2017年3月,美国密歇根大学和南卡罗来纳大学的研究人员发现可以利用声波入侵智能手机。

当使用特定频率的声波,可以让手机上的加速度计(一种传感器)产生共振,让它收到错误的信息,从而操控手机系统。韩国研究人员就曾经用相似的方法入侵无人机。

黑客的攻击手段层出不穷,上述分享的新奇案例令人难以预料。

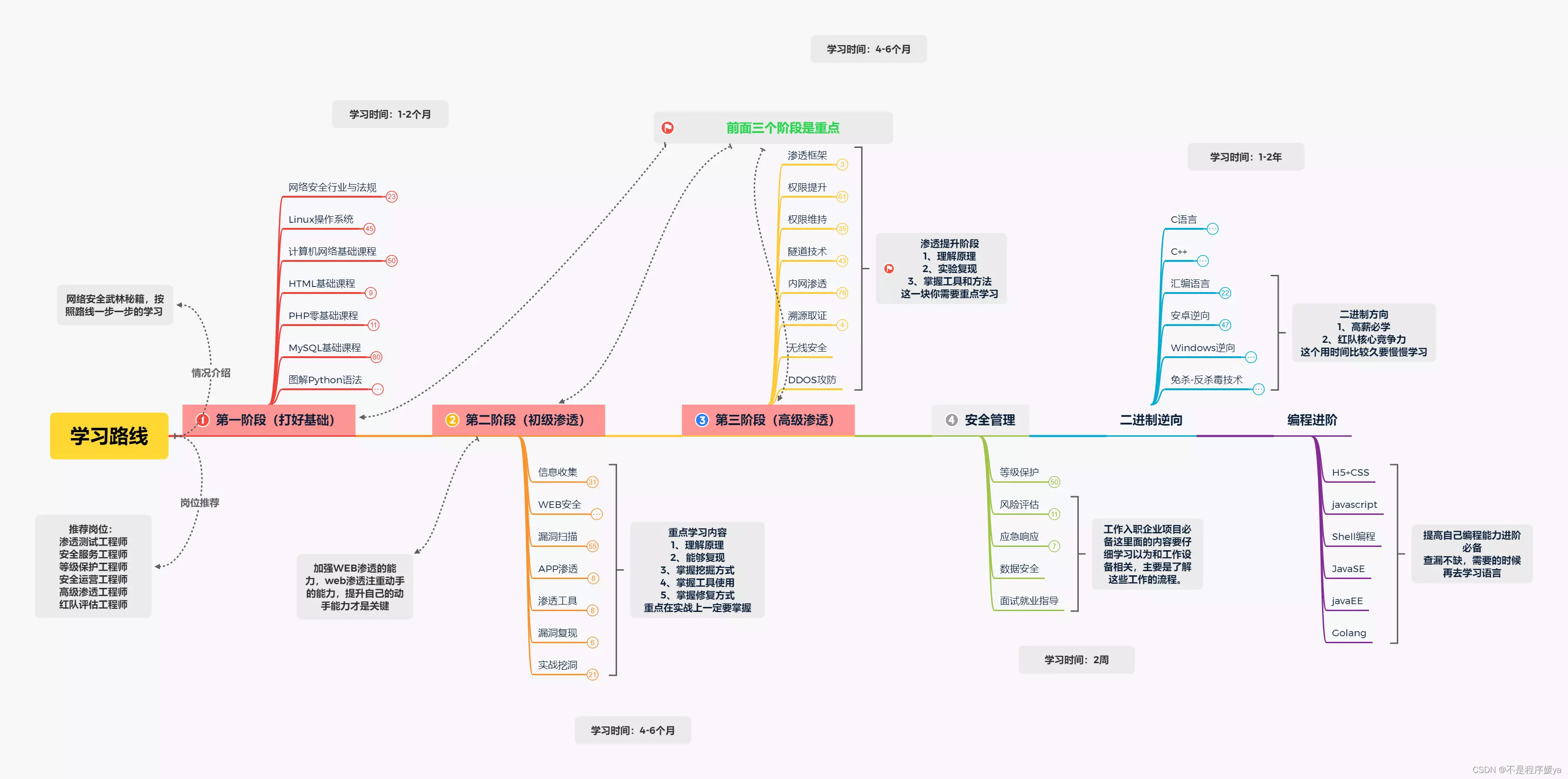

网络安全成长路线图

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成hei客大神,这个方向越往后,需要学习和掌握的东西就会越来越多,以下是学习网络安全需要走的方向:

# 网络安全学习方法

上面介绍了技术分类和学习路线,这里来谈一下学习方法:

## 视频学习文章来源:https://www.toymoban.com/news/detail-651081.html

无论你是去B站或者是油管上面都有很多网络安全的相关视频可以学习,当然如果你还不知道选择那套学习,我这里也整理了一套和上述成长路线图挂钩的视频教程,完整版的视频已经上传至CSDN官方,朋友们如果需要可以点击这个链接免费领取。网络安全重磅福利:入门&进阶全套282G学习资源包免费分享! 文章来源地址https://www.toymoban.com/news/detail-651081.html

文章来源地址https://www.toymoban.com/news/detail-651081.html

到了这里,关于细数十七种黑客攻击手段,简直防不胜防的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!