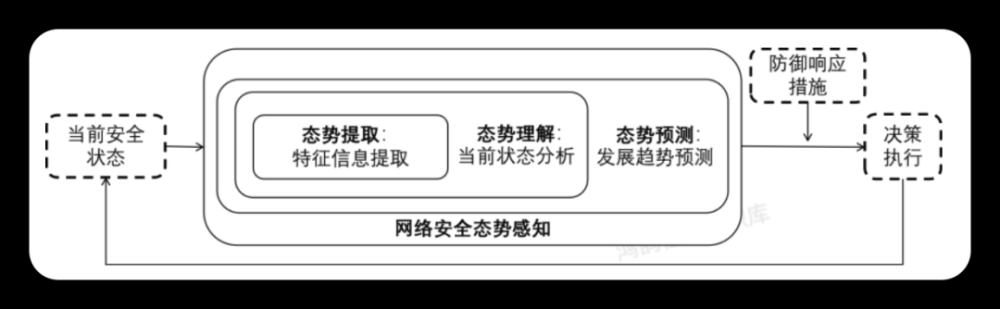

态势感知是一种基于环境的、动态、整体地洞悉安全风险的能力,是以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力的一种方式,最终是为了决策与行动,是安全能力的落地。

相对于网络上态势感知的各种复杂概念来说,相关工作人员接触到的一般只是一个态势感知平台,所要做的事情就是监控探针从物理机备份的流量,检查是否有攻击行为,之后传输给上级,进行进一步确定,以及最后的处置。

在检测流量的过程中,具体的攻击行为大致分为几种。

弱口令攻击

当接受到的请求包在username,password等流量中含有admin,root,123456等关键词使,态势感知平台可能会发出弱口令警告。

需要注意的是,并非平台所有显示的警告都是攻击行为,平台也可能会发出误报。

当平台告警弱口令时,我们此时就要进行弱口令告警分析。

无论成功的弱口令是否复杂,统一称为弱口令。

如何进行弱口令告警分析

1、判断此条弱口令是否可以成功登录

查看请求包中的HOST地址和用户名密码,到被攻击网站输入相应用户名密码进行判断。

2、验证登录IP是否为客户自己的IP

如果攻击者的IP属于客户的IP,此时可能是已经有客户机失陷。

3、根据日志查询登录IP是否存在web爆破行为

进行弱口令攻击一般都是使用爆破工具进行高频的爆破,可以根据这点判断是否是恶意攻击行为。

4、爆破行为是否成功,如果成功,成功的用户名和密码是什么

爆破是否成功可以根据返回包的响应体的内容判断,如果成功,根据第一条内容排查。

5、攻击者IP的其他攻击行为。

善用平台的模糊搜索功能检索攻击者IP的其他访问流量。

6、将发现时间及详细攻击行为反馈给客户。

发现攻击行为必须及时汇报,以免造成不可挽回的损失。有时一个无意忽略的流量包就有可能造成服务器大面积失陷。

SQL注入验证分析

当接受到的请求包在流量中含有select,updatexml等数据库操作语句的关键次时,态势感知平台可能会发出SQL注入警告。

传感器上出现SQL注入告警,怎么应对?

1、验证此条SQL注入告警是否真的存在SQL注入漏洞?

数据包中可能会有几个不同的变量在解析时意外组成select等关键词,此时可能会发出SQL注入告警的误报。

2、触发告警的行为是客户自身还是攻击者行为?(通过请求包数据判断)

通过请求包中的sql语句观察是正常的查询还是恶意注入,并且要注意发送者的IP。

- 请求中有构造的明显的恶意sql语句或者敏感字符

- 请求体

User-Agent中可能出现sqlmap标识 - 回显包存在sql查询结果(此刻就代表已经注入成功了)

3、若为自身业务问题,则将漏洞点相关整合成报告反馈客户。

4、若为攻击者行为,则需要进行进一步分析,查看分析平台攻击IP除了SQL注入以外是否存在其他攻击行为,攻击结果如何?

5、将发现时间及攻击行为反馈给客户。

文件上传验证分析

如果发现文件上传,立即上报。

发现文件上传时要注意数据包中的filename,Content-type是非被修改过。

观察响应体中的返回内容是否上传成功。

分析上传数据包

1,上传常见字段: Content-Disposition,Filename等上传文件后缀为可执行文件后缀,

(“.php”OR“.phtml”OR“.asp”OR “er”OR“asa”OR“.cdx” OR“.htr” OR“.aspx” OR“.ashx”OR“.jisp”OR “.ispx”)

查询语句:data:”Content-Disposition” AND data:”filename” AND data:(“.php”OR”.phtml”OR “asp” OR “cer” OR “asa” RRhtr” OR”aspx”OR”ashx”OR”jsp”OR”jspx”)

命令执行

命令执行相较于其他漏洞较为特殊,危害极大且难以防御。

如果在工作中发现命令执行且成功,此时可能已经失陷。

命令执行一般都是攻击方进行的社工钓鱼或者0day,对于这种情况几乎无妨防御。

命令执行的payload一般都是打印,所以可以找print来寻找payload,一般数据包中会含有系统命令的存在。文章来源:https://www.toymoban.com/news/detail-653480.html

发现命令执行之后要立刻查看相应包,如果响应包为200,且返回包中含有打印的语句,可以准备买票回家。文章来源地址https://www.toymoban.com/news/detail-653480.html

到了这里,关于一文带你识别态势感知平台流量的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!