题目链接:https://ctf.bugku.com/challenges/detail/id/76.html文章来源:https://www.toymoban.com/news/detail-655441.html

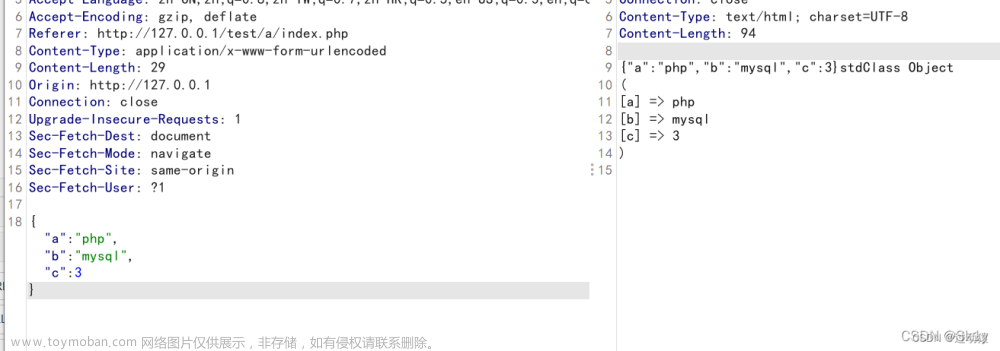

注意到$$args,那么我们可以通过args输入一个已定义变量的名称来得到它的值,于是查询php的九大全局变量,如下表所示。文章来源地址https://www.toymoban.com/news/detail-655441.html

| 变量 | 作用 |

|---|---|

| $_POST | 广泛用于收集提交 method=“post” 的 HTML 表单后的表单数据。$_POST 也常用于传递变量。 |

| $_GET | 可用于收集提交 HTML 表单 (method=“get”) 之后的表单数据,也可以收集 URL 中的发送的数据 |

| $_FILES | 用于文件接收的处理img最常见 |

| $_COOKIE | 用于获取与setCookie()中的name 值 |

| $_SESSION | 用于存储session的值或获取session中的值 |

| $_REQUEST | 用于收集 HTML 表单提交的数据 |

| $_SERVER | 保存关于报头、路径和脚本位置的信息 |

| $GLOBALS | 一个包含了全部变量的全局组合数组 |

| $_ENV | 是一个包含服务器端环境变量的数组。它是PHP中一个超级全局变量,我们可以在PHP 程序的任何地方 |

到了这里,关于【CTF-web】变量1(php全局变量)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全] 攻防世界 Web_php_include 解题详析(php伪协议、data伪协议、file伪协议)](https://imgs.yssmx.com/Uploads/2024/02/715849-1.png)

![[CTF]2022美团CTF WEB WP](https://imgs.yssmx.com/Uploads/2024/02/462542-1.png)