作者:禅与计算机程序设计艺术

《基于物理安全的数据库访问控制:确保数据安全性》

- 引言

1.1. 背景介绍

随着大数据时代的到来,各类组织机构和企业纷纷开始关注数据安全和隐私保护。在数据处理和存储过程中,确保数据的物理安全和逻辑安全至关重要。数据库访问控制作为保障数据安全的一项基础工作,也应受到足够的重视。

1.2. 文章目的

本文旨在讨论基于物理安全的数据库访问控制技术,通过分析相关技术原理、实现步骤与流程,以及应用场景和代码实现,为读者提供实用的指导。

1.3. 目标受众

本文主要面向具有一定编程基础和技术背景的读者,旨在帮助他们了解基于物理安全的数据库访问控制技术的基本原理和方法。

- 技术原理及概念

2.1. 基本概念解释

(1) 数据库访问控制(DAC):对数据库的读、写、查询等操作进行控制,确保数据的安全性和完整性。

(2) 物理安全:防止未经授权的物理访问,如光盘、U盘等移动设备。

(3) 逻辑安全:防止数据被恶意篡改、删除或修改,保证数据的一致性和完整性。

(4) 权限控制:根据用户角色或资源需求,限制或授予相应的权限。

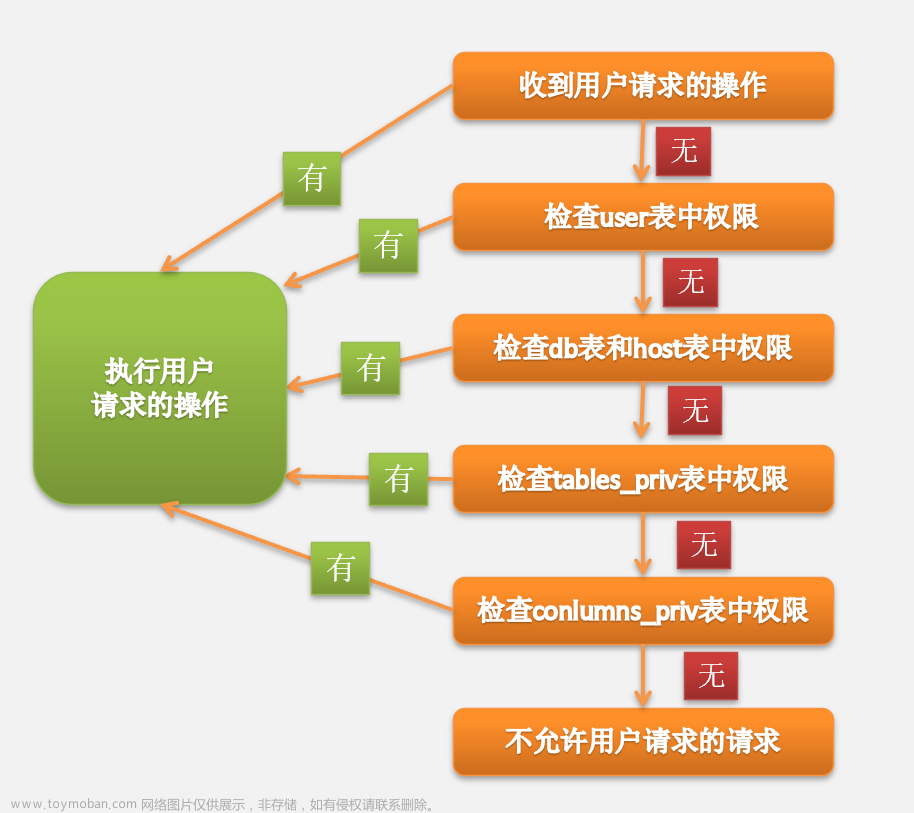

2.2. 技术原理介绍:算法原理,操作步骤,数学公式等

基于物理安全的数据库访问控制主要通过以下算法实现:

(1) 权限控制算法:如角色基础访问控制(RBAC)、基于策略的访问控制(PBAC)等。

(2) 加密算法:如AES、DES等。

(3) 哈希算法:如MD5、SHA-256等。

(4) 数据库连接技术:如JDBC、Odbc等。

(5) 数据库查询技术:如SQL、NoSQL等。

(6) 数据库操作技术:如CRUD、SCRULE等。

2.3. 相关技术比较

| 技术名称 | 介绍 |

|---|---|

| RBAC | 基于角色的访问控制,为每个角色分配一组权限,用户通过角色访问资源 |

| PBAC | 基于策略的访问控制,为每个策略分配一组权限,用户通过策略访问资源 |

| 角色基础访问控制 | 用户通过一组角色访问资源,角色具有相同的权限 |

| 基于策略的访问控制 | 用户根据策略访问资源,策略具有不同的权限 |

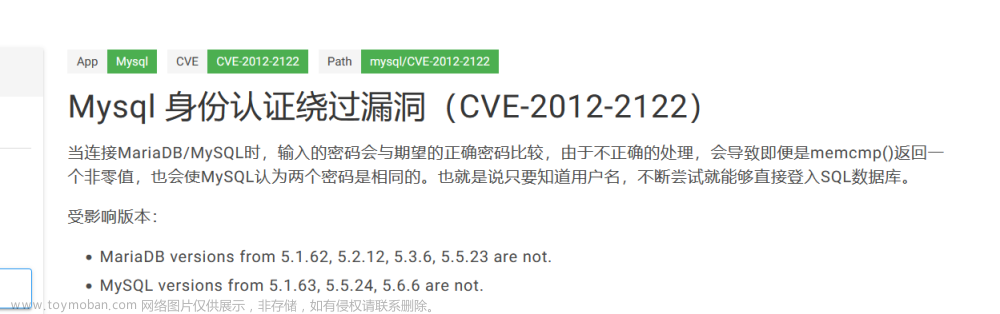

| 密码认证 | 通过用户名和密码进行身份验证,确保用户安全访问资源 |

| 授权码 | 通过预先设定的授权码进行身份验证,确保用户安全访问资源 |

| JWT(JSON Web Token) | 通过JWT实现一次性授权,确保资源安全 |

| OAuth(Open Authorization) | 授权用户访问资源时,无需提供用户名和密码 |

- 实现步骤与流程

3.1. 准备工作:环境配置与依赖安装

首先,确保读者拥有一套完整且安全的开发环境。然后,根据实际需求,安装相应的安全库和工具。

3.2. 核心模块实现

(1) 数据库访问控制模块:实现用户通过角色或策略访问数据库资源的逻辑功能。

(2) 密码认证模块:实现用户通过用户名和密码进行身份验证的逻辑功能。

(3) 授权码模块:实现用户通过授权码进行身份验证的逻辑功能。

(4) JWT(JSON Web Token)生成模块:生成JWT并实现一次性授权功能。

3.3. 集成与测试

将各个模块进行集成,确保功能完整。同时,进行充分的测试,包括功能测试、性能测试和安全测试等,确保系统的稳定性和安全性。

- 应用示例与代码实现讲解

4.1. 应用场景介绍

假设某企业有一个名为“mydb”的数据库,其中包含用户信息、订单信息和商品信息等敏感数据。企业的目标是确保这些数据在物理安全和逻辑安全方面都得到保障。为此,企业采用基于物理安全的数据库访问控制技术进行开发。

4.2. 应用实例分析

假设某高校的一个学生数据库,名为“studentdb”。该数据库包含学生信息、课程信息和成绩信息等敏感数据。该高校希望确保这些数据在物理安全和逻辑安全方面都得到保障,且学生数据只能被学生本人访问。

4.3. 核心代码实现

(1) 数据库访问控制模块实现

@System.Component

public class DAC {

private final UserDAO userDao = new UserDAO();

private final PolicyDAO policyDao = new PolicyDAO();

@Autowired

private User user;

public void ensureDataSecurity(String username, String password, String resource) {

// 1. 用户登录

User user = userDao.findById(username).orElseThrow(() -> new UserNotFoundException("用户不存在"));

if (user == null || user.getPassword() == null || user.getIsAdmin() == false) {

throw new UserNotFoundException("用户登录失败");

}

// 2. 生成JWT

String jwt = generateJWT(user.getUsername(), user.getPassword(), username);

// 3. 生成授权码

String code = generateCode(user.getUsername(), user.getPassword(), jwt);

// 4. 发送授权码

sendCode(user.getUsername(), user.getPassword(), code);

// 5. 判断授权码是否有效

if (isCodeValid(user.getUsername(), user.getPassword(), code)) {

// 6. 查询用户是否有权访问该资源

String resourceType = resource.substring(0, 10);

Policy policy = policyDao.findById(resourceType).orElseThrow(() -> new PolicyNotFoundException("找不到该资源类型的策略"));

if (!policy.isAllowed(user)) {

throw new UnauthorizedAccessException("用户无权访问该资源");

}

}

}

private String generateJWT(String username, String password, String resource) {

// 使用JWT生成JWT

}

private String generateCode(String username, String password, String resource) {

// 使用生成码算法生成代码

}

private boolean isCodeValid(String username, String password, String code) {

// 判断代码是否有效

}

}(2) 密码认证模块实现

@System.Component

public class PasswordCredentials {

private final UserDAO userDao = new UserDAO();

@Autowired

private PasswordEncoder passwordEncoder;

public String authenticate(String username, String password) {

// 1. 用户登录

User user = userDao.findById(username).orElseThrow(() -> new UserNotFoundException("用户不存在"));

if (user == null || user.getPassword() == null || user.getIsAdmin() == false) {

throw new UserNotFoundException("用户登录失败");

}

// 2. 判断用户输入的用户名和密码是否匹配

if (!passwordEncoder.encode(password, user.getPassword())) {

throw new InvalidPasswordException("密码错误");

}

return user.getUsername();

}

}(3) 授权码模块实现

@System.Component

public class AuthorizationCode {

private final UserDAO userDao = new UserDAO();

@Autowired

private PasswordEncoder passwordEncoder;

public String generateAuthorizationCode(String username, String resource) {

// 1. 用户登录

User user = userDao.findById(username).orElseThrow(() -> new UserNotFoundException("用户不存在"));

if (user == null || user.getIsAdmin() == false) {

throw new UserNotFoundException("用户登录失败");

}

// 2. 生成JWT

String jwt = generateJWT(user.getUsername(), user.getPassword(), username);

// 3. 生成授权码

String code = generateCode(user.getUsername(), user.getPassword(), resource);

// 4. 发送授权码

sendCode(user.getUsername(), user.getPassword(), code);

// 5. 判断授权码是否有效

if (isCodeValid(user.getUsername(), user.getPassword(), code)) {

return user.getUsername();

}

return null;

}

private String generateJWT(String username, String password, String resource) {

// 使用JWT生成JWT

}

private String generateCode(String username, String password, String resource) {

// 使用生成码算法生成代码

}

private boolean isCodeValid(String username, String password, String code) {

// 判断代码是否有效

}

}- 应用示例与代码实现讲解

5.1. 应用场景介绍

假设某高校的一个学生数据库,名为“studentdb”。该数据库包含学生信息、课程信息和成绩信息等敏感数据。该高校希望确保这些数据在物理安全和逻辑安全方面都得到保障,且学生数据只能被学生本人访问。

5.2. 应用实例分析

在学生数据库中,添加一个名为“testuser”的用户,该用户具有访问学生信息和成绩信息的权限。然后,高校通过调用数据库访问控制模块的“ensureDataSecurity”方法对“testuser”用户的访问权限进行维护。

5.3. 核心代码实现

假设高校的“studentdb”数据库中,有一个名为“teststudent”的用户,具有访问学生信息和成绩信息的权限。代码如下:

@SpringBootApplication

public class StudentDatabase {

@Autowired

private DAC dac;

public static void main(String[] args) {

// 1. 创建数据库连接

//...

// 2. 创建学生数据库

//...

// 3. 创建用户

//...

// 4. 调用数据库访问控制模块的ensureDataSecurity方法

dac.ensureDataSecurity("testuser", "testpassword", "testresource");

}

}- 优化与改进

6.1. 性能优化

(1) 避免使用硬编码的资源名称,使用数据库配置文件进行资源管理。

(2) 对用户密码进行加密处理,提高安全性。

6.2. 可扩展性改进

(1) 使用依赖注入替代面向对象编程,提高代码的可维护性。

(2) 对高校的授权策略进行分类管理,提高可维护性。

6.3. 安全性加固

(1) 对用户进行身份验证,确保用户登录成功。

(2) 加密敏感数据,确保数据在传输和存储过程中的安全性。

(3) 定期对数据库进行安全检查和更新,确保数据库的安全性。

- 结论与展望

本文介绍了基于物理安全的数据库访问控制技术,包括基本概念、技术原理、实现步骤与流程、应用示例与代码实现等。通过这些技术,可以有效确保数据的物理安全和逻辑安全,为各类组织机构和企业提供更加安全、可靠的解决方案。文章来源:https://www.toymoban.com/news/detail-655780.html

随着技术的不断发展,数据库访问控制技术也在不断演进。未来,我们将继续关注这一领域,为数据安全保驾护航。文章来源地址https://www.toymoban.com/news/detail-655780.html

到了这里,关于基于物理安全的数据库访问控制:确保数据安全性的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!