据报道,3CX 互联网协议语音 (VOIP) 桌面客户端的数字签名和木马化版本被用于在持续的供应链攻击中针对公司的客户。

3CX 是一家 VoIP IPBX 软件开发公司,其 3CX Phone System 被全球超过 60万家公司使用,每日用户超过 1200 万。

该公司的客户名单包括一长串备受瞩目的公司和组织,例如美国运通、可口可乐、麦当劳、宝马、本田、AirFrance、NHS、丰田、梅赛德斯-奔驰、宜家和 HollidayInn。

根据来自 Sophos 和 CrowdStrike 的安全研究人员的警报,攻击者的目标是受感染的 3CX 软电话应用程序的 Windows 和 macOS 用户。

CrowdStrike 的威胁情报团队表示:“恶意活动包括向行为者控制的基础设施发送信标、部署第二阶段有效载荷,以及在少数情况下的手动键盘活动。”

“迄今为止观察到的最常见的后开发活动是交互式命令外壳的产生,”Sophos 在通过其托管检测和响应服务发布的公告中补充道。

虽然 CrowdStrike 怀疑它追踪的一个朝鲜国家支持的黑客组织作为Labyrinth Collima是这次攻击的幕后黑手,但 Sophos 的研究人员表示他们无法高度自信地验证这一归因。

众所周知,Labyrinth Collima 活动与卡巴斯基追踪的 Lazarus Group、Dragos 追踪的 Covellite、Mandiant 追踪的 UNC4034、微软追踪的 Zinc 和 Secureworks 追踪的 Nickel Academy 等其他威胁行为者重叠。

当涉及到对手的命名约定时,CrowdStrike 有一个深入的分析过程。

LABYRINTH CHOLLIMA 是被描述为 Lazarus Group 的子集,其中包括其他与朝鲜有联系的对手,包括 SILENT CHOLLIMA 和 STARDUST CHOLLIMA。”

SmoothOperator软件供应链攻击

SentinelOne 和 Sophos 在周四晚间发布的报告中还透露,木马化的 3CX 桌面应用程序正在供应链攻击中被下载。

这种供应链攻击被 SentinelOne 称为“SmoothOperator”,当从 3CX 的网站下载 MSI 安装程序或将更新推送到已安装的桌面应用程序时就会开始。

安装恶意文件的更新进程

当安装MSI 或更新时,它会提取恶意的ffmpeg.dll[VirusTotal]和 d3dcompiler_47.dll [ VirusTotal ] DLL 文件,用于执行下一阶段的攻击。

虽然Sophos声明3CXDesktopApp.exe 可执行文件不是恶意的,但恶意的 ffmpeg.dll DLL 将被旁加载并用于从 d3dcompiler_47.dll 中提取和解密加密的有效负载。

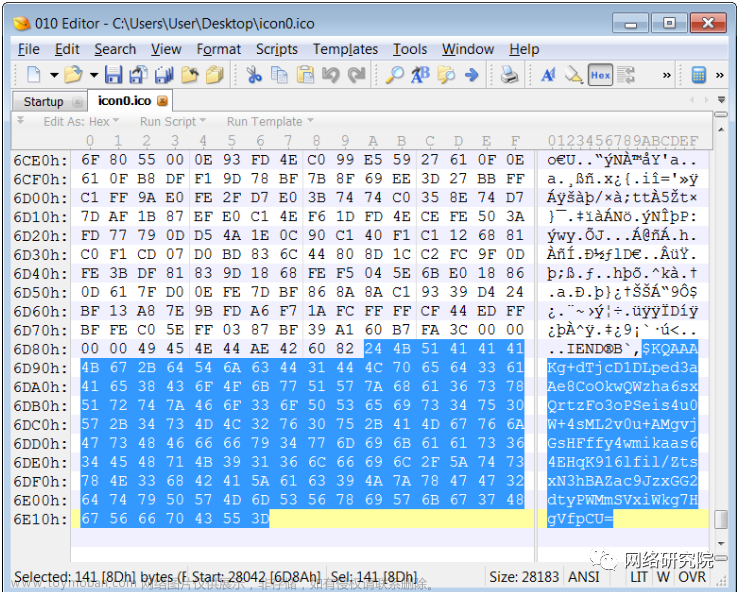

这个来自 d3dcompiler_47.dll 的解密 shellcode 将被执行以下载托管在 GitHub 上的图标文件,这些图标文件包含附加到图像末尾的 Base64 编码字符串,如下所示。

ICO 文件中嵌入的 Base64 字符串

存储这些图标的GitHub 存储库显示 ,第一个图标是在 2022 年 12 月 7 日上传的。

SentinelOne 表示,恶意软件使用这些 Base64 字符串将最终有效载荷下载到受感染的设备,这是一种以前未知的信息窃取恶意软件,下载为 DLL。

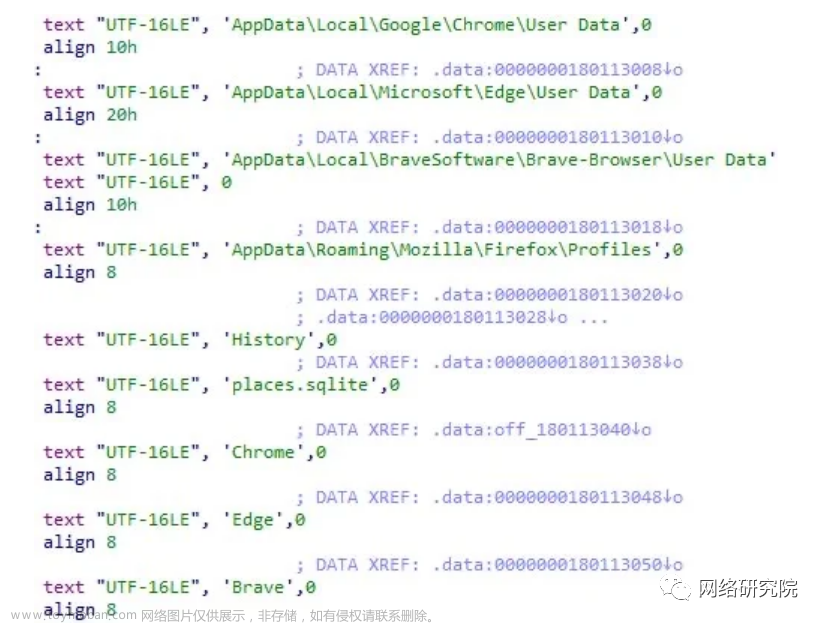

这种新的恶意软件能够从 Chrome、Edge、Brave 和 Firefox 用户配置文件中收集系统信息并窃取数据和存储的凭据。

目前,我们无法确认 Mac 安装程序是否同样被木马化。我们正在进行的调查包括其他应用程序,如 Chrome 扩展程序,它们也可能被用来发动攻击。

威胁行为者早在 2022 年 2 月就已经注册了一套庞大的基础设施,但我们还没有看到与现有威胁集群的明显联系。

SmoothOperator 供应链攻击中的目标数据

被安全软件标记为恶意

3CX 桌面客户端的木马化版本将连接到以下攻击者控制的域之一:

| akamaicontainer[.]com | msedgepackageinfo[.]com |

| akamaitechcloudservices[.]com | msstorageazure[.]com |

| azuredeploystore[.]com | msstorageboxes[.]com |

| azureonlinecloud[.]com | officeaddons[.]com |

| azureonlinestorage[.]com | officestoragebox[.]com |

| dunamistrd[.]com | pbxcloudeservices[.]com |

| glcloudservice[.]com | pbxphonenetwork[.]com |

| qwepoi123098[.]com | zacharryblogs[.]com |

| sbmsa[.]wiki | pbxsources[.]com |

| sourceslabs[.]com | journalide[.]org |

| visualstudiofactory[.]com |

客户提到的桌面客户端尝试连接的一些域包括

azureonlinestorage[.]com

msstorageboxes[.]com

msstorageazure[.]com

测试了该软件的一个疑似木马化版本,但无法触发与这些域的任何连接。

然而,3CX 论坛中的多个客户表示,他们从一周前的3 月 22 日开始收到警报,称 VoIP 客户端应用程序被SentinelOne\CrowdStrike\ESET\Palo Alto Networks和SonicWall安全软件标记为恶意。

客户报告说,在安装 3CXDesktopApp 18.12.407 和 18.12.416 Windows 版本或在 Mac 上安装 18.11.1213 和最新版本后会触发安全警报。

在随后的声明中,3CX 表示 18.11.1213、18.12.402、18.12.407 和 18.12.416 版本的 Mac 客户端被感染。

CrowdStrike共享的木马化 3CX 软电话客户端样本之一在三周前,即 2023 年 3 月 3 日,使用 DigiCert 颁发的合法 3CX Ltd 证书进行了数字签名。

证实在旧版本的 3CX 软件中使用了相同的证书。

签名的 3CX VoIP 客户端应用程序

SentinelOne 在分析 3CXDesktopApp.exe 二进制文件时检测到“渗透框架或 shellcode”,ESET 将其标记为“Win64/Agent.CFM”木马,Sophos 标记为“Troj/Loader-AF”,CrowdStrike 的 Falcon OverWatch 托管威胁搜寻服务警告用户“紧急”调查他们的系统是否存在恶意活动。

尽管 3CX 的支持团队成员在周三充满客户报告的一个论坛帖子中将其标记为潜在的 SentinelOne 误报,但该公司尚未公开承认这些问题。

3CX 确认软件已被入侵

3CX 首席执行官周四上午在论坛帖子中证实,3CX 桌面应用程序已被入侵,其中包含恶意软件。因此,他建议所有客户卸载桌面应用程序并改用 PWA 客户端 。

你们中的许多人已经注意到 3CX DesktopApp 中有恶意软件。它会影响运行更新 7 的客户的 Windows Electron 客户端。昨天晚上我们收到了报告,我们正在对 DesktopApp 进行更新,我们将在接下来的几个小时,” 在3CX 论坛上分享道。

解决此问题的最佳方法是卸载该应用程序(如果您正在运行 Windows Defender,不幸的是它会自动为您执行此操作)然后重新安装。

我们将在今天晚些时候分析并发布一份完整的报告。目前我们只关注更新。

在有关该事件的博客文章中,3CX CISO 表示其桌面应用程序由于上游库而受到损害。

这个问题似乎是我们通过 GIT 编译到 Windows Electron 应用程序中的捆绑库之一。

我们仍在研究此事,以便能够在今天晚些时候提供更深入的回应。以下是我们迄今为止所做工作的一些信息。文章来源:https://www.toymoban.com/news/detail-656140.html

然而,3CX 尚未透露他们所指的库是什么,以及这是否导致他们的开发人员环境受到损害。文章来源地址https://www.toymoban.com/news/detail-656140.html

到了这里,关于黑客在供应链攻击中破坏 3CX 桌面应用程序的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!