网站取证

网站取证_1

下载附件 并解压 得到了一个文件以及一个压缩包

解压压缩包 用火绒查病毒 发现后门

打开文件路径之后 发现了一句话木马

解出flag

网站取证_2

让找数据库链接的明文密码

打开www文件找找

查看数据库配置文件/application/database.php(CodeIgniter的数据库配置文件位于application/config/database.php)

CodeIgniter是一个php的轻量级开发框架

在这个文件里找到了密码是这个 密码是my_encrypt()这个函数加密的,然后去找这个函数

找到一串代码

没有看懂这串代码 问一下gpt

这段代码是一个名为`my_encrypt()`的PHP函数,用于使用Rijndael-128算法的CBC模式进行解密。

然后密钥是PanGuShi,使用base64加密,然后偏移量是PanGuShi的SHA1的前16位

偏移量:130f028b5c4b9e1b

得到flag

网站取证_3

让我们找数据库金额加密混淆使用的盐值。

盐值就是在密码hash过程中添加的额外的随机值,如,用户的ID就可以作为盐值,来进行hash,生产密文,进而,可以做到密码保护的目的

先去看了看盐值的概念

查看bak.sql发现tab_channel_order_list和money有关,应该是用来存储金额的

最后在www/application/admin/model/Channelorderlist中找到

第三问没有看懂是什么意思 看了大佬的wp才做出来

第三问没有看懂是什么意思 看了大佬的wp才做出来

计算机取证

计算机取证_1

计算机取证_1

解压后是这些

文章来源地址https://www.toymoban.com/news/detail-657082.html

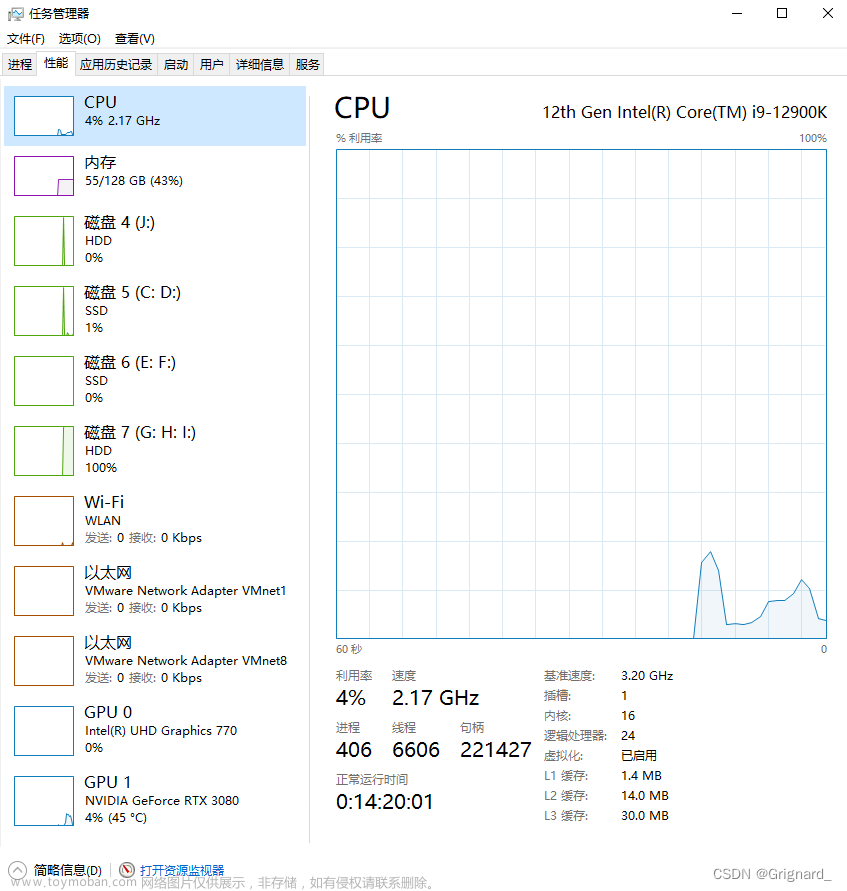

问内存,那就先用内存取证volatility

拿到版本,然后指令跑密码

MD5破解一下

拿到密码

计算机取证_2

直接跑进程

从下往上看,发现MagnetRAMCaptu这个进程不知道是什么,直接去搜一下

那就是这个喽,2192

计算机取证_3

直接用passware结合内存找BitLocker密码

然后拿到密钥以后去火眼挂镜像,解密 拿到四个文件

解压出来以后,发现有一个密码本,然后3和4都加密,我们猜测密码是用来爆破的,然后直接爆

用passware字典爆破要先导入密码本,在这里导入

解密ppt

计算机取证_4

我们上一题拿到了四个文档,第四个文档那个新建txt文档,我们猜测他为加密容器,然后我们用EFDD解密TC容器

拿到一个压缩包

发现还有密码,然后我们爆破

手机取证

手机取证_1

直接搜这个东西

手机取证_2

直接搜姜总

取证最大的感觉就是不知道从哪里下手 找不到方向 软件也是不太会用 都需要摸索

做了一些题之后感觉软件的用处非常大,雷电以及火眼的各种工具

还会继续学一段时间取证,熟各种软件的功能用途 拓展知识面 为接下来的蓝帽杯做准备

文章来源:https://www.toymoban.com/news/detail-657082.html

到了这里,关于蓝帽杯 取证2022的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[蓝帽杯 2022 初赛]domainhacker](https://imgs.yssmx.com/Uploads/2024/02/672274-1.png)

![[第七届蓝帽杯全国大学生网络安全技能大赛 蓝帽杯 2023]——Web方向部分题 详细Writeup](https://imgs.yssmx.com/Uploads/2024/02/687311-1.png)