信息打点-WEB应用-源码获取

小节概述-思维导图

资产架构-源码获取(后端)

获取程序源码用于代码审计(白盒测试),即从代码中挖掘漏洞。

有无源码影响测试类型:

-

无源码-黑盒测试

-

有源码-白盒测试(代码审计)、黑盒测试都可做

源码的架构体系对黑盒测试也很有帮助

源码开源:网上能搜索到,公开的源码

源码闭源:网上搜不到,不公开

后端-开源

通过指纹识别平台识别出CMS,然后在搜索出源码

网站中文件目录(脚本文件) --> GitHub

后端-闭源-源码泄露

源码泄露原因

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员不好的配置入口

4、从管理员不好的意识入口

5、从管理员资源信息搜集入口

其实都是管理员的一些开发习惯、配置不当等一些问题造成的源码泄露

源码泄露方式集合

-

composer.json

-

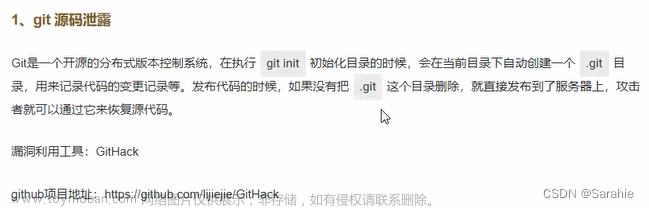

git源码泄露

-

svn源码泄露

-

网站备份压缩文件

-

DS_Store 文件泄露

-

hg源码泄漏

-

WEB-INF/web.xml 泄露

-

SWP 文件泄露

-

CVS泄露

-

Bzr泄露

-

GitHub源码泄漏

网站备份压缩包

扫描网站目录可能会扫到网站备份压缩包。(管理员将源码打包备份到网站目录)

git,svn源码泄露

git/svn残留目录利用,直接判断网站下有无/.git /.svn 目录

工具:gitHack/svnHack

源码可能会加密 - > 常见php加密-zend

DS_Store文件泄露

Mac开发下可能会残留的

可以利用工具得到目录架构

composer.json

对方开发完未将该文件删掉,也会泄露一些源码

泄露资源搜索

通过信息搜索

- QQ号

- 邮箱地址

- 作者名

- 注释关键信息

通过特征文件搜索

- JS文件名

- 脚本文件名

问题

1、识别出网站大致信息但是却无法下载资源,找不到

2、未识别出网站信息,使用码云获取资源

程序员社区:OSchina、GitHub、Gitee

有些程序员会将自己项目的源码放在个人社区空间

在目标上发现的一些特征文件,特征命名,特征字符串等都可以成为搜索条件来进行源码搜索

涉及网站:

https://gitee.com/

https://github.com/

https://www.huzhan.com/

3、其他行业开发使用对口资源站获取

和传统行业的途径不同而且使用面也仅仅是它们行业。

互站网(现在比较少)

检索语法

GITHUB资源搜索:

in:name test #仓库标题搜索含有关键字

in:descripton test #仓库描述搜索含有关键字

in:readme test #Readme文件搜素含有关键字

stars:>3000 test #stars数量大于3000的搜索关键字

stars:1000…3000 test #stars数量大于1000小于3000的搜索关键字

forks:>1000 test #forks数量大于1000的搜索关键字

forks:1000…3000 test #forks数量大于1000小于3000的搜索关键字

size:>=5000 test #指定仓库大于5000k(5M)的搜索关键字

pushed:>2019-02-12 test #发布时间大于2019-02-12的搜索关键字

created:>2019-02-12 test #创建时间大于2019-02-12的搜索关键字

user:test #用户名搜素

license:apache-2.0 test #明确仓库的 LICENSE 搜索关键字 language:java

test #在java语言的代码中搜索关键字

user:test in:name test #组合搜索,用户名test的标题含有test的

关键字配合谷歌搜索:

site:Github.com smtp

site:Github.com smtp @qq.com

site:Github.com smtp @126.com

site:Github.com smtp @163.com

site:Github.com smtp @sina.com.cn

site:Github.com smtp password文章来源:https://www.toymoban.com/news/detail-660165.html

site:Github.com String password smtp文章来源地址https://www.toymoban.com/news/detail-660165.html

到了这里,关于安全学习DAY13_WEB应用源码获取的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!