1.已解密的登录请求

文章来源地址https://www.toymoban.com/news/detail-663756.html

1.1.1 产生的原因

登录接口,前端传入的密码参数没有经过md5的加密就直接传给了后端

1.1.2 解决方法

前端代码传参的时候做md5加密处理

2.会话标识未更新

2.1.2 产生原因

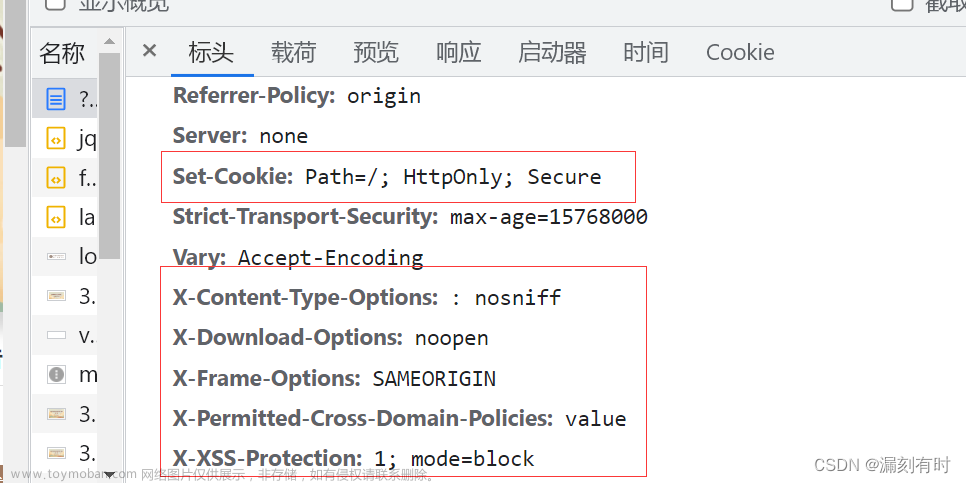

3.“Content-Security-Policy”,“X-Content-Type-Options”,“X-Content-Type-Options”头缺失或不安全

3.1.1 产生原因

nginx.conf配置里没有添加对应的请求头

3.1.2 解决方法

nginx.conf里配置缺失的请求头

4.垂直越权

4.1.1 漏洞分析

1 @Target(ElementType.METHOD) 2 @Retention(RetentionPolicy.RUNTIME) 3 public @interface SecurityAuth { 4 5 /** 6 * 拥有权限的角色名 7 * @retuen 8 */ 9 String roleName(); 10 }

1 @Aspect 2 @Component 3 public class SecurityAspect { 4 5 @Autowired 6 private SysRoleUserService sysRoleUserService; 7 8 /** 9 * 自定义注解切点 10 */ 11 @Pointcut("@annotation(com.broadu.modules.filter.SecurityAuth)") 12 public void annotationAspect(){} 13 14 /** 15 * 前置通知 16 */ 17 @Around("annotationAspect()") 18 public Object doBefore(ProceedingJoinPoint joinPoint) throws Throwable { 19 // 拿到响应 20 HttpServletResponse response = ((ServletRequestAttributes) RequestContextHolder.getRequestAttributes()).getResponse(); 21 // 拿到当前登录用户 22 UserDetail user = SecurityUser.getUser(); 23 if(null == user){ 24 // 未登录 25 throw new RenException(ErrorCode.ACCOUNT_NOT_EXIST,"该用户不存在"); 26 } 27 // 从切面织入点处通过反射机制获取织入点处的方法 28 MethodSignature signature = (MethodSignature) joinPoint.getSignature(); 29 // 获取切入点所在的方法 30 Method method = signature.getMethod(); 31 // 获取注解 32 SecurityAuth auth = method.getAnnotation(SecurityAuth.class); 33 // 获取该方法使用的角色 34 String roleNames = auth.roleName(); 35 // 获取该用户的角色列表 36 if(ObjectUtil.notEqual(user.getSuperAdmin(),1)){ 37 List<String> roleList = sysRoleUserService.getRoleNameList(user.getId()); 38 List<String> list = new ArrayList<>(); 39 if(null != roleList && roleList.size() > 0){ 40 String[] roleName = roleNames.split(","); 41 for (String str : roleName) { 42 for (String s : roleList){ 43 if(ObjectUtil.equal(str,s)){ 44 list.add(s); 45 break; 46 } 47 } 48 } 49 if(list.size() == 0){ 50 // 没有权限 51 throw new RenException(ErrorCode.ACCOUNT_NOT_PERMISSION,"该用户无权限访问"); 52 } 53 } 54 } 55 // 有权限 56 return joinPoint.proceed(); 57 } 58 59 }

1 @RestController 2 @Slf4j 3 @RequestMapping("/ftpConfiguration") 4 public class FtpConfigurationController { 5 6 @Autowired 7 FtpConfigurationService ftpConfigurationService; 8 9 @Autowired 10 FactorService factorService; 11 12 @SecurityAuth(roleName = "用户角色") 13 @GetMapping("/page") 14 @ApiOperation("统计报表") 15 public Result<PageData<FtpConfigurationDto>> page(@ApiIgnore @RequestParam Map<String, Object> params) { 16 PageData<FtpConfigurationDto> page = ftpConfigurationService.page(params); 17 List<FtpConfigurationDto> list = page.getList(); 18 // 用户密码md5加密 19 list.forEach(item ->{ 20 try { 21 item.setPassword(DigestUtils.md5Hex(item.getPassword())); 22 } catch (Exception e) { 23 log.info("加密异常信息:{}"+e.getMessage()); 24 } 25 }); 26 page.setList(list); 27 return new Result<PageData<FtpConfigurationDto>>().ok(page); 28 }

文章来源:https://www.toymoban.com/news/detail-663756.html

文章来源:https://www.toymoban.com/news/detail-663756.html

到了这里,关于Web安全漏洞解决方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!