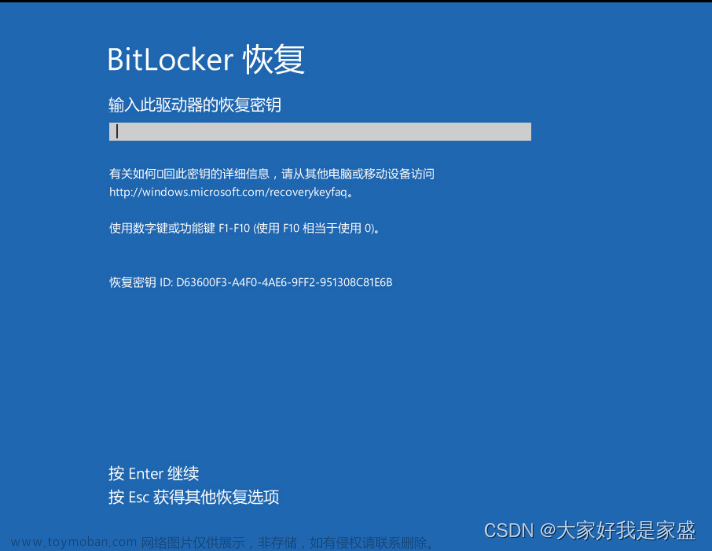

微软发布了一个脚本,可以更轻松地修补 Windows 恢复环境 (WinRE) 中的 BitLocker 绕过安全漏洞。

此 PowerShell 脚本 (KB5025175) 简化了保护 WinRE 映像以防止试图利用CVE-2022-41099漏洞的过程,该漏洞使攻击者能够绕过 BitLocker 设备加密功能系统存储设备。

成功利用这一点使具有物理访问权限的威胁参与者能够在低复杂性攻击中访问加密数据。

微软表示,如果用户启用了 BitLocker TPM+PIN 保护,则无法利用该漏洞。

示例 PowerShell 脚本由微软产品团队开发,旨在帮助自动更新 Windows 10 和 Windows 11 设备上的 WinRE 映像,微软在周四发布的一份支持文件中表示。

在受影响的设备上使用 PowerShell 中的管理员凭据运行脚本。

有两个可用的脚本,你应该使用哪个脚本取决于你运行的 Windows 版本。

推荐的脚本版本是 PatchWinREScript_2004plus.ps1,它有助于在运行 Windows 10 2004 及更高版本(包括 Windows 11)的系统上应用安全更新。

另一个 PowerShell 脚本 (PatchWinREScript_General.ps1) 不太健壮,应该在 Windows 10 1909 和更早版本上使用(尽管它可以在所有 Windows 10 和 Windows 11 系统上运行)。

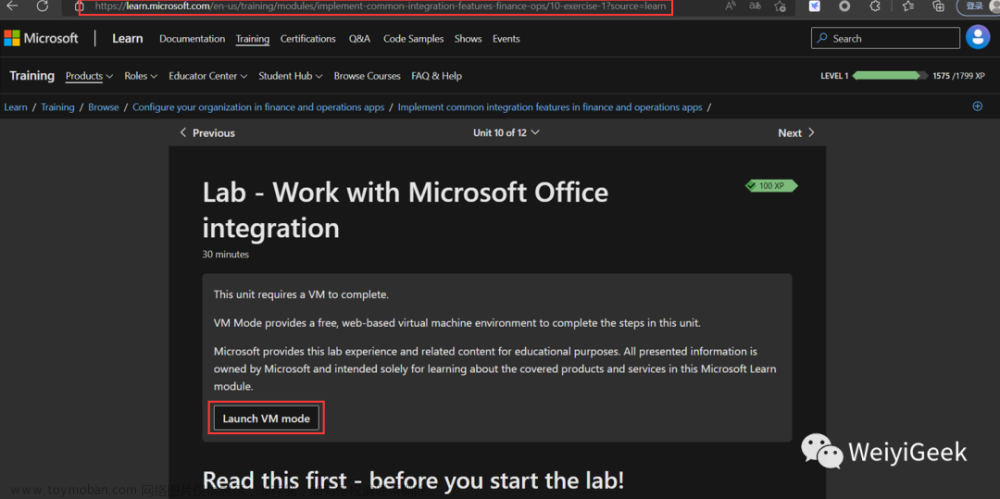

使用 PatchWinREScript 更新 WinRE 映像

如何使用 WinRE 补丁脚本

CVE-2022-41099 补丁脚本可以从 Windows PowerShell 运行,并允许管理员指定应该用于更新 WinRE 映像的安全操作系统动态更新包的路径和名称。

这些更新包特定于操作系统版本和处理器体系结构,必须事先从 Microsoft 更新目录下载。

脚本还允许传递 workDir 参数以选择在修补过程中要使用的暂存空间(如果未指定,脚本将使用默认的 Windows 临时文件夹)。

启动后,脚本将执行以下步骤:

1. 装载现有的 WinRE 映像 (WINRE.WIM)。

2. 使用 Windows 更新目录中提供的指定安全操作系统动态更新(兼容性更新)包更新 WinRE 映像(建议使用适用于设备上安装的 Windows 版本的最新更新)

3. 卸载 WinRE 映像。

4. 如果存在 BitLocker TPM 保护程序,它会为 BitLocker 服务重新配置 WinRE。

运行脚本后,您无需重新启动系统即可完成 WinRE 映像修补过程。文章来源:https://www.toymoban.com/news/detail-663956.html

文章来源地址https://www.toymoban.com/news/detail-663956.html

到了这里,关于微软分享修复WinRE BitLocker绕过漏洞的脚本的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!