wazuh配置

wazuh(OVA)

我们这里可以进入wazuh的官网进行wazuh虚拟机的组装。

https://wazuh.com/

然后我们选择目录栏里面的document

选择快速开始

然后选择OVA

下载一下就可以了。

然后我们打开我们的Vmware,在页面里面选择装机。

然后打开我们之前下载的文件,等待加载就好了。

这里有一些内容需要大家继续返回看一下官方文档。

这上面写明了wazuh登录的用户和密码,还有如果想到获取root权限,还需要sudo一下。

另一个就是如何在本地运行

这种的安装方式,对于网络的联通性可能会存在问题,这里就需要大家,去自行解决了。

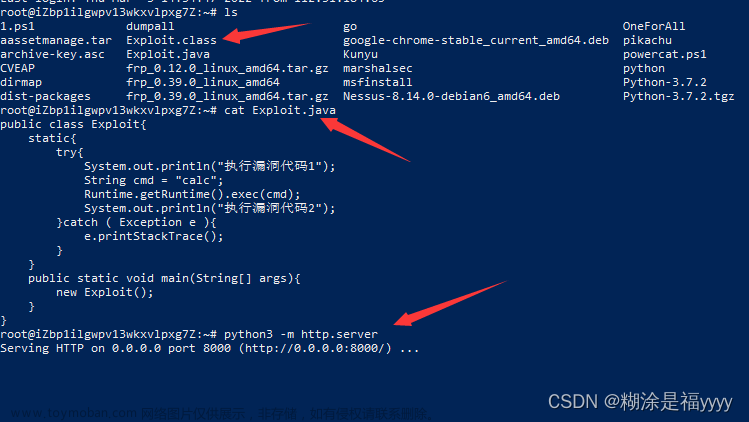

wazuh的漏洞防御

wazuh可以实现对日志文件的监控,并对日志文件进行记录。

这上面呢,就有日志的时间,用户,日志描述以及触发的规则和等级。

wazuh的工作方式:数据来了之后,对日志进行分析,拿到之后,给到相应的解码器,解码之后发送到相应的规则,解码后的数据通过规则,进行匹配,然后展示在Web上

我们可能会遇到的一些漏洞。像暴力破解。

在wazuh的规则中,在一定时间有一定的次数限制,如果超过了就会报警,进行警告,此时我们查看日志信息就可以看到。文章来源:https://www.toymoban.com/news/detail-667683.html

除此之外,还会对文件进行检查

检测恶意工具有无被替换——以bin/sh开头的恶意代码

所以,wazuh本身提供的大量规则已经可以实现大多数的防御规则,如果想要自己添加,则需要根据一些漏洞的特征去自行添加。文章来源地址https://www.toymoban.com/news/detail-667683.html

到了这里,关于wazuh环境配置及漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CVE-2021-44228]:log4j2漏洞学习与复现流程详解(vulhub环境)](https://imgs.yssmx.com/Uploads/2024/02/473196-1.png)