基于风险的漏洞管理涉及对即将被利用的漏洞的分类响应,如果被利用,可能会导致严重后果。本文详细介绍了确定漏洞优先级时要考虑的关键风险因素,以及确保基于风险的漏洞管理成功的其他注意事项。

- 什么是基于风险的漏洞管理

- 对基于风险的漏洞管理的需求

- 成功进行基于风险的漏洞管理的因素

- 从攻击者的角度考虑的关键风险因素

- 基于风险的漏洞管理

什么是基于风险的漏洞管理

基于风险的漏洞管理是通过不断评估各种风险因素的漏洞,并优先响应即将被利用且影响巨大的高度关键漏洞来降低网络面临的风险的过程。

对基于风险的漏洞管理的需求

对于各种规模的组织来说,一个常见的漏洞管理问题是有太多的漏洞需要修复;事实上,仅在2020年就有17447个新的安全漏洞被披露。由于每六分钟就会出现一个新的漏洞,攻击者会根据公开披露的信息快速开发漏洞,因此组织需要迅速进行补救。但是,漏洞太多,而解决所有问题的时间太少。

即使你能负担得起大幅提高系统管理员与系统的比率,在星期二补丁日后的第二天让每台 Windows 机器都更新最新的补丁是不现实的——修补本身可能需要相当长的时间,具体取决于系统的数量、应用程序的数量、要修补的资源类型、 修补工具的负载处理能力、组织的修补窗口以及与修补关联的测试过程。此外,修补服务器的窗口太窄,修补服务器时必须格外小心 - 一个错误可能会导致停机时间延长和持续业务活动的中断。

但这里有一个问题 - 并非所有漏洞都构成相同的风险。由于威胁参与者知道哪些有效,哪些无效,因此他们倾向于只利用一小部分漏洞;考虑到这一点,将注意力从您有多少漏洞转移到哪些漏洞构成迫在眉睫的风险是有意义的。这就需要采取基于风险的漏洞管理方法。与传统的漏洞管理不同,基于风险的漏洞管理不仅仅是发现漏洞,还允许您优先考虑最严重的漏洞。

成功实施基于风险的漏洞管理的因素是什么

基于风险的漏洞管理的成功取决于识别漏洞风险的准确程度,以及如何快速有效地响应这些问题。以下是有助于通过基于风险的漏洞管理取得成功的四个关键注意事项:

- 为了合规性而每月或每季度扫描并不能解决问题,因为不频繁的扫描可能会引入盲点。无论端点位于何处,都应持续监控已知和新出现的漏洞。

- 将覆盖范围扩展到漏洞之外。如果漏洞是入口,那么错误配置和其他安全漏洞则为网络内的横向移动铺平了道路。

- 了解漏洞的真正风险。仅依赖 CVSS 分数执行漏洞评估是有限的。为了使基于风险的漏洞管理获得回报,组织应将多个风险因素与 CVSS 分数结合使用,以了解其可利用性和影响,并确定响应的优先级。下一节将详细介绍在确定漏洞优先级时要考虑的关键风险因素。

- 如果不及时修复优先漏洞,这一切都是徒劳的。传统上,组织使用由不同团队操作的专用工具进行修补和漏洞管理,这会导致孤立、低效的工作流,并使修复风险的过程缓慢而复杂。集成的补丁和漏洞管理解决方案为每个处理任务的团队提供统一的可见性和更好的跟踪,从检测到关闭 - 所有这些都来自一个中心位置。这也消除了对冗余扫描的需求,因为单个扫描将获取所有漏洞和补丁信息并自动关联,从而有助于实现直接、快速的修复。

从攻击者的角度考虑的关键风险因素

CVSS分数在风险预测方面有其自身的局限性。在微软2020年发布的1081个常见漏洞和暴露(cve)中,有1062个漏洞的严重等级为7级或以上。然而,这些漏洞中只有一小部分真正被利用,相反,得分较低的漏洞往往被广泛利用。查看我们的博客了解详情。

同时,专注于具有高CVss分数但几乎没有风险的漏洞是浪费时间和资源。从攻击者的角度来看,使利用更有可能的因素包括:

- 漏洞的概念证明和漏洞利用的技术可行性的公开可用性。

- 它们在利用漏洞时可以释放的影响类型,最好是远程代码执行。

基于风险的漏洞管理软件

Vulnerability Manager Plus 是一款优先级驱动的威胁和漏洞管理解决方案,具有内置补丁功能,可提供全面的覆盖范围、持续的可见性、基于风险的评估以及对漏洞和错误配置的内置修复。

- 连续扫描

- 全面覆盖

- 基于风险的评估

- 内置修复

连续扫描

持续扫描所有端点,无论它们是在本地办公室、在DMZ中还是位于远程。跨多个端点收集的扫描数据将整合到 Web 控制台中以进行集中管理,并以有意义的上下文表示,从而转化为可靠和及时的结果。

全面覆盖

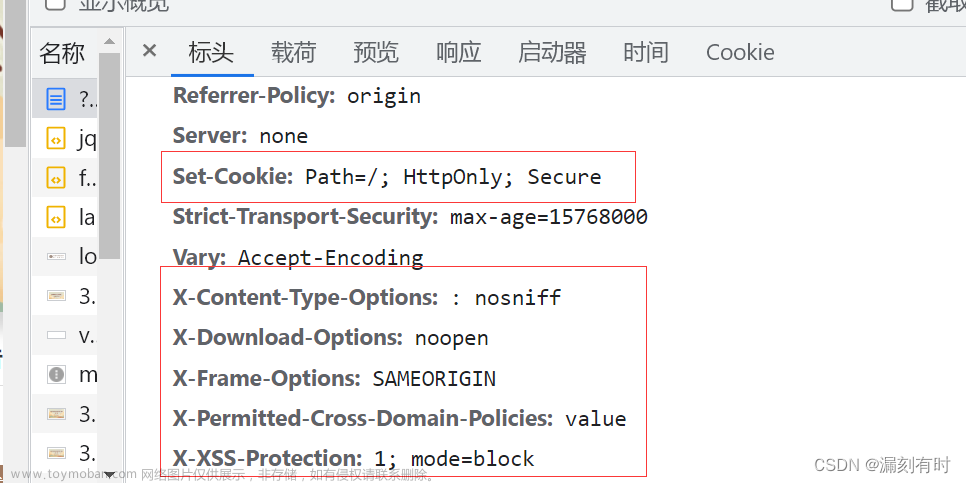

检测系统、服务器、虚拟机和笔记本电脑以及 Web 服务器和数据库服务器中的操作系统和第三方漏洞。将您的可见性扩展到漏洞之外,并密切关注错误配置、有风险的软件、活动端口等。

基于风险的评估

可视化、分析和优先考虑您对可利用和有影响的漏洞的响应,基于:

- CVSS 评分和严重性等级。

- 漏洞利用的可用性。

- 一种安全新闻源,不断更新有关攻击者正在讨论、试验或使用的漏洞的文章,以及当前在野外流传的漏洞。

- 漏洞年龄。

- 受影响的资产计数。

- 资产的向下钻取视图,显示其上是否安装了 Web 服务器、数据库或内容管理系统,以及这些安装上的漏洞。

- CVE 影响类型。

- 补丁可用性。

- 专用视图,可快速查明零日漏洞和公开披露的漏洞。

详细了解这些风险因素如何帮助有效地确定漏洞的优先级。文章来源:https://www.toymoban.com/news/detail-670222.html

内置修复

内置的补丁模块自动将补丁与相应的漏洞关联起来,可以直接对高风险漏洞进行快速修复,作为降低风险的附加措施,可以部署安全配置来代替错误配置,并直接从 Web 控制台卸载高风险软件。文章来源地址https://www.toymoban.com/news/detail-670222.html

到了这里,关于基于风险的漏洞管理的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!