1、产品简介

Hessian是二进制的web service协议,官方对Java、Flash/Flex、Python、C++、.NET C#等多种语言都进行了实现。Hessian和Axis、XFire都能实现web service方式的远程方法调用,区别是Hessian是二进制协议,Axis、XFire则是SOAP协议,所以从性能上说Hessian远优于后两者,并且Hessian的JAVA使用方法非常简单。它使用Java语言接口定义了远程对象,集合了序列化/反序列化和RMI功能。

2、漏洞概述

Hessian是一个轻量级的RPC框架。它基于HTTP协议传输,使用Hessian二进制序列化,对于数据包比较大的情况比较友好,Hessian反序列化类似Java反序列化,hessian-4.0.60.jar及之前版本中存在反序列化漏洞,成功利用此漏洞可在目标系统上执行恶意代码。攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行远程代码执行攻击,最终获取服务器最高权限。

3、影响范围

版本 =< hessian-4.0.60.jar

4、环境搭建

这里我们使用vulfocus靶场进行复现

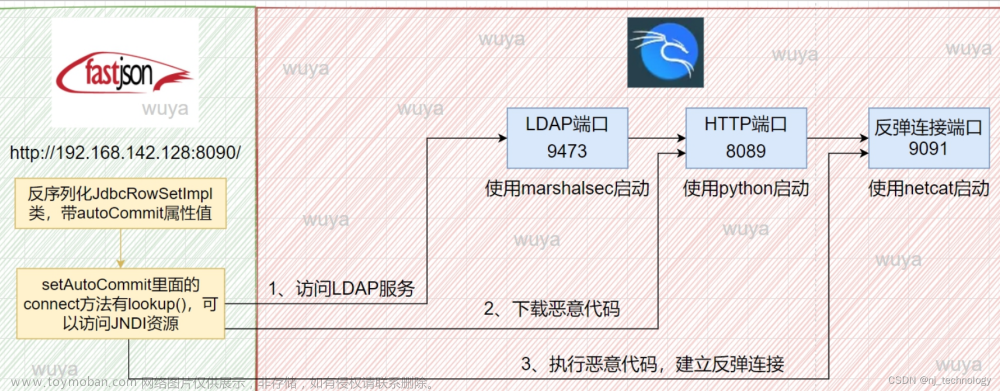

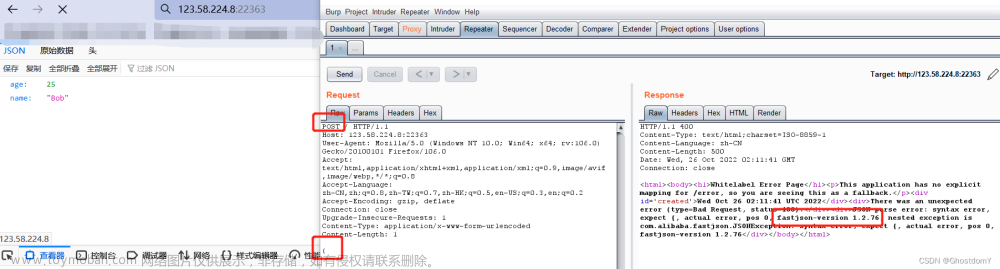

5、利用流程

1、打开靶场环境,启动JNDI利用工具:JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar是某大佬写得JNDI注入利用工具文章来源:https://www.toymoban.com/news/detail-672180.html

工具地址:文章来源地址https://www.toymoban.com/news/detail-672180.html

到了这里,关于Hessian 反序列化RCE漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!