引言

在当今快速发展的软件开发和部署领域,容器化技术已经成为一种不可或缺的工具。然而,随着容器的广泛应用,容器安全性问题也日益受到关注。本文将深入探讨Docker容器的安全性挑战,提供解决方案和最佳实践,以确保在使用Docker时能够最大程度地降低安全风险。

容器安全性威胁

容器化技术的普及带来了一系列新的安全性威胁。恶意用户可能通过容器逃逸攻击获取宿主机权限,容器之间的共享资源可能导致信息泄露,未经验证的镜像可能包含恶意软件,等等。这些威胁可能会对整个系统的安全性造成严重影响。

-

容器逃逸(Container Escape): 攻击者可能试图从一个容器中获得对宿主主机的访问权限,从而绕过容器的隔离性。这可能涉及利用内核漏洞或其他漏洞来实现。

-

不安全的镜像源: 使用未经验证的镜像源可能导致恶意软件或恶意代码注入到容器中。恶意镜像可能包含后门、恶意程序等。

-

未更新的镜像: 使用未及时更新的镜像可能会存在已知漏洞,攻击者可以利用这些漏洞来入侵容器。

-

特权提升(Privilege Escalation): 默认情况下,容器是以较低特权级别运行的,但是如果容器内部存在漏洞,攻击者可能试图提升容器内部进程的权限。

-

未经授权的访问: 不正确的配置可能导致容器暴露给未经授权的用户或系统,使得攻击者可以访问敏感数据或执行恶意操作。

-

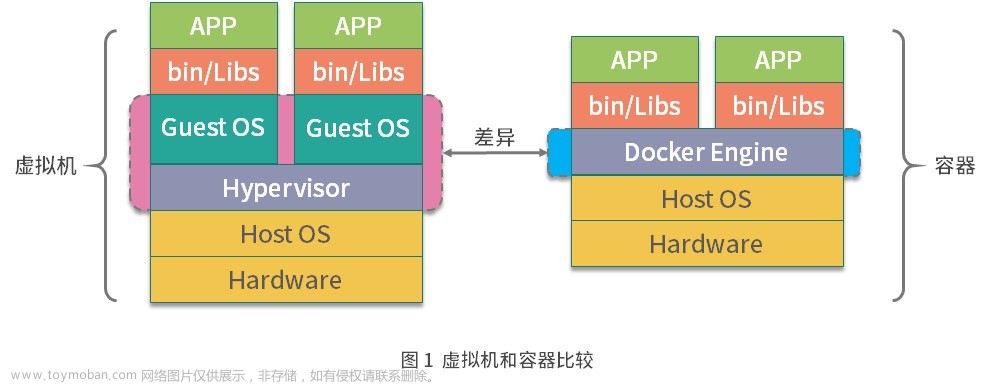

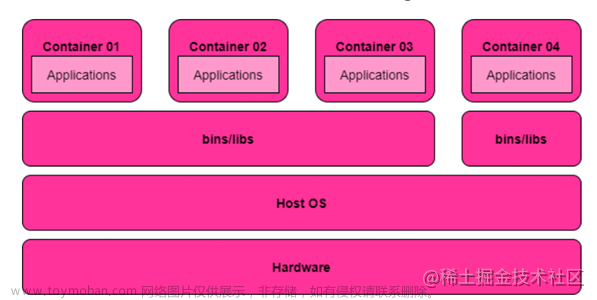

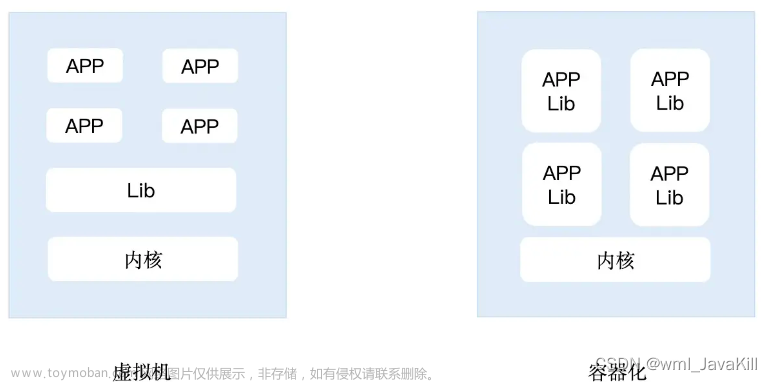

共享内核: Docker 容器在同一个主机上共享操作系统内核,这可能导致容器之间的隔离不足,从而攻击一个容器可能影响其他容器。

-

容器间通信不安全: 容器之间的通信可能存在不安全的配置,使得攻击者可以窃听或篡改容器之间的通信。

-

数据泄露: 不正确的配置或代码漏洞可能导致敏感数据泄露,攻击者可以获取到容器中的敏感信息。

-

拒绝服务(Denial of Service,DoS)攻击: 恶意用户可能试图通过占用资源或触发漏洞来使容器或宿主主机不可用。

-

恶意容器: 攻击者可以通过恶意镜像或恶意代码来创建恶意容器,用于进行攻击、扩散恶意软件等活动。

Docker容器安全性目录

容器镜像安全性

-

镜像签名和验证: 通过数字签名技术,镜像制作者可以对其镜像进行签名,用户在使用镜像时可以验证签名的真实性,确保镜像没有被篡改。

-

信任的镜像仓库: 使用受信任的镜像仓库,如Docker官方仓库或其他有良好声誉的仓库,可以降低恶意镜像的风险。

-

镜像哈希值比对: 在下载镜像后,可以计算镜像的哈希值(如SHA256),然后与官方提供的哈希值进行比对,确保下载的镜像与官方版本一致。

-

镜像源验证: 在Docker配置中指定镜像源地址时,使用HTTPS协议,并验证证书的真实性,以防止中间人攻击或篡改。

-

审查镜像内容: 在使用镜像之前,审查Dockerfile和镜像内的文件结构,确保没有插入恶意代码或后门。

-

使用具有审计功能的工具: 选择支持镜像来源验证和审计的Docker管理工具,以监视和验证镜像的来源和完整性。

-

限制镜像来源: 根据需求,限制可以使用的镜像仓库,避免从不受信任的源下载镜像。

-

定期更新镜像: 确保使用的镜像是最新版本,因为镜像仓库通常会修复安全漏洞并发布更新版本。

-

社区反馈和建议: 关注Docker社区中的安全建议和反馈,了解当前的安全最佳实践。

主机与容器隔离

- 命名空间隔离: Docker使用Linux命名空间来隔离容器之间的进程、网络、文件系统、用户等资源,使它们在逻辑上拥有独立的运行环境。

-

控制组限制: 控制组(cgroup)是Linux内核的功能,它允许您限制容器的资源使用,如CPU、内存、磁盘和网络带宽,从而避免一个容器耗尽主机的资源。

-

文件系统隔离: 每个Docker容器都有自己的文件系统,这意味着容器内部的文件系统与主机和其他容器的文件系统相互隔离。

-

网络隔离: Docker为每个容器提供独立的网络栈,使得容器可以拥有自己的IP地址、端口空间,从而实现容器之间和容器与主机之间的网络隔离。

-

只读文件系统: 可以将容器的文件系统设置为只读模式,防止恶意软件或操作意外地修改容器内的文件。

-

用户隔离: 容器内的进程以及他们的用户权限可以与主机上的用户隔离开来,从而减少了潜在的攻击面。

-

Seccomp和AppArmor: 这些是Linux内核的安全模块,可以限制容器中的进程只能执行特定的系统调用,从而降低了潜在的安全风险。

-

非特权模式: 容器默认在非特权模式下运行,这意味着它们没有特权访问主机的核心功能,从而减少了潜在的危险。

-

容器间通信控制: 可以通过网络策略和防火墙规则来控制容器之间的通信,从而实现更精细的隔离。

访问控制

- 最小特权原则:为容器分配最小所需权限,限制其对敏感资源的访问。

- 安全的容器配置:禁用不必要的特性,限制容器的权限。

运行时监控与防御

- 安全审计日志:记录容器活动,及时发现异常行为。

- 行为监控:使用入侵检测系统来监控容器的活动,发现异常并采取措施。

网络安全性

- 网络隔离:使用网络策略限制容器之间和容器与外部世界的通信。

- 安全通信:使用加密通信保护容器间的数据传输。

Docker容器安全性最佳实践

-

使用官方镜像和可信源 避免使用未经验证的镜像,尽量使用官方镜像或来自可信源的镜像。

-

定期更新镜像 及时更新镜像以修复已知漏洞,确保镜像中的软件始终保持最新状态。

-

隔离容器 使用适当的命名空间、cgroups等机制,确保容器之间和宿主机之间的隔离。

-

限制权限 将容器的权限限制到最小,避免容器获取不必要的权限。

-

实施安全审计和监控 记录容器活动并定期检查,使用入侵检测系统监控容器的行为。

-

网络策略 使用网络策略限制容器之间的通信,确保只有必要的通信才能进行。文章来源:https://www.toymoban.com/news/detail-672905.html

总结

Docker容器的安全性是容器化部署中至关重要的一环。通过遵循最佳实践,定期更新镜像,实施隔离和监控,以及限制权限和加强网络安全性,可以有效降低容器部署所带来的安全风险。然而,安全性是一个持续的过程,需要不断关注和改进,以保障整个系统的稳定性和可靠性。文章来源地址https://www.toymoban.com/news/detail-672905.html

到了这里,关于「快学Docker」Docker容器安全性探析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!