目录

一、[HNCTF 2022 Week1]2048

二、[HNCTF 2022 Week1]What is Web

三、[LitCTF 2023]1zjs

四、[NCTF 2018]签到题

五、[SWPUCTF 2021 新生赛]gift_F12

一、[HNCTF 2022 Week1]2048

知识点:源代码审计

解题思路:

1、打开控制台,查看源代码,题目提示我们需要大于20000分,找到定义分数这一个变量,修改它

2、修改为小于20000,并保存

然后进行保存,得到flag

二、[HNCTF 2022 Week1]What is Web

知识点:前端代码审计

解题思路:

1、右键查看网站源代码

找到flag,发现进行了base64加密,使用解密网站进行解密,解密后得到flag

Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具 (the-x.cn)

三、[LitCTF 2023]1zjs

知识点:源代码审计

解题思路:

1、打开开发者工具,CTRL+F找flag、ctf、php等字段,发现/f@k3f1ag.php这个页面

2、访问这个页面

这里猜测使用了某种加密,通过网上知道是jsfusk

3、进行jsfusk解密,得到flag

CTF在线工具-在线JSfuck加密|在线JSfuck解密|JSfuck|JSfuck原理|JSfuck算法 (hiencode.com)

四、[NCTF 2018]签到题

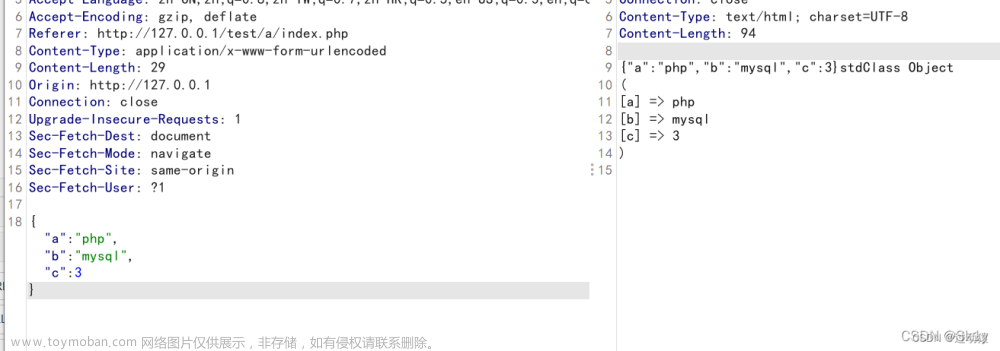

知识点:源代码审计,在控制台的network模块寻找flag

解题思路:

1、打开题目,注意不是一个百度网站,后缀是secret.php,

打开控制台,查看源码,访问原页面,在network得到包,在请求头上得到flag

五、[SWPUCTF 2021 新生赛]gift_F12

知识点:源代码审计,控制台搜索flag

解题思路:

1、打开控制台,CTRL+F搜索flag

文章来源:https://www.toymoban.com/news/detail-672919.html

文章来源:https://www.toymoban.com/news/detail-672919.html

这篇文章就写到这里了,关于这些基础的看网页代码找flag,有几种解题的思路,欢迎批评指正。文章来源地址https://www.toymoban.com/news/detail-672919.html

到了这里,关于NSSCTF——Web题目2的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全] 攻防世界 Web_php_include 解题详析(php伪协议、data伪协议、file伪协议)](https://imgs.yssmx.com/Uploads/2024/02/715849-1.png)

![[CTF]2022美团CTF WEB WP](https://imgs.yssmx.com/Uploads/2024/02/462542-1.png)