前言

Goby 是一款新的网络安全测试工具,由Zwell(Pangolin、JSky、FOFA 作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,切换到横向。我们希望能够输出更具生命力的工具,能够对标黑客的实际能力,帮助企业来有效地理解和应对网络攻击。

一、下载并汉化Goby

下载官网:https://gobies.org/#dl

下载完压缩包解压到自己的路径后点击Goby.exe进行安装,安装完成后打开如果有“Please click the link to download and install packet capture library for Windows”这种提示只需单击链接下载并安装适用于 Windows 的数据包捕获库

在左下角选择CN进行汉化

可以去安装一些非常好用的插件

二、使用Goby

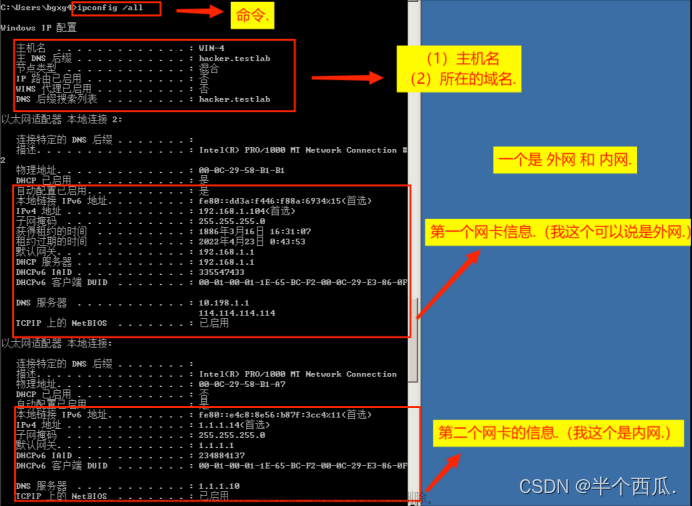

1、资产收集

自动探测当前网络空间存活的 IP 及解析域名到 IP,轻量且快速的分析出端口对应的协议、Mac 地址、证书、应用产品、厂商等信息。

2、子域名扫描

自动爬取子域名,AXFR 监测,二级域名字典爆破,关联域名查询。同时支持连接 FOFA,扩大数据源。

3、网站截图

通过截图,快速判断网站系统应用,无须再一一打开。

注:该功能基于 Chrome 截图插件实现,需要预安装 Chrome 浏览器。

4、深度分析

发现非标准端口或非标准应用系统资产,进行深入的应用识别。在实战场景中非常有效。文章来源:https://www.toymoban.com/news/detail-673404.html

5、代理扫描

通过 socket5 代理,快速进入内网,开启内网渗透。

注:支持 Pcap 及 socket 两种模式,请根据不同的场合动态切换。

pcap 模式:支持协议识别和漏洞扫描,不支持端口扫描;

socket 模式:支持端口扫描协议识别以及漏洞扫描,扫描速度慢。

——————————————————————————————————————————

创作不易:点赞加个关注,一起学习网安吧!文章来源地址https://www.toymoban.com/news/detail-673404.html

到了这里,关于web安全之信息收集工具—Goby的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!