目录穿越/遍历漏洞及对其防御方法的绕过

介绍:

目录穿越(目录遍历)是一个Web安全漏洞,攻击者可以利用该漏洞读取运行应用程序的服务器上的任意文件。 这可能包括应用程序代码和数据,后端系统的登录信息以及敏感的操作系统文件。目录穿越不仅可以访问服务器中的任何目录,还可以访问服务器中任何文件的内容。例如,攻击者通过浏览器访问…/…/…/…/…/…/…/…/…/…/…/…/…/…/etc/passwd(此处较多…/),就可以读取Linux服务器根目录下的etc目录下的passwd文件的内容。

目录穿越比目录浏览、目录遍历更具破坏性,目录穿越不仅可以读取服务器中任何目录及任何文件的内容,还可以执行系统命令。又例如攻击者通过浏览器访问s/…%5c…/Windows/system32/cmd.exe?/C+dir+C:,使用IIS中间件的s目录来变换目录并达到执行命令的目的。这个Web请求会返回C:所有文件列表,这是通过调用cmd.exe程序并执行dir C:命令来实现的。%5c是Web服务器的转换符,用来代表一些常见字符,这里表示的是反斜杠。

原理:

1、./是当前目录

2、…/是父级目录(回到当前文件夹下的,上一个文件夹)

3、/是根目录(回到最顶端的那个文件夹下)

看道例题(buuctf的exec1):

联合执行ls /后发现flag文件,直接cat /flag:

发现不太行,所以要老老实实加上路径,可是不知道绝对路径,想到可以用目录穿越:

构造…/…/…/…/…/…/flag,拿到flag

反目录穿越的防御措施:

1.绝对路径:

web网站有时候会采取目录遍历的防御措施,如过滤 …/ 上一级等关键字,然后简单的过滤通常会被绕过。有时候可以直接采用绝对路径,无须…/返回上一级目录遍历。

2.双写…/绕过:

有时候,防御措施是直接将 …/ 替换为空,可以直接采用双写/复写直接绕过(filename=…//…//…///etc/passwd)。

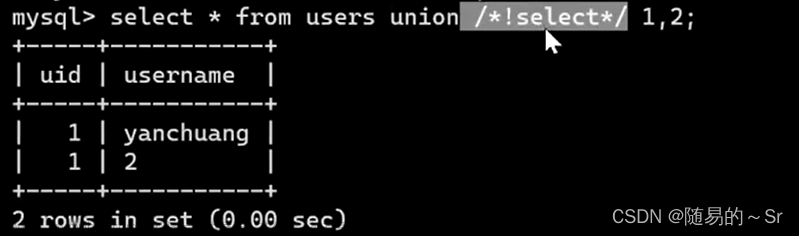

3.URL编码绕过:

也可以采用URL编码来绕过服务器对 . 或者 / 的检测(大部分情况需要双重编码):

. => %2c

/ => %2f

% => %25 (双重URL编码)文章来源:https://www.toymoban.com/news/detail-676360.html

4.截断文件后缀:

某些web对filename的文件类型作了限制,只有当后缀为图片时才解析,这时候就可以利用 %00 来截断。文章来源地址https://www.toymoban.com/news/detail-676360.html

到了这里,关于目录穿越/遍历漏洞及对其防御方法的绕过的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!